1.3.3.18 Measurement Request (测量要求)与 Measurement Report(测量报告)信息元素对于信道与功率设定的监控而言,定期进行信道测量十分重要。为了让工作站能够提出测量要求与接收测量报告,因此定义了这两种信息元素。

1.3.3.19 禁声(Quiet)

开发动态选频的理由之一是为了避免与特定的军事雷达技术彼此干扰。要找出是否有雷达或其他干扰源存在,接入点可以使用 Quite信息元素,暂时关闭该信道,以改善测量的质量,如图1-47 所示。

图1-47 :Quiet信息元素

在标头之后有四个位:

Quiet Count(禁声计时)

禁声期可以预先排定时程。此位记载再过多少 Beacon间隔后开始进入禁声期。它的运作方式类似 Channel Switch Count 位。

Quiet Period(禁声期)

禁声期也可以预先排定周期。如果此位值为 0 ,代表没有预先排定的禁声期。非 0 值代表每段禁声期间相距多少 Beacon间隔。

Quiet Duration(禁声持续时闲)

禁声期不见得要持续一整个 Beacon间隔时间。此位用来指定禁声期打算持续多少个单位时间。

Quiet Offset(禁声偏移时间)

禁声期不见得始于某个 Beacon间隔。此位用来指定 Beacon间隔开始后经过多少单位时间后开始进入下一个禁声期。这个值必须小于 Beacon间隔时间。

1.3.3.20 IBSS 动态选项(IBSS DFS )

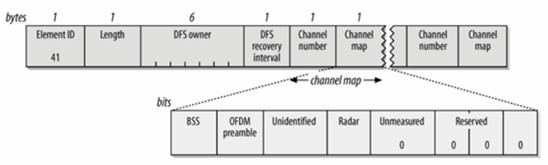

在基础型网络里,是由接入点负责动态选频。至于独立型网络,则必须指定由谁进行动态选频(dynamic frequency selection,简称 DFS)算法。在 IBSS 中负责动态选频的工作站可以在管理帧中传递 IBSS DFS 信息元素,如图 1-48 所示。

图1-48 :IBSS Dynamic Frequency Selection (DFS) 信息元素

紧跟在标头之后的是负责管理 DFS信息之工作站的 MAC地址,以及测量间隔。之后就是一系列的信道对映表,用来报告在每个信道监测到什么东西。信道对映表由一个信道编号,以及一个对映字节所构成,其中包含下列位:

BSS (一个bit)

如果在测量期间侦测到来自其他网络的帧,则此 bit会被设定。

OFDM Preamble(一个 bit)

如果侦测到802.11a 的短调整序列(short training sequence ),但其余的帧并未追随其后,则此 bit会被设定。HIPERLAN/2 网络采用的是一样的同步信号,但显然使用不同的帧结构。

unidentified Signal(一个 bit)

当所接收到的信号功率颇高,但无法分辨此信号究竟来自另一个 802.11网络(因此要设定BSS bit)、另外一个 OFDM 网络(因此要设定 OFDM Preamble bit)或是一个雷达信号(因此要设定 Radar bit),则此 bit就会被设定。标准当中并没有明确规范功率必须高到何种程度,才可以设定本 bit。

Radar (一个 bit)

如果在测量期间监测到雷达信号,则此 bit会被设定,必须监测哪些雷达系统,由管制当局定义,而非 802.11任务小组。

Unmeasured(一个bit)

如果未曾测量该信道,则此 bit会被设定。如果未曾测量,当然也就监测不到任任何东西,因此上述四个 bit均会被设定为 0 。

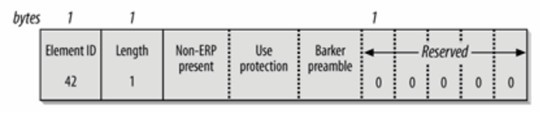

1.3.3.21 扩展物理层(ERP)

802.11g 定义了扩展速率物理层(extended rate PHY,简称ERP)。为了兼容早期产品,另外定义了ERP信息元素,如图 4-49 所示。在最初的定义里,它相当于一个字节中的三个 bit旗标。

Non-ERP present (无 ERP信息)

当比较老旧、非802.11g 的工作站与网络连接,就会设定此 bit。如果监测到相邻网络无法使用 802.11g ,也会设定此 bit。

Use Protection(使用防护机制)

当网络中出现无法以802.11g 数据速率运作的工作站,此防护 bit就会被设定为1 。如此一来就可以兼容比较老旧的工作站。

Barker Preamble Mode(Barker 同步信号模式)

如果连接到网络的工作站没有能力使用第十二章所描述的短同步信号模式,则此 bit就会被设定。

图1-49:ERP信息元素

1.3.3.22 强健安全网络(Robust Security Network (RSN))

既然802.111 大幅改善了安全性,因此有必要开发一种方式,让工作站之间得以彼此交换安全性信息。用来达成此一目标的主要工具即是 Robust Security Network(强健安全网络,简称RSN)信息元素,如图 4-50 所示。其中包含几种可能变动的成份,在某些情况下,就算不计标头,RSN信息元素也有可能超出信息元素 255 个字节的限制。

Version(版本)

Version 属于必要位。802.111 定义了版本 1 。0 则保留未用,版本 2 以上则尚未定义。

Group cipher suite(群组密码锁集合)

紧跟版本编号之后的是 group cipher suite(群组密码锁节后)描述符。接入点必须从中选择一种相容于所有已连接工作站的群组密码锁,以便保护广播与组播帧。同时间只允许选择一种群组密码锁。

图1-50 :Robust Security Network (RSN)信息元素

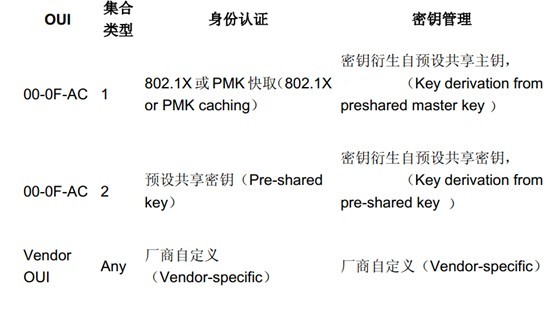

密码锁集合选项(cipher suite selector) 的长度为四个字节,由厂商的 OUl 以及代表密码锁的编号所组成。标准化的密码锁集合如表 1-9 所示。(未出现在该表的值,代表保留未用。)802.11i所使用的 OUI 为00-OF-AC,为 802.11工作小组所拥有。

表1-9:密码锁集合

Pairwgse Cipher Suites (count+list) 〔成对密码锁集合(计数+列表)〕

除了群组密码锁集合,必然要有一些用来保护单点传播帧的成对密码锁集合。它是由两个字节的计数,以及一系列其所支持的密码锁描述符所组成。密码锁集合选项(cipher suite selector )可以设定为 0 ,代表只支持群组密码锁集合。除了信息元素的大小之外,支持多少成对密码锁并无限制。

Authentication and Key Management (AKM) suites (count +list) 〔身份认证与密钥管理集合(计数+列表)〕

和成对密码锁集合选项(pairwise cipher suite selector) 一样,目前也存在好几种身份认证类型。它是由计数,以及一系列四个字节的识别码所构成。和密码锁集合一样,由四个字节所构成的识别码,包含了一个 OUl 以及一组类型编号。标准的身份认证类型,

如表4-10 所示。

表4-10 :份认证与密钥管理组合

RSN Capabilities(RSN性能)

此位的长度为两个字节,由四个旗标构成,用来描述发送端的能力,其后的 bit保留未用,必须设定为 0。

Pre-authentication(事先身份认证)

接入点可以设定此bit,代表它可以和网络中其他接入点进行事先身份认证,以便安全地转移连接事宜。否则,此 bit会被设定为 0 。

No Pairwise(无成对密钥)

如果工作站除了较牢靠的单点传播密钥(unicast key ),也支持手动设定的 WEP密钥,以做为广播数据之用,则此 bit就会被设定。虽然工作站支持但除非绝对必要,否则不会使用这种配置设定。

Pairwise Replay Counter (成对重演计数器)与 Group Replay Counter (群组重演计数器)

在逐渐浮出台面的服务质量扩展功能中,每个优先程度可以拥有好几个不同的重演计数器。这些bit用来描述工作站所支持的重演计数器数量。

PMK list(count+list) 〔PMK列表(计数+列表)〕

如果接入点快取成对主钥(pairwise master key ),就可以在接入点间进行快速换手。工作站可以在进行连接时提供接入点一串主钥,如此就可以免除费时的身份认证程序。

1.3.3.23 扩展支持速率(Extended Supported Rate)

Extended Supported Rates 信息元素的作用和图 1-33 的Supported Rates 元素没有两样,不过它允许信息元素的内容超过 25多个字节。

1.3.3.24 Wi-Fi Protected Access (Wi-Fi访问保护,简称 WPAI)

Wi-Fi访问保护从 802.11i 中抽出部分功能并稍做修改,目的是为了尽快将 TKIP推到市场上。它相当于图 1-50 的Robust Security Network 信息元素,不过做了以下变动:

• 元素识别码(element ID)为 221,而非 48。

• WPA 特有的 00:50:F2:01 标记被安插于版本位之前。

• 使用微软(00:50:F2)而非 802.11 工作小组的 OUI。

• 此信息元素只支持一种密码锁集合〈cipher suite〉以及一种身份认证组合

(authentication suite)。不过,有些 WAP 实作并未遵照此项限制。

• 使用 TKIP(而非 CCMP)做为预设的密码锁。

• WPA 不支持事先身份认证,因此 preauthentication capabilities bit 必然设定为0。