在Azure Sentinel中使用威胁indicator

https://docs.microsoft.com/en-us/azure/sentinel/work-with-threat-indicators

您可以通过以下活动将威胁情报(TI)集成到Azure Sentinel中:

-

查看和管理进口威胁情报日志在这一点威胁情报天蓝色的哨兵。

-

检测威胁并使用内置生成安全警报和事件分析规则模板基于您的导入威胁情报。

-

可视化关键信息关于您在Azure Sentinel中的导入威胁情报威胁情报工作簿。

在Azure Sentinel中查看您的威胁indicator

在日志中查找并查看您的指示灯

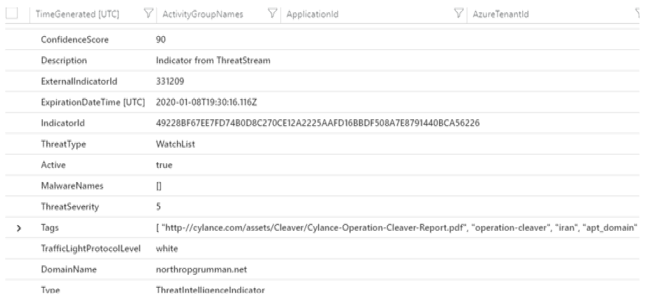

无论使用的源馈送或连接器如何,您都可以查看成功导入的威胁indicator。ApplinTelligenceIndicator.表(如下)Azure Sentinel.组)在日志这是存储所有Azure Sentinel事件数据的位置。此表是由其他Azure Sentinel功能(如分析和工作簿)执行的威胁情报查询的基础。

-

打开Azure门户网站并导航到Azure Sentinel.服务。

-

选择工作区您可以使用威胁智能数据连接器导入威胁indicator。

-

选择日志来自一般Azure Sentinel菜单的一部分。

-

这ApplinTelligenceIndicator.表位于Azure Sentinel.团体。

-

选择预览数据表名称旁边的图标(眼睛)并选择在查询编辑器中查看执行查询的按钮将显示此表的记录。

您的结果应该类似于下面显示的样本威胁指示:

在威胁情报刀片中查找并查看您的indicator

您还可以在新建中查看和管理您的indicator威胁情报刀片,可从Main Azure Sentinel菜单中访问。您可以对导入的威胁指示器进行排序,过滤和搜索导入的威胁指示器,而甚至没有编写日志分析查询。此功能还允许您直接在Azure Sentinel接口中创建威胁指示,以及执行两个最常见的威胁情报管理任务:indicator标记并创建与安全调查相关的新indicator。

创建一个新的indicator

-

来自Azure门户网站,导航到Azure Sentinel.服务。

-

选择工作区您可以使用威胁智能数据连接器导入威胁indicator。

-

选择威胁情报来自Azure Sentinel菜单的“威胁管理”部分。

-

选择添新从页面顶部的菜单栏按钮。

-

选择指示类型,然后完成表格新indicator控制板。必填字段标有红色星号(*)。

-

选择申请。该指示符被添加到indicator列表中,也将发送到ApplinTelligenceIndicator.表中日志。

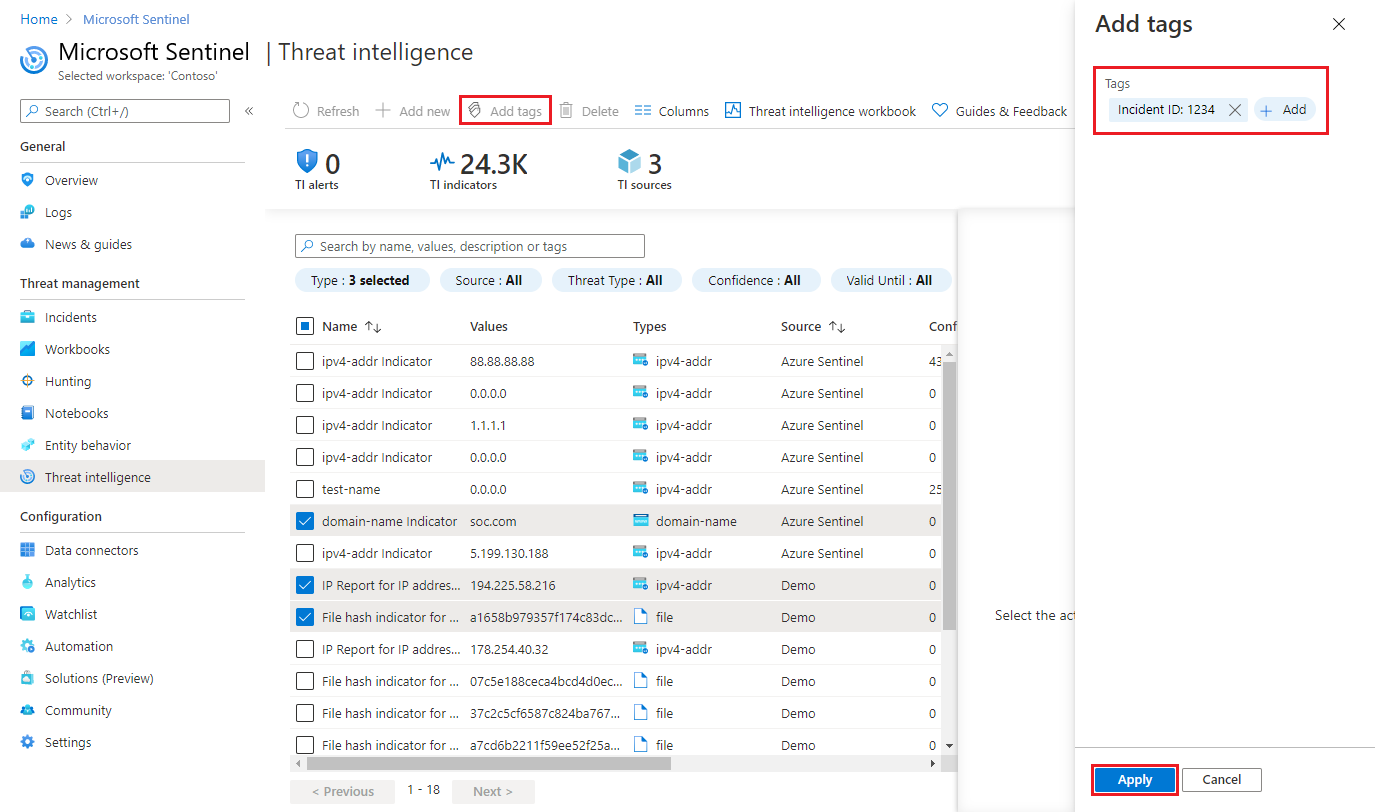

标签威胁indicator

标记威胁indicator是一种简单的方法,将它们分组在一起,使他们更容易找到。通常,您可以将标签应用于与特定事件相关的指示符,或者代表特定已知的演员或众所周知的攻击活动的威胁的标签。您可以单独标记威胁指示灯,或多选择指示符并立即标记它们。下面显示的是标记具有事件ID的多个指示符的示例。由于标记是自由形式的,建议的做法是为威胁指示标签创建标准命名约定。您可以将多个标记应用于每个指示符。

检测基于威胁indicator的分析的威胁

像Azure Sentinel这样的Siem解决方案中威胁indicator最重要的用例是电源威胁检测分析规则。这些基于indicator的规则将数据源与威胁indicator的原始事件比较,以确定组织中的安全威胁是否存在。在Azure Sentinel.分析,您创建在计划的基础上运行的分析规则并生成安全警报。这些规则由查询驱动,以及确定规则应该运行的频率的配置,应如何生成安全警报和事件以及哪些自动化以响应触发的频率。

虽然您可以始终从Scratch创建新的分析规则,但Azure Sentinel提供了一组由Microsoft Security Engineers创建的内置规则模板,您可以使用AS-IS或修改以满足您的需求。您可以轻松确定使用威胁indicator的规则模板,因为它们都以“开始”TI地图......“。所有这些规则模板都同样运行,唯一的区别是使用哪种类型的威胁indicator(域,电子邮件,文件散列,IP地址或URL)以及哪种事件类型以匹配。每个模板都列出了所需的数据规则需要的源是函数的,因此如果您在Azure Sentinel中拥有已导入的必要事件,则可以一目了然地看到。当您编辑和保存现有规则模板或创建新规则时,它将默认启用它。

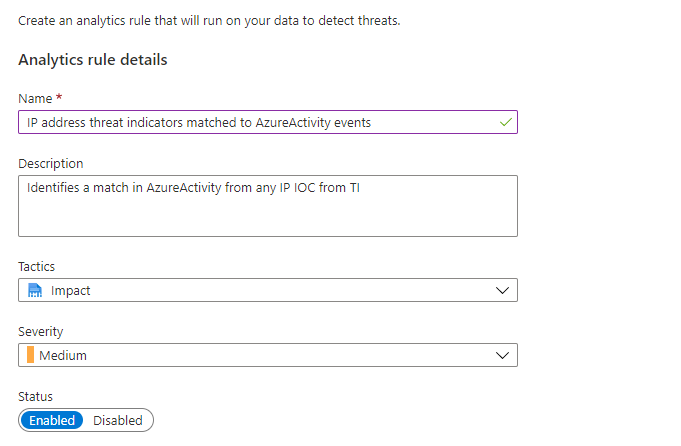

以下是如何使用已导入到Azure Sentinel的威胁指示符来启用和配置规则以生成安全警报的示例。对于此示例,请使用调用的规则模板Ti将IP实体映射到硫脲。此规则将与所有Azure活动事件的任何IP地址类型威胁指示符匹配。找到匹配时,一个警报将生成,以及相应的事件根据您的安全运营团队调查。如果您启用了一个或两个,则此分析规则将仅成功运行威胁情报数据连接器(导入威胁指示符)和Azure活动数据连接器(导入Azure订阅级事件)。

-

来自Azure门户网站,导航到Azure Sentinel.服务。

-

选择工作区使用它使用的导入威胁indicator威胁情报数据连接器和Azure活动数据使用Azure活动数据连接器。

-

选择分析来自配置Azure Sentinel菜单的一部分。

-

选择规则模板选项卡以查看可用的分析规则模板列表。

-

找到标题的规则Ti将IP实体映射到硫脲并确保您已连接所有所需的数据源,如下所示。

-

选择此规则并选择创建规则按钮。这将打开一个向导来配置规则。在此处完成设置并选择下一页:设置规则逻辑>按钮。

-

向导的规则逻辑部分已预先用以下项目预先填充:

-

将在规则中使用的查询。

-

实体映射,告诉Azure Sentinel如何识别属于帐户,IP地址和URL等实体,这样事件和调查了解如何在此规则生成的任何安全警报中使用数据。

-

运行此规则的计划。

-

生成安全警报之前所需的查询结果数。

模板中的默认设置是:

-

一个小时运行一次。

-

匹配任何IP地址威胁indicatorApplinTelligenceIndicator.表与上一小时的活动中找到的任何IP地址硫脲桌子。

-

如果查询结果大于零,则会生成安全警报,这意味着如果找到任何匹配项。

您可以留下默认设置或更改任何这些以满足您的要求,您可以定义事件生成设置事件设置标签。有关更多信息,请参阅创建自定义分析规则以检测威胁。完成后,选择自动响应标签。

-

-

从此分析规则生成安全警报时,配置您想要触发的任何自动化。 Azure Sentinel中的自动化是使用组合完成的自动化规则和剧本由Azure Logic应用程序提供支持。要了解更多,请参阅教程:在Azure Sentinel中使用带自动化规则的剧本。完成后,选择下一篇:评论>按钮继续。

-

当您看到规则验证传递的消息时,请选择创建按钮,你完成了。

您可以找到已启用的规则积极的规则选项卡分析Azure Sentinel的一部分。您可以从那里编辑,启用,禁用,复制或删除活动规则。新规则在激活后立即运行,然后从此将在其定义的时间表上运行。

根据默认设置,每次规则在其计划中运行时,找到的任何结果都将生成安全警报。可以在Azure Sentinel中查看安全警报日志Azure Sentinel的一部分,在安全警报下表Azure Sentinel.团体。

在Azure Sentinel中,从分析规则生成的警报也会生成可以在中找到的安全事件事件在下面威胁管理在Azure Sentinel菜单上。事件是您的安全运营团队将尝试和调查以确定适当的响应行动。您可以在此找到详细信息教程:使用Azure Sentinel调查事件。