题目来源:SSCTF-2017

题目链接:https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id=4978&page=3

✨碎碎念

这题挺有意思

除了第一步想不到 其他涉及知识点难度不大 但是涉及知识点比较多

多次套娃解密压缩包才得到flag

✨writeup

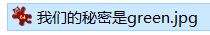

下载得到zip 解压得到JPG图片

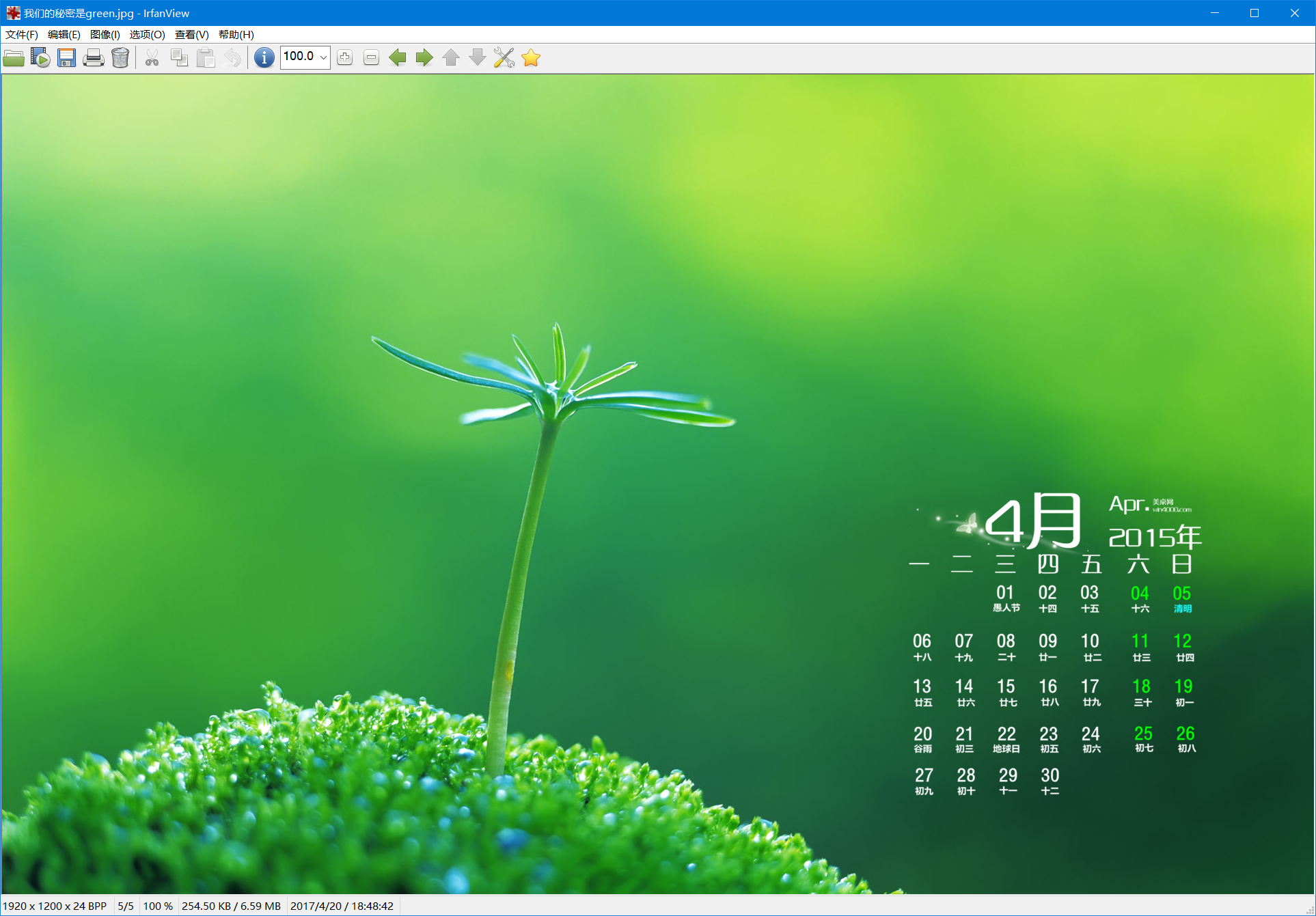

Kali下binwalk分析文件 没有发现隐写

Stegsolve打开

切换颜色通道 检查LSB隐写等均没有发现

使用OurSecret工具

注意到绿色字体

密码:0405111218192526

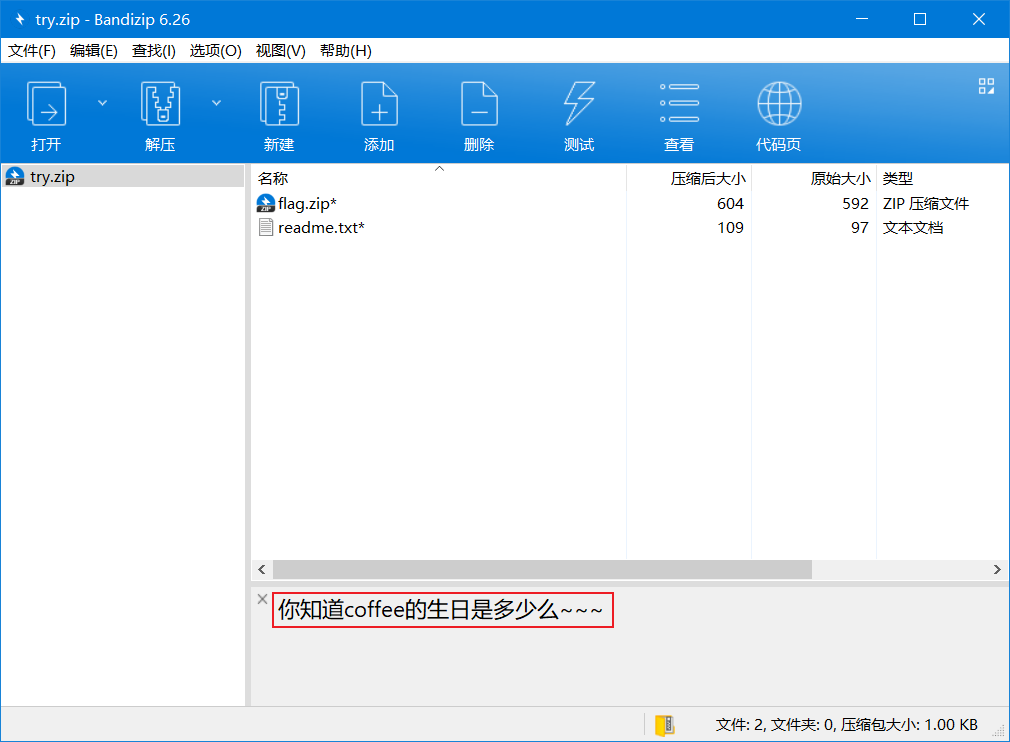

发现隐写try.zip

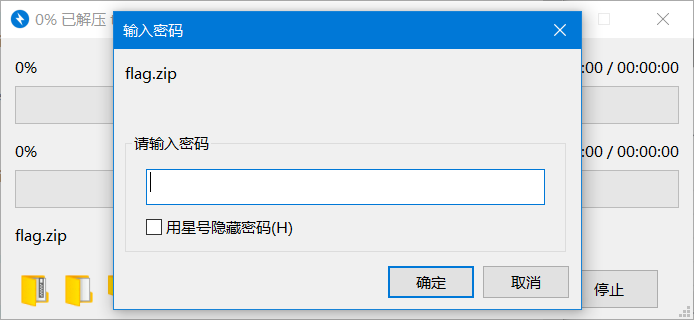

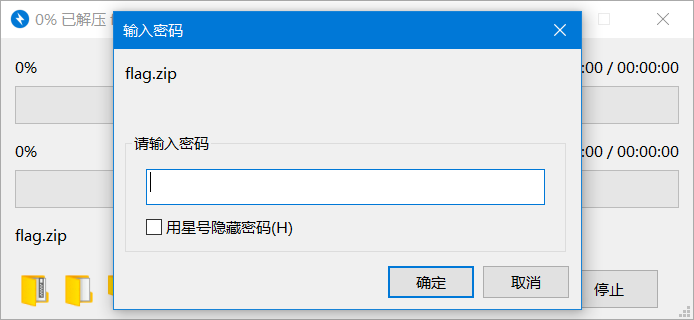

解压需要密码

爆破数字密码 长度为1~8

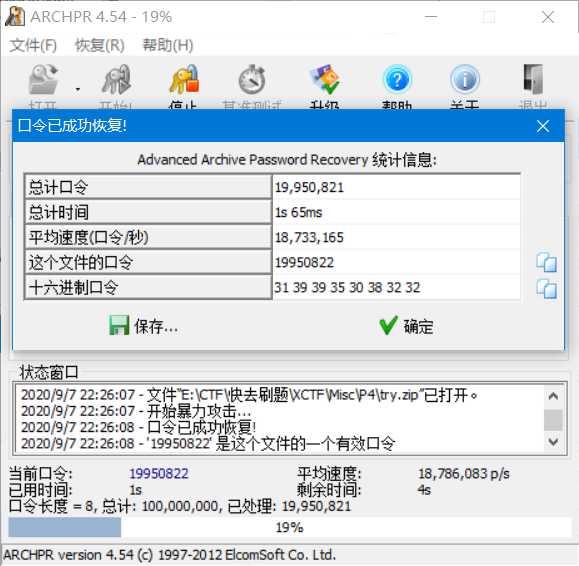

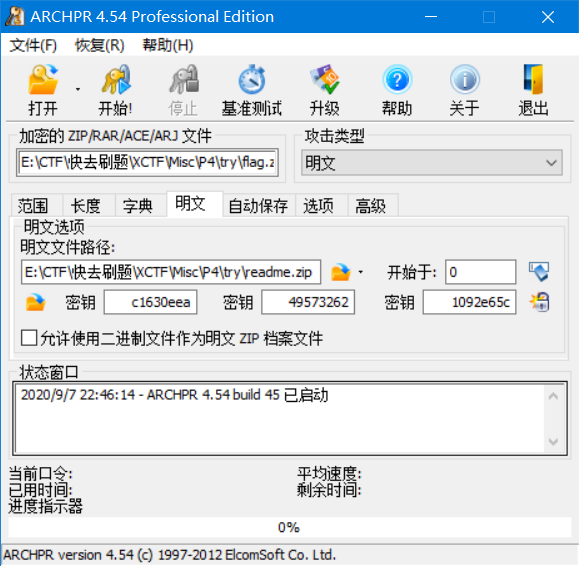

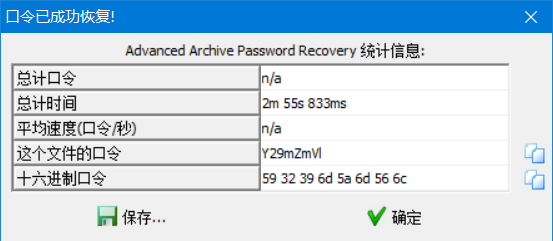

使用ARCHPR

很快爆破出了 解压密码19950822

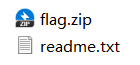

解压得到

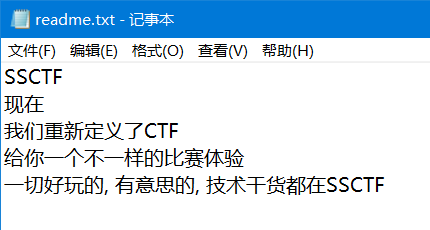

?打广告

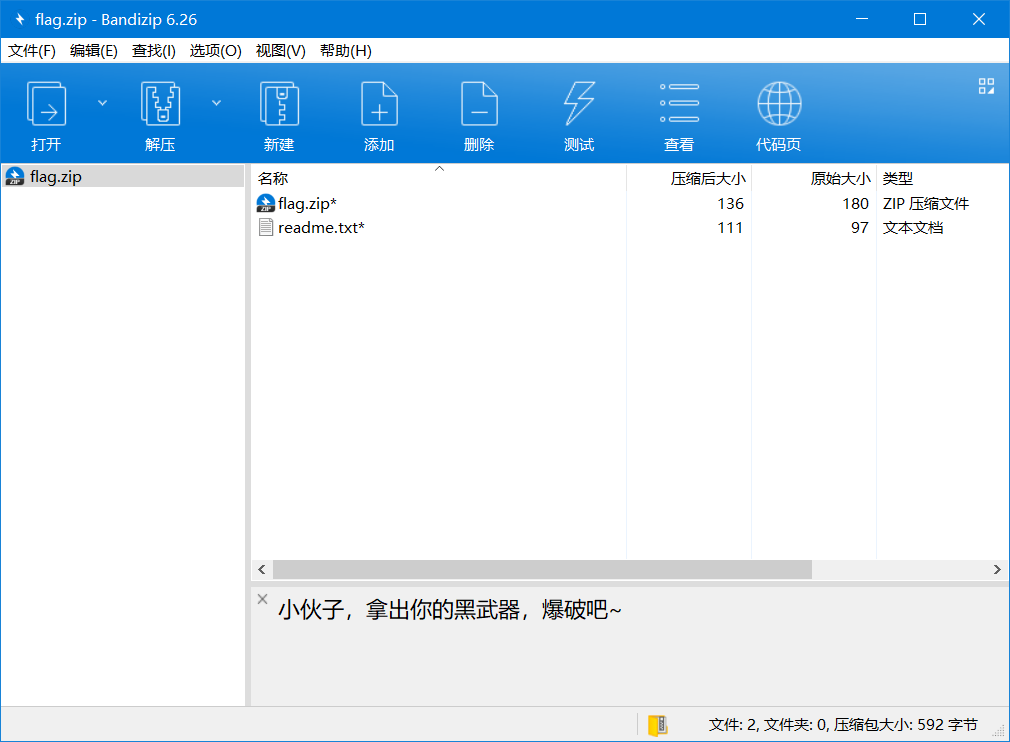

被加密的压缩包中含有已知文件 很明显明文攻击

把readme.txt压缩成zip然后使用ARCHPR执行明文攻击

//需要使用WinRAR压缩

//明文攻击的明文文件需要使用和被攻击文件使用同样的压缩软件压缩

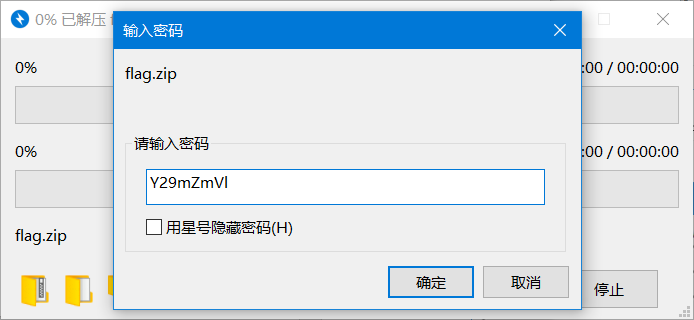

恢复解压密码:Y29mZmVl

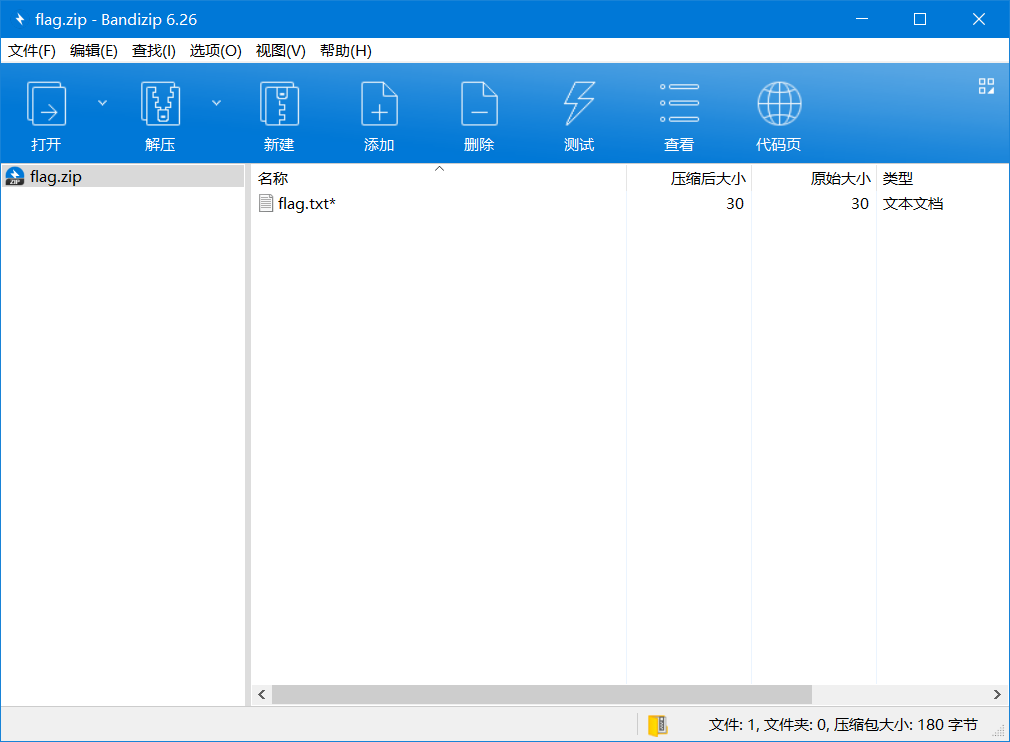

解压flag.zip得到flag.zip

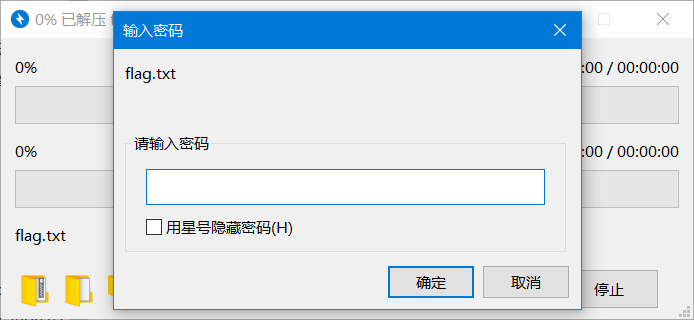

解压新得到的flag.zip还是需要密码(禁止套娃)

这次的flag.zip里面只要flag.txt

暴力破解 爆破失败

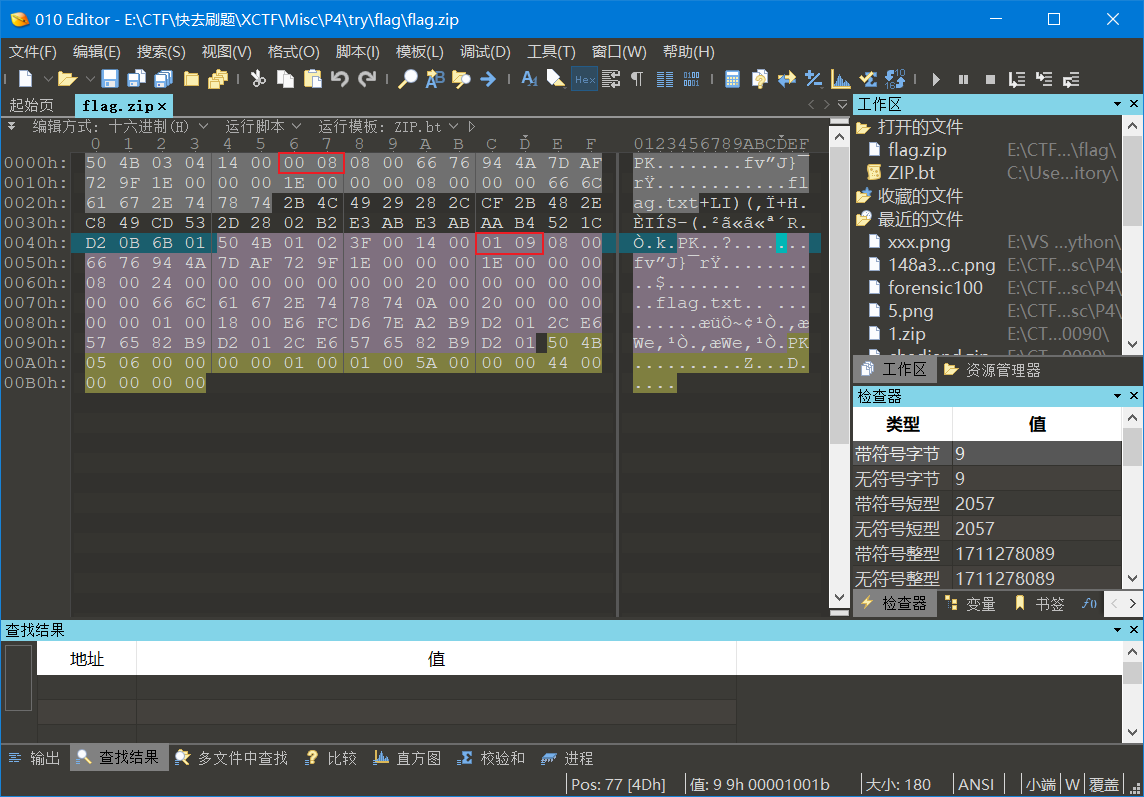

伪加密

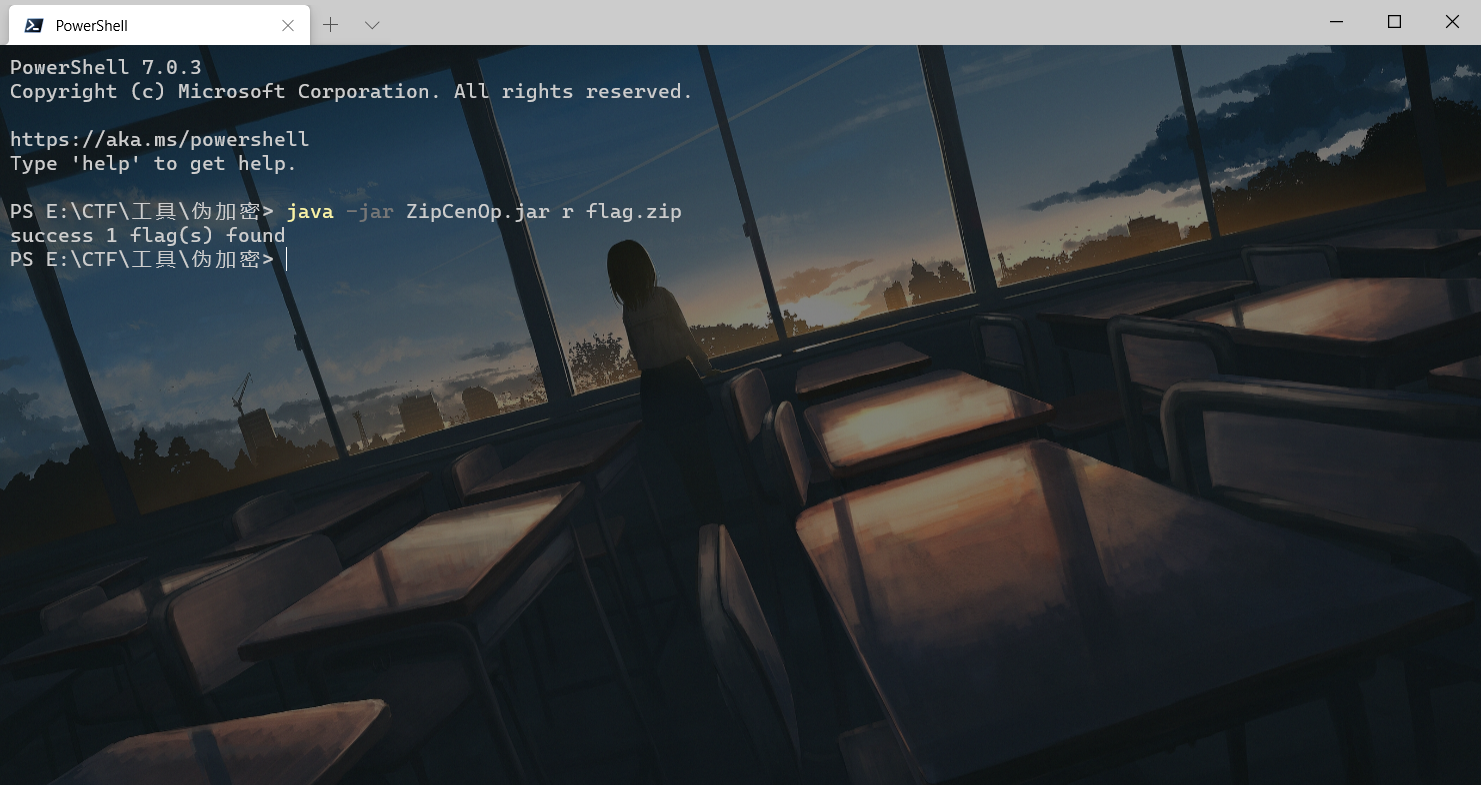

01改为00或者使用工具ZipCenOp

java -jar ZipCenOp.jar r flag.zip

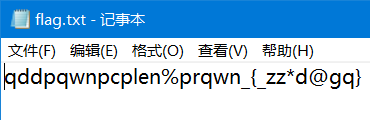

解压后打开flag.txt

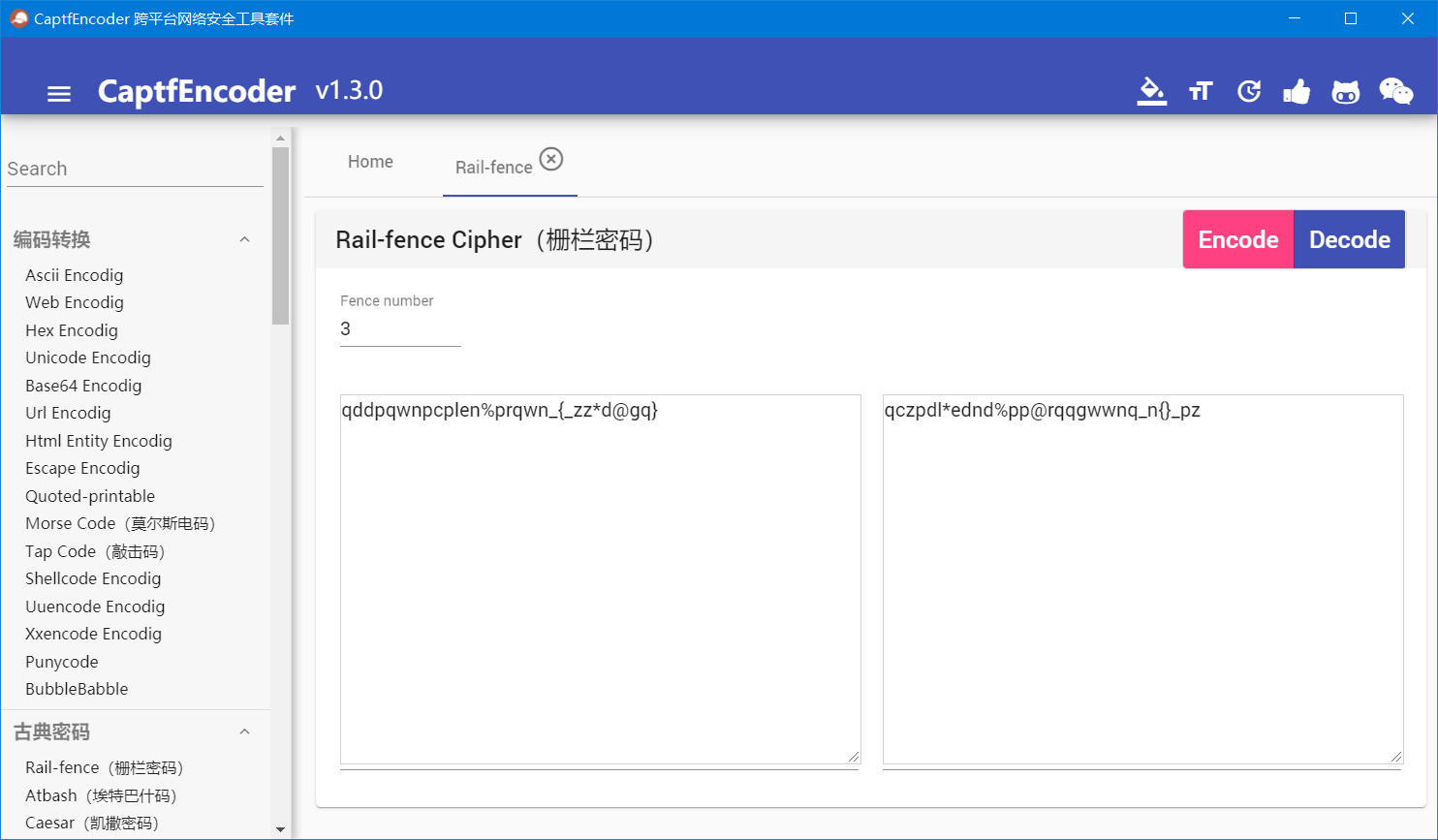

这个很明显了栅栏加密

原本处理栅栏加密都是从2依次增加栏数然后直到看到长得像flag的

CaptfEncoder的栅栏密码好像有点问题

从2开始试了很多都不对

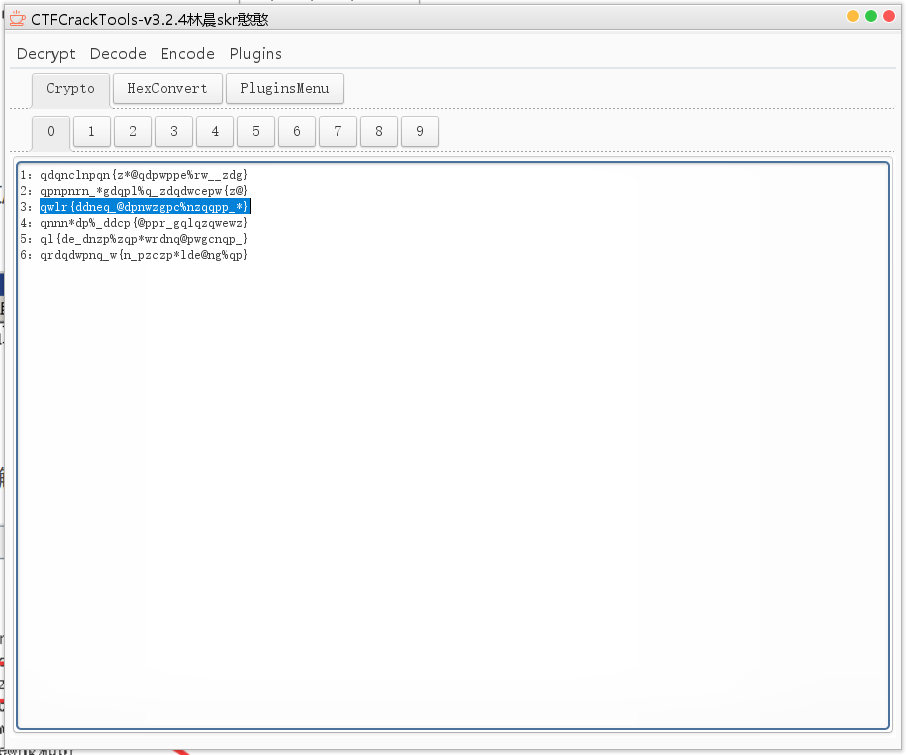

使用CTFCrackTools

这个长得比较像

得到

qwlr{ddneq_@dpnwzgpc%nzqqpp_*}

还是不像flag

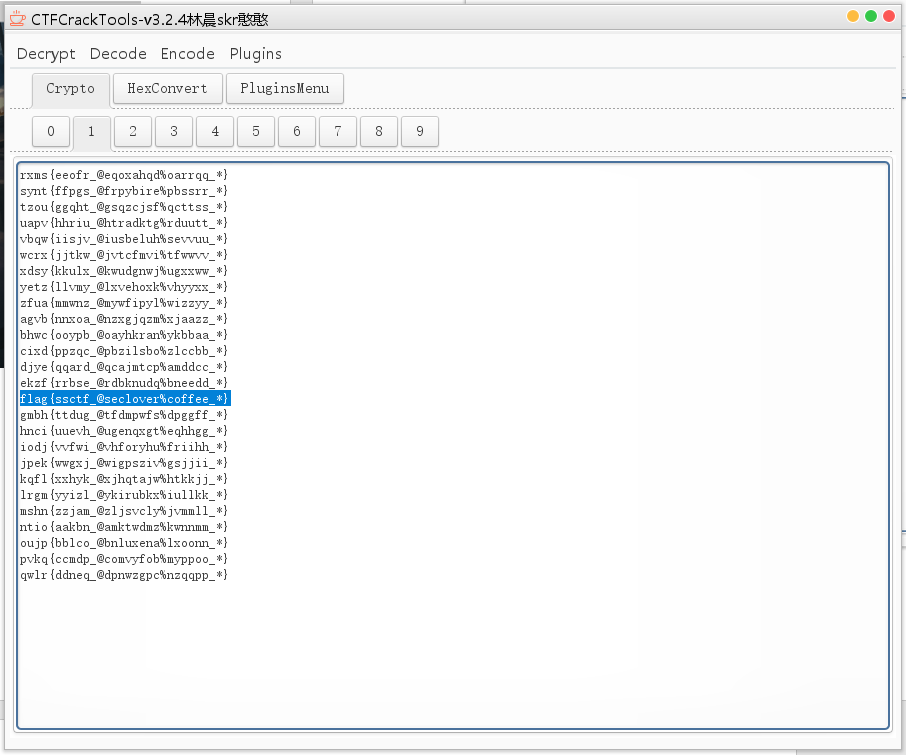

凯撒密码 解密得到

这个像了

Flag:flag{ssctf_@seclover%coffee_*}

结束。

参考:

https://blog.csdn.net/qq_42967398/article/details/91347489

✨总结

OurSecret

暴力破解

明文攻击

!明文攻击的明文文件需要使用和被攻击文件使用同样的压缩软件压缩

栅栏密码

凯撒密码

✨解题工具分享

ARCHPR 4.54

https://www.52pojie.cn/thread-706280-1-1.html

CaptfEncoder

https://github.com/guyoung/CaptfEncoder

CTFCrackTools

https://github.com/Acmesec/CTFCrackTools

⭐转载请注明出处

本文作者:双份浓缩馥芮白

原文链接:https://www.cnblogs.com/Flat-White/p/13630030.html

版权所有,如需转载请注明出处。