一、dns记录的分类

A记录 IP地址记录,记录一个域名对应的IP地址

AAAA记录 IPv6地址记录,记录一个域名对应的IPv6地址

CNAME记录 别名记录,记录一个主机的别名

MX记录 电子邮件交换记录,记录一个邮件域名对应的IP地址,比如my[at]lijiejie.com

后面的部分lijiejie.com,邮件服务器对应的IP地址

NS记录 域名服务器记录 ,记录该域名由哪台域名服务器解析

PTR记录 反向记录,也即从IP地址到域名的一条记录

TXT记录 记录域名的相关文本信息

SOA记录 start of anthorization 开始授权,是一种比较难以理解的记录值,一般二级域名才会有

二、DNS域传送漏洞介绍

对于互联网厂商来说,dns作为其基础网络设施是非常重要的,所以DNS服务器一般分为主服务器和备份服务器以及缓存服务器,

备份服务器通过通过域传送的方法将主服务器的数据拷贝到自身,并且更新自己的数据库。在这个过程中,如果有配置不当,就

可能给攻击者去匿名访问域传送的机会,导致所有域名泄露,造成整个网络的拓扑结构泄露给潜在的攻击者,包括一些安全性较

低的内部主机,如测试服务器。大的互联网厂商通常将内部网络与外部互联网隔离开,一个重要的手段是使用Private DNS。如

果内部DNS泄露,将造成极大的安全风险。风险控制不当甚至造成整个内部网络沦陷。

三、DNS域传送漏洞的检测方式

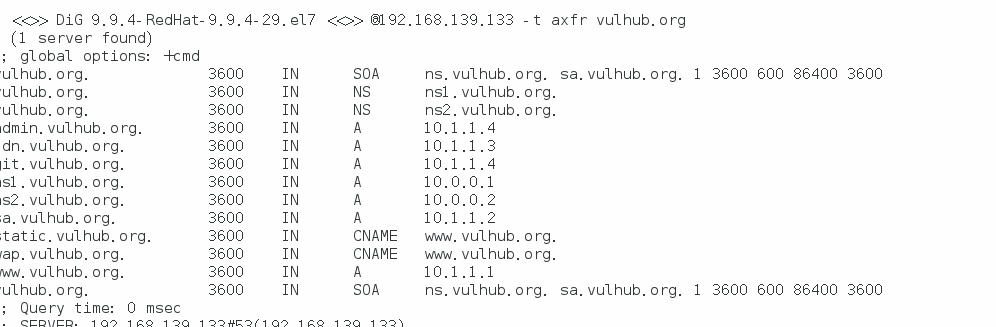

这里以vulhub漏洞平台提供的docker机器进行演示(地址:https://vulhub.org/#/environments/dns/dns-zone-transfer/):

通过dig命令进行检测

dig @192.168.139.133 -t axfr vulhub.org