华三防火墙_安全相关

之前没有配置过IPS、AV相关的内容,最近要学一下,那么如何学习这种没有人教,只能自已查资料来学的东西呢?,我认为最好的方式是先自已理解并写出来,这样会逼迫自已思考,之后再看资料来印证自已的理解,对于不解之处,可以通过咨询用过的人进行学习。

*关于华三防火墙的学习,我发现资料还是很好找的,它自带的右上角的小问号就能解决很多的疑惑,同时轻轻松松配安全的配置手册也写的挺好的,B站上也有科技袁发布的经典配置的配置视频。

无论是IPS还是AV,都只能防范已知的攻击和病毒,对于未知的病毒无能为力,这是其中的一个局限性,此外还有另外一个局限性,那就是对于https的报文无能为力,防火墙并不能打开https的报文,所以无法识别https内部的报文内容,但是现在很多应用、很多网站都是通过https进行通信的,所以在防火墙上的安全,无论做的策略再严密、细致,也仅仅是部分安全。这与人是很相似的,有用不完的钱就意味着人生就百分之百充满了安全感吗?也并不这样的。

已知的攻击特征库和病毒特征库来自哪里?这个病毒库是来自于厂商的,厂商会有一些安全人员分析收集市面上常见的攻击手段和病毒,然后提取出特征放置到一个库里面,这些库是免费使用的吗?也不是免费使用,由于这些库里面的内容,往往是是纯人工,而且需要专业的安全人员分析和提取特征并验证,人力成本也是相当高的,所以不会给客户免费使用,用户想要使用这些病毒库是需要交一定的费用的。

如何调用这些攻击征特征和病毒特征呢?其实这些病毒特性和攻击特征是可以分类的,比如SMB、NFS这两类可以归为文件传输类,mysql、mairadb可以归为数据库类,所以一定也会存在一些应用集的。

IPS特征库分析

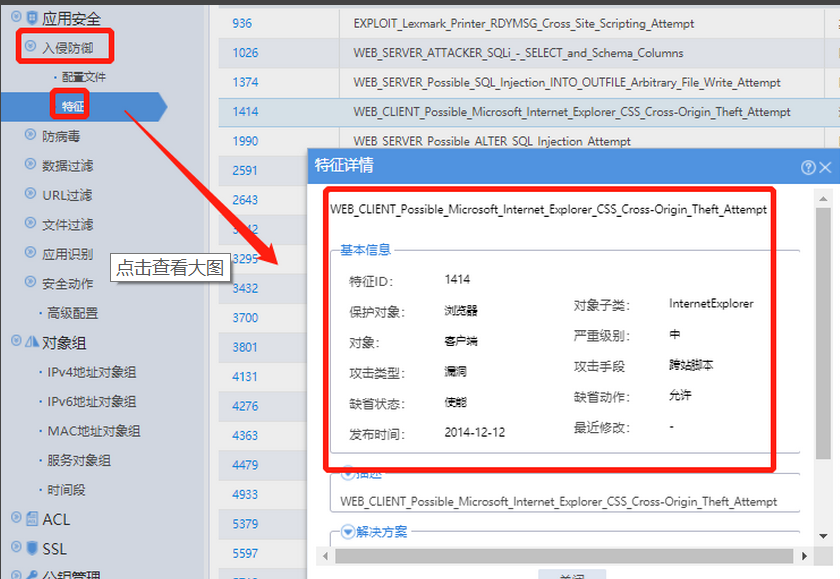

从上图这个IPS特征库当中的特征详情的第一行,我们可以看出来,这个病毒特征库是针对客户端IE浏览器的跨站脚本攻击,也就说保护的具体对象是windows系统上的IE浏览器,而使用windows上网的通常是客户端,也可以说保护的对象就是客户端。

我们要注意的是,我们会发现,华三的厂商在定义攻击特征库的时候,会把检测到这个特征后的动作也给定义好了,这合理吗?想想也是合理的,面对这种数据流,我们已经清楚的知道他就是跨站脚本攻击,难道还能看着这种数据流正常通过吗?当然不行,直接重置这个数据流即可。

同一种攻击有强弱吗?什么程度攻击是必须阻断的?正是基于这样的考虑,即使像SQL注入的攻击,也有强弱,面对强的采取什么动作?面对弱的又采取什么动作?于是层次等级就产生了,即使像SQL注意这样的攻击也有程度的划分,强的、中等的,弱的,面对强的肯定是阻断了,面对中等可能仅是重置了。

我们有必要所有的特征库都调用吗?特征库有没有可能误伤?调用所有的库真的好吗?默认华三将所有的特征库写入到一个叫default的配置文件当中,这也是华三比较推荐的调用方式,厂商给我们内置好了;特征库当然是有可能误伤的,如果误伤了怎么办呢?其实这事就像是深信服的AC类似,拒绝之后会产生日志,我们可以通过日志找到是被哪一条规则库拒绝掉,只要找到规则库的ID之后,就可以在调用的配置文件当中的排除选项给排除,在排除时也是也是可以指定动作的,这时排除的动作优先级就会比特性库里面还要高。

既然规则库当中都定义了针对哪种攻击的级别、采取的动作,那为什么在新建的配置文件当中还要我们进行指定呢?如果两者冲突了那应该以谁为准呢?其实不是这样的,在配置文件当中我们是无法指定规则的种种特性的,只能做筛选,也就是配置文件当中的那些级别什么的,其实都是筛选。