HTTPS协议说明

基本现在最安全的网络连接就是使用https了,http协议有几个不安全的地方:

- 传输信息是明文的。 -- http的传输信息是明文的,基本网络劫持下就束手就擒了。

- 不能防止篡改。 -- 在网络传输层面是无法防止第三方截取请求,篡改请求,再发送给服务器的。

其实从互联网已开始,网络传输的加密协议就有人在研究了。

基本想法就是把通信双方的传输信息使用加密算法加密起来。这样就可以保证两边的通信可以得到保护。

这里的加密方法基本有两种,对称加密或者非对称加密。如果使用非对称加密算法,客户端每次请求之前先去服务端请求一对公钥,服务端生成一个私钥,然后使用公钥加密数据,服务端使用私钥揭秘数据。但是往往非对称加密的加密和解密的过程计算量很大,非常耗时。所以这个方法不可行。

那么就使用对称加密算法,客户端每次请求获取一个秘钥,这个秘钥是用来后续进行信息交互的时候加密信息的。这个秘钥可以不是服务端一次生成的,而是通过几次交互双方获得的秘钥一起组合而成。

TLS算法就是通过证书的方式和非对称加密的方式让双方生成3个随机秘钥,从而组合得到一个安全的内容对称秘钥。

另外,首先有个前提要先说在前面,HTTPS算法也是基于TCP的,那么这个所谓的TLS算法的握手步骤是在TCP握手完成之后才进行安全握手的。

TLS算法

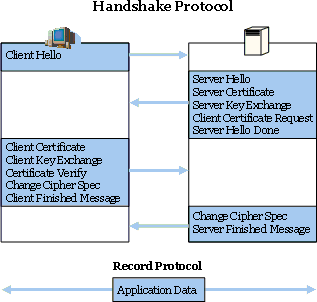

这个图就是非常经典的客户端和服务端进行安全握手的请求过程。

简要来说,这四个过程最主要做了下面几个事情:

- Client Hello(客户端向服务端请求安全握手,并带给服务端第一个随机数)

- Server Hello(服务端返回包含公钥的证书和第二个随机数)

- Client Key Exchange(客户端看到证书后确认服务端身份,并获取证书中的公钥,使用公钥返回第三个随机数)

- Server Finish(服务端通知客户端完成握手)

服务器和客户端安全握手之后,这次的session两边都得到了三个随机数,使用着三个随机数,双方使用事先约定的加密算法生成了“会话秘钥”。后续的对话都是使用这个秘钥进行加密的。

我们一个个步骤看。

Client Hello

客户端向服务器端发送的信息有:

- 支持的安全握手的协议版本,比如TLS1.2

- 客户端生成的随机数

- 客户端支持的会话加密算法,比如DES加密

- 支持的压缩方法

Server Hello

这个过程,服务端了解到客户端的信息了,服务端向客户端发送的信息有:

- 确认使用的安全握手的协议版本,比如TLS1.2

- 确认使用的会话加密算法,比如DES加密

- 服务端生成的随机数

- 服务器的证书

说明:这里如果直接发送服务器的公钥给客户端行不行,答案是不行,证书除了有公私钥的信息之外,还有一个证书机构进行保证。所以,这个证书是不能伪造的。

Client Key Exchange

客户端看到证书后,去颁发机构确认这个证书正确,然后从证书中获取到公钥。注意,这个公钥只是用来加密第三个随机数的。

- 发送第三个随机数(这个随机数已经被公钥加密,只有对应的服务器用私钥才能打开)

- 告知服务端,客户端已经做好准备了,可以传输数据了。

这第三个随机数有个名称叫pre-master key。

客户端使用TLS1.2规定的算法计算出会话秘钥。

Server Finish

服务端使用私钥获取到第三个随机数。并且使用TLS1.2规定的算法计算出会话秘钥。并告知可以开始传输数据了。

数据传输阶段

客户端和服务端用会话秘钥加上定义好的会话加密算法加密他们之间的所有对话请求。

至此,TLS的安全握手流程就结束了。