一、 常用网络设备

1、交换机:实现多台主机之间互相通讯的需求

交换机实现互相通讯的要求:

①主机身份标识信息:mac地址,利用源mac和目标mac地址,进行身份信息识别

②主机通过交换机识别目标主机时,需要进行广播查找

交换机遇到的问题

广播风暴问题,只会影响到一个局域网,不会影响跨区域影响

2、路由器:隔离广播风暴,让不同局域网中的主机可以实现通讯

路由器实现互相通讯的要求:

①主机身份识别信息:局域网编码+主机编码=经过路由器的身份标识信息

网段+主机地址=ip地址

②数据转发到路由器,路由器根据内部的路由表进行判断,相应数据包从哪个接口发出去,路由表中只记录网段信息,不记录主机信息,一旦跑由表没有去往目标主机网段信息,就会提示传输不可达

路由表收敛:

多个路由器互联,路由表信息实现统一 一致的过程,路由器彼此之间通讯,实现路由收敛的方式称为路由器协议

路由器协议:

①静态路由器协议:需要手动的指明要到达的目标网络,是通过路由器哪个接口对应连接的路由器

②采用类似广播的方式,每台路由器都告知其它相连的路由器,所连接的哪些网络

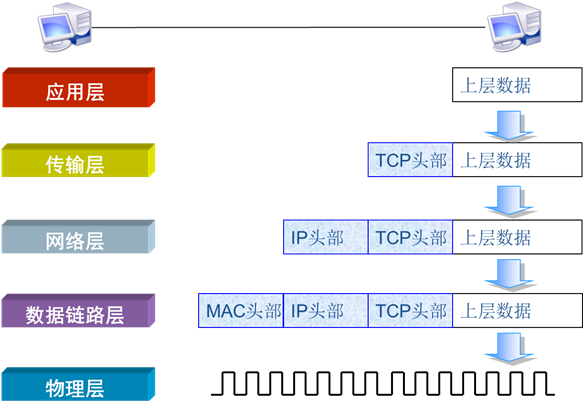

二、TCP/IP模型

1、OSI七层模型:

是一个开放式体系结构,它规定将网络分为七层,从下往上依次是:物理层、数据链路层、网络层、传输层、会话层、表示层和应用层

2、TCP/IP协议的组成

3、TCP/IP数据封装过程

4、TCP/IP数据解封装过程

三、TCP/IP三次握手四次断开

1、TCP与UDP协议对比

|

传输控制协议TPC |

用户数据协议UDP |

|

面向连接 |

无连接 |

|

可靠传输 |

不可靠传输 |

|

流控 |

尽力而为,尽力传递 |

|

TCP应用: WEB浏览器,电子邮件,文件传输程序 |

UDP应用: 域名系统(DNS),视频流,IP语音 |

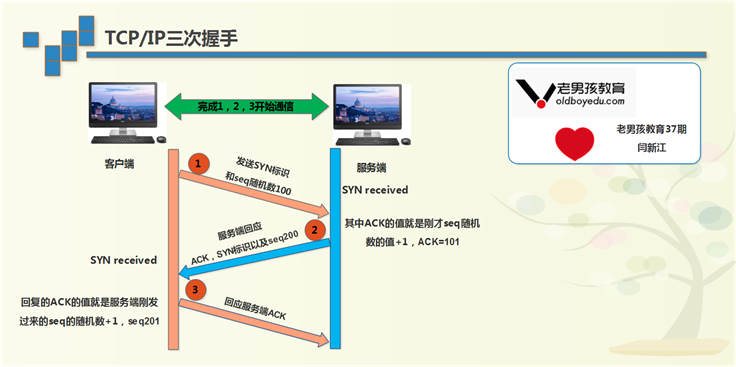

2、TCP三次握手

3、TCP四次挥手

四、ARP协议原理

ARP(地址解析)协议是一种解析协议,本来主机是完全不知道这个IP对应的是哪个主机的哪个接口,当主机要发送一个IP包的时候,会首先查一下自己的ARP缓存(就是一个IP-MAC地址对应表缓存),如果查询的IP-MAC值对不存在,那么主机就向网络发送一个ARP协议广播包,这个广播包里面就有待查询的IP地址,而直接收到这份广播的包的所有主机都会查询自己的IP地址,如果收到广播包的某一个主机发现自己符合条件,那么就准备好一个包含自己的MAC地址的ARP包传送给发送ARP广播的主机,而广播主机拿到ARP包后会更新自己的ARP缓存(就是存放IP-MAC对应表的地方)。发送广播的主机就会用新的ARP缓存数据准备好数据链路层的的数据包发送工作。

1、工作原理:

①PC1发送数据给PC2,查看缓存没有PC2的MAC地址

②PC1发送ARP请求消息(广播)

③所有主机收到ARP请求消息

④PC2回复ARP应答(单播),其他主机丢弃

⑤PC1将PC2的MAC地址保存到缓存中,发送数据

五、linux路由项目部署

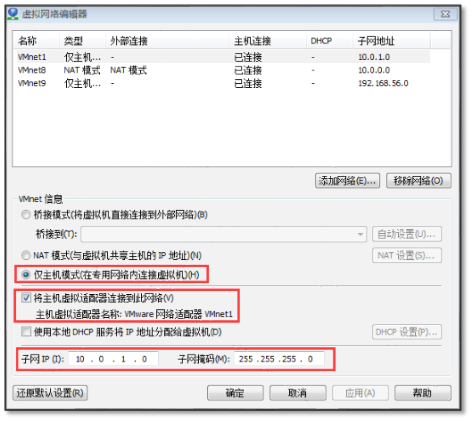

1、虚拟机环境搭建

2、vmnet8配置相关

3、vmnet1配置相关

4、虚拟主机IP规划

|

虚拟服务器 |

网卡配置信息 |

虚拟网卡名称 |

虚拟网卡模式 |

|

linux01 |

eth0:10.0.0.10/24 |

vmnet8 |

nat模式 |

|

linux02 |

eth0:10.0.0.11/24 |

vmnet8 |

nat模式 |

|

eth1:10.0.1.11/24 |

vmnet1 |

仅主机模式 |

|

|

linux03 |

eth0:10.0.1.10/24 |

vmnet1 |

仅主机模式 |

5、查看路由三台服务器默认路由表信息

①linux01

[root@linux01 ~]# route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 10.0.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 169.254.0.0 0.0.0.0 255.255.0.0 U 1002 0 0 eth0 0.0.0.0 10.0.0.254 0.0.0.0 UG 0 0 0 eth0

②linux02

[root@linux02 ~]# route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 10.0.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 10.0.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1 169.254.0.0 0.0.0.0 255.255.0.0 U 1002 0 0 eth0 169.254.0.0 0.0.0.0 255.255.0.0 U 1003 0 0 eth1 0.0.0.0 10.0.1.254 0.0.0.0 UG 0 0 0 eth1

③linux03

[root@linux3 ~]# route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 10.0.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 169.254.0.0 0.0.0.0 255.255.0.0 U 1002 0 0 eth0 0.0.0.0 10.0.1.254 0.0.0.0 UG 0 0 0 eth0

6、配置三台服务器的路由条目信息

①linux01

[root@linux01 ~]# route add -net 10.0.1.0/24 gw 10.0.0.11 dev eth0 [root@linux01 ~]# route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 10.0.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 10.0.1.0 10.0.0.11 255.255.255.0 UG 0 0 0 eth0 169.254.0.0 0.0.0.0 255.255.0.0 U 1002 0 0 eth0 0.0.0.0 10.0.0.254 0.0.0.0 UG 0 0 0 eth0

②linux03

[root@linux3 ~]# route add -net 10.0.0.0/24 gw 10.0.1.11 dev eth0 [root@linux3 ~]# route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 10.0.0.0 10.0.1.11 255.255.255.0 UG 0 0 0 eth0 10.0.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 169.254.0.0 0.0.0.0 255.255.0.0 U 1002 0 0 eth0 0.0.0.0 10.0.1.254 0.0.0.0 UG 0 0 0 eth0

③开启linux02服务器的路由转发功能

[root@linux02 ~]# sed -i 's#net.ipv4.ip_forward = 0#net.ipv4.ip_forward = 1#g' /etc/sysctl.conf [root@linux02 ~]# sysctl -p net.ipv4.ip_forward = 1 ……

7、检查验证三台服务器相互访问

①linux01

[root@linux01 ~]# traceroute 10.0.1.10 traceroute to 10.0.1.10 (10.0.1.10), 30 hops max, 60 byte packets 1 10.0.0.11 (10.0.0.11) 0.546 ms 0.357 ms 0.295 ms 2 10.0.1.10 (10.0.1.10) 1.471 ms 1.397 ms 1.325 ms

②linux03

[root@linux3 ~]# traceroute 10.0.0.10 traceroute to 10.0.0.10 (10.0.0.10), 30 hops max, 60 byte packets 1 10.0.1.11 (10.0.1.11) 0.245 ms 0.201 ms 0.131 ms 2 10.0.0.10 (10.0.0.10) 0.379 ms 0.353 ms 0.300 ms

六、如何让telnet以root身份远程登录主机

思路1、修改配置文件/etc/securetty

/etc/securetty(允许规定“root”用户可以从哪个tty设备登录) console pts/0 ——>加入pts/0,pts/1,pts/2 ……pts/15,此方法不安全,不建议使用 vc/1 vc/2 vc/3 vc/4

思路2、通过sudo命令授权,从普通用户使用sudo 切换root