目录

0x00漏洞说明

0x01检测步骤

0x02漏洞修复

0x00漏洞说明

攻击者可利用Janus漏洞将一个恶意的DEX文件与原始APK文件进行拼接,从而不影响APK文件的签名。替代原有正常的App做下载、更新,用户端安装了恶意仿冒的App后,不仅会泄露个人账号、密码、照片、文件等隐私信息,手机更可能被植入木马病毒,进而或导致手机被ROOT甚至被远程操控。

影响范围:Android系统5.1.1 - 8.0

0x01检测步骤

检测方法一、

1、使用GetApkInfo.jar工具

GetApkInfo.jar (https://github.com/bihe0832/Android-GetAPKInfo)

打开cmd输入

java -jar GetApkInfo.jar路径 apk路径

检测结果:

V2签名为false,说明存在janus漏洞。

检测方法二、

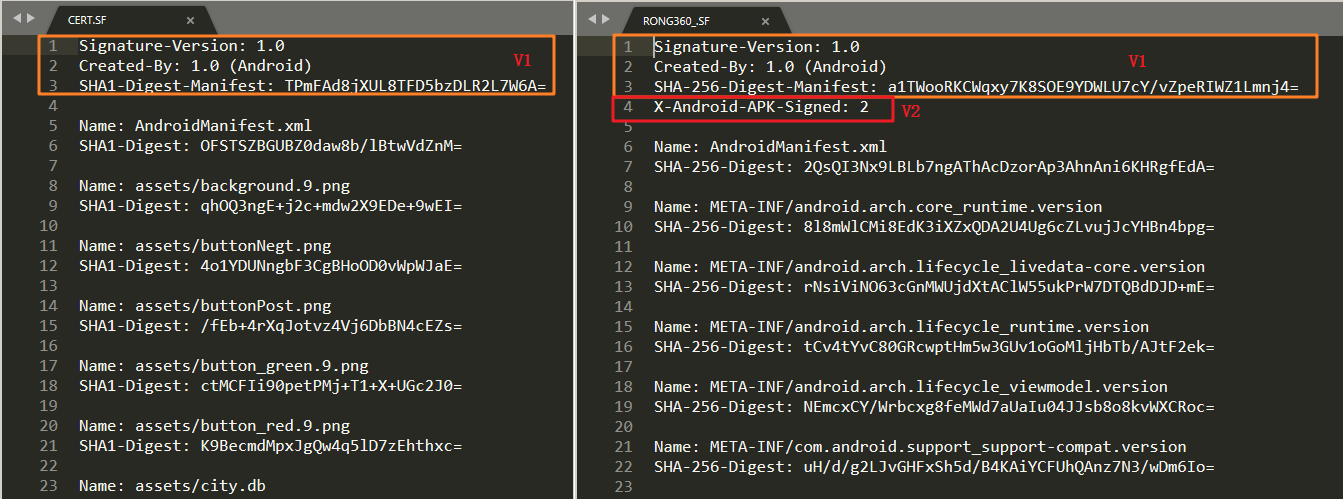

2、把APK改成zip解压查看

把包中的META-INF文件夹下的*.SF文件打开

0x02漏洞修复

修复方法:

1、将APP的APK升级到最新的Signature scheme V2签名机制;

2、开发者及时校验App APK文件的开始字节,以确保App未被篡改;

3、APK打包时使用V1+V2的签名方式。