本实践的目标是掌握信息搜集的最基础技能。具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

大家做的时候可以根据个人兴趣有轻有重。

实验指导:http://www.cnblogs.com/20145208cy/p/6730933.html

1.实验后回答问题

(1)哪些组织负责DNS,IP的管理。

这很尴尬,用了一下高级搜索反而没有搜索到。

DNSLA负责DNS管理

IANA(Internet Assigned Numbers Authority)负责分配IP,现在改名为ICANN(Internet Corporation for Assigned Names and Numbers)

(2)什么是3R信息

官方注册局,注册商,注册人

2.实验总结与体会

- 毕竟win10比较新没扫出来也可以理解,kali也没有扫出来太多使得我有点怀疑是不是网络设置有问题导致没有扫出来,但是既然能够扫出来少数的漏洞那就说明网络方面没有问题,但是我并不相信win10没有漏洞。

- 感觉老外的思想还是很开放的,能够正视问题,扫描漏洞这种东西都是公开的,公开的发现才能够公开的解决,我感觉这是更好的方法。

3.实践过程记录

信息搜集

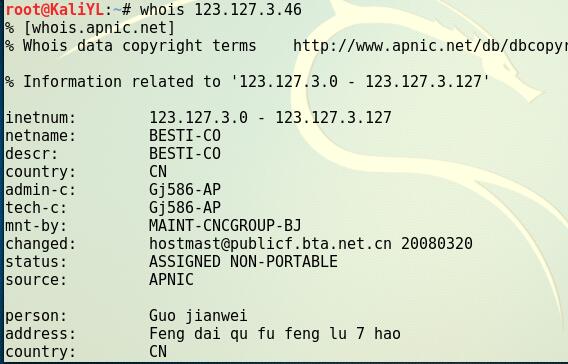

- 使用whois

先查下咱们学校的

获得ASN号码后可以再查询下

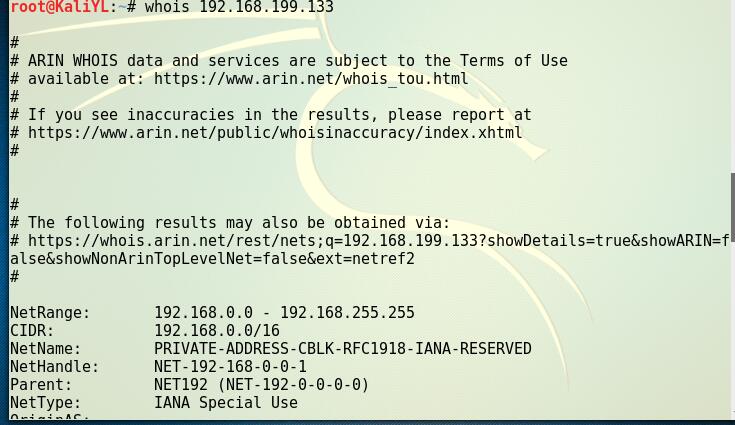

再看一下我的主机的

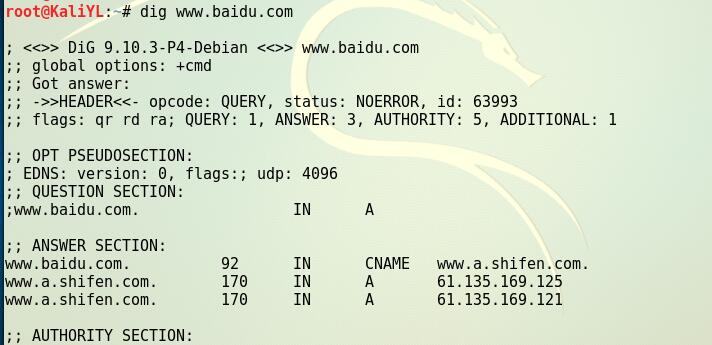

- dig查询百度

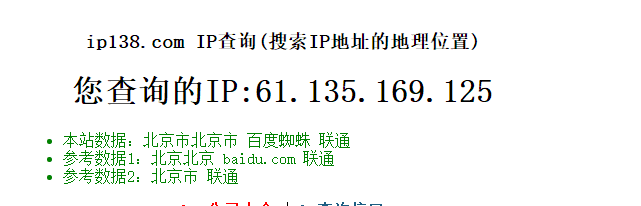

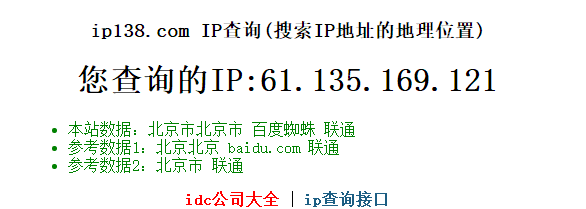

发现百度有两个ip地址,分别查一下

没有发现什么不一样的

-

使用Tracert路由探测baidu的IP

traceroute

我用的是hiwifi经过了几次跳跃后到达。 -

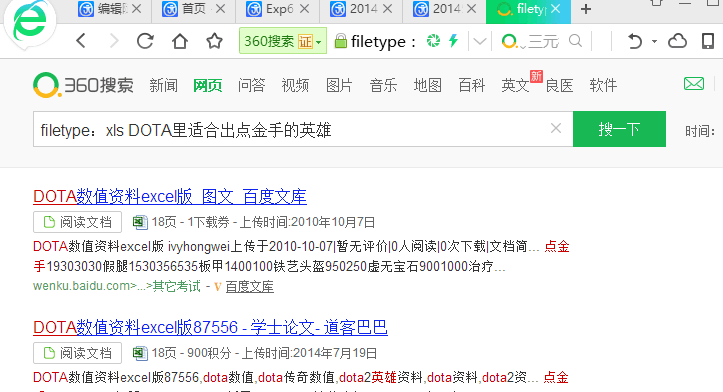

使用高级搜索

-

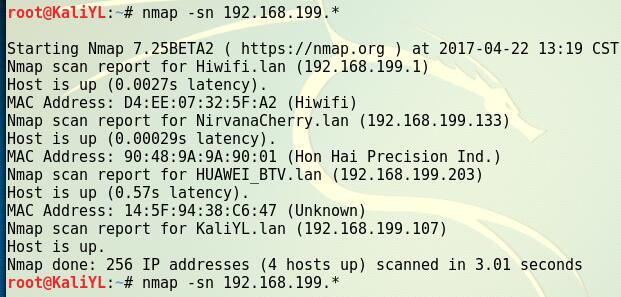

使用nmap -sn来发现处于活动状态的主机

桥接模式下的扫描

nat模式下的扫描

-

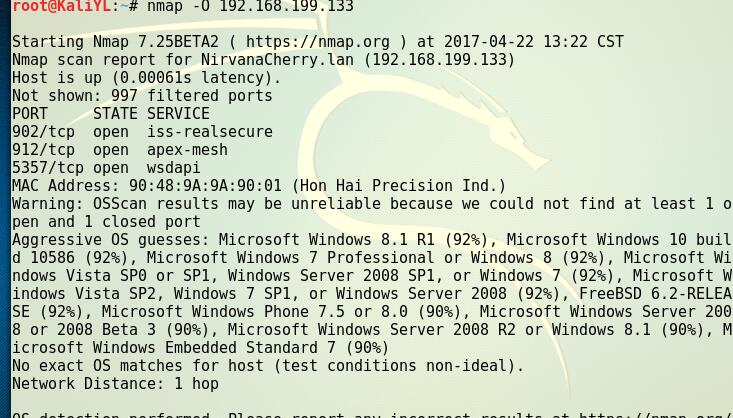

使用nmap -O来对指定IP主机进行指纹特征扫描,来猜测操作系统

扫了一下我自己的主机,貌似除了用户名扫到了其他没啥有用的信息。

-

使用nmap -sS对目标主机进行隐蔽扫描

-

使用nmap -sU对主机进行UDP扫描:

-

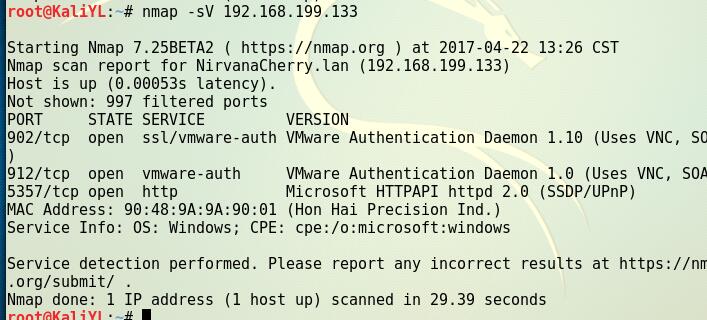

使用nmap -sV检测版本:

感觉就这个扫面效果还可以,看出来了系统是windows的系统而且找到了两个开放的VM端口。

漏洞扫描

-

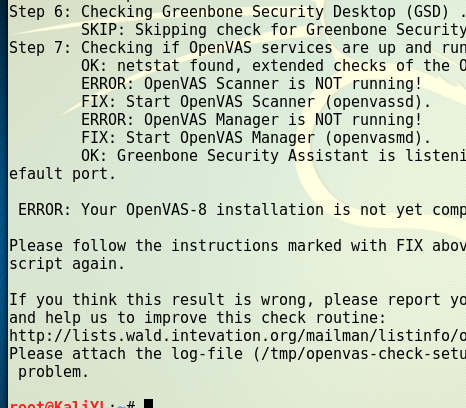

先使用openvas-check-setup命令来检查安装情况,可以看到在步骤7出错,按照提示修改:

openvassd

openvasmd

openvas-check-setup

这样就好了

-

添加admin账号。使用命令openvasmd --user=admin --new-password=admin。

-

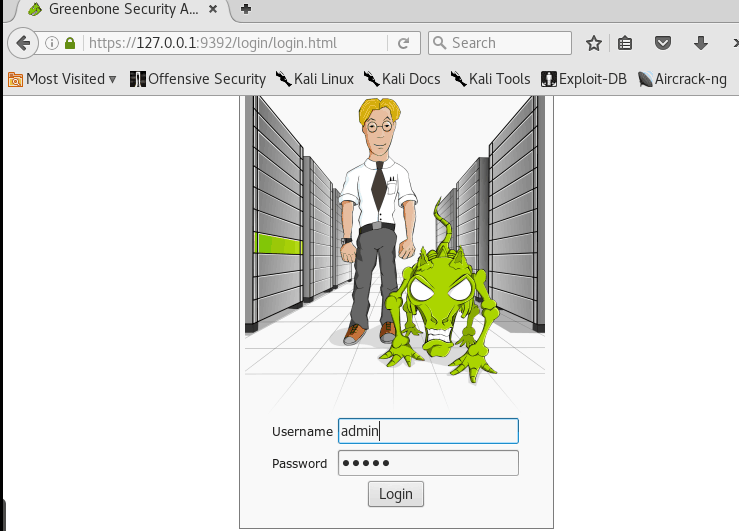

在kali中访问网址:https://127.0.0.1:9392/,可以看到如下图所示登录界面。

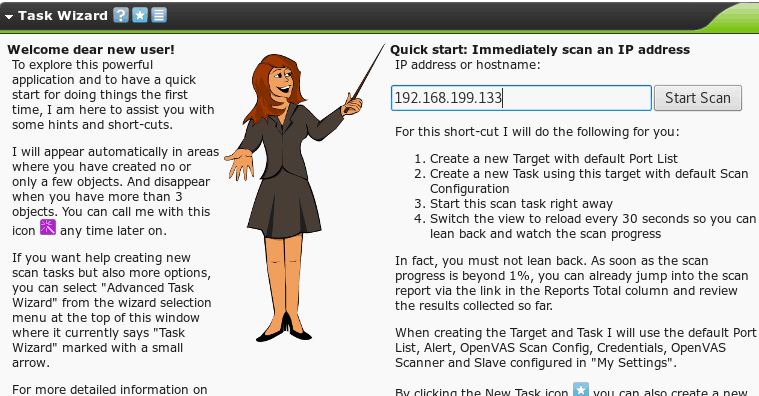

- 点击紫色按钮task wizard,然后输入我主机的ip

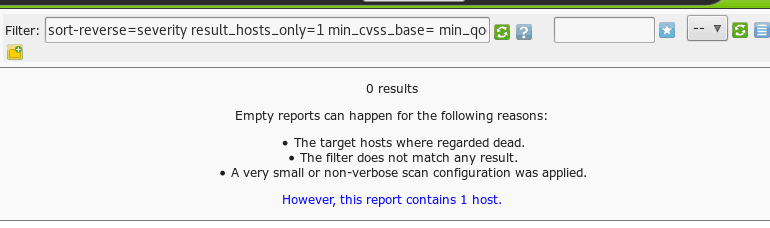

难以想象,扫了两次都是这样,没有结果

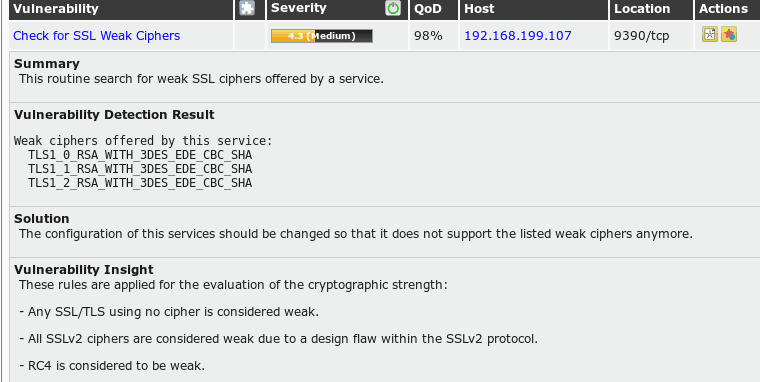

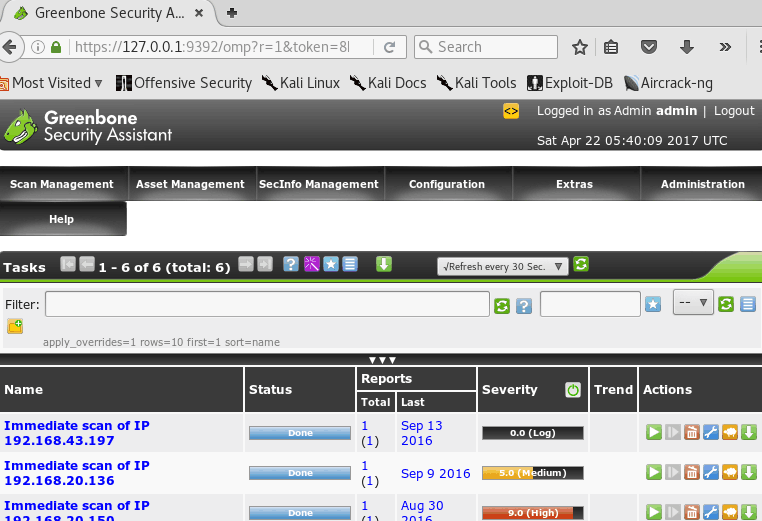

难以想象,kali扫了半个小时扫了百分之98就是扫不动了,点进去就一个中级漏洞

点进去看一波