交换机实验要求

实验结果参见:https://blog.csdn.net/qq_42785226/article/details/112764247

实验六、端口安全

【实验目的】

掌握端口安全的配置技巧

【实验原理】

利用端口安全这个特性,通过限制允许访问交换机上某个端口的MAC地址以及IP(可选)来实现严格控制对该端口的输入。当为安全端口(打开了端口安全功能的端口)配置了一些安全地址后,则除了源地址为这些安全地址的包外,这个端口将不转发其它任何报文。此外,还可以限制一个端口上能包含的安全地址最大个数,如果将最大个数设置为1,只能为该端口配置一个安全地址。

当设置了安全端口上安全地址的最大个数后,使用下面2种方式加满端口上的安全地址:

手工配置一部分安全地址,剩下的部分让交换机自己学习。使用接口配置模式下的命令switch port port-security mac-address mac-address[ip-address ip-address]来手工配置端口的所有安全地址。

该端口自动学习地址,这些自动学习到的地址将变成该端口上的安全地址,直到达到最大个数。需要注意的是,自动学习的安全地址均不会绑定地址,如果在一个端口上,已经配置IP了绑定地址的安全地址,则将不能再通过自动学习来增加安全地址。

如果一个端口被配置为一个安全端口,当其安全地址的数目已经达到允许的最大个数后,如果该端口收到一个源地址不属于端口上的安全地址的包时,一个安全违例将产生。当违例产生时,设置下面几种针对违例的处理模式:

- protect:当安全地址个数满后,安全端口将丢弃未知源地址不在该端口的安全地址中的任何一个数据包

- restrict:当违例产生时,将发送一个Trap通知给管理员

- shutdown:当违例产生时,将关闭端口并发送一个Trap通知。

为了增强安全性,将MAC地址和IP地址绑定起来作为安全地址。也可以只指定地MAC址而不绑定IP地址。

【背景描述】

配置安全端口及违例处理方式。启动接口fastethernet0/3上的端口安全功能,设置最大地址个数为3,设置违例方式为protect。

【实验拓扑】

【实验步骤】

在交换机A上的配置:

Switch# configure terminal //进入全局配置模式。

Switch(config)# interface FastEthernet 0/3 //进入接口配置模式。

Switch(config-if)# switchport mode access //设置接口为access模式如果确定接口已经处于access模式,则此步骤可以省略。

Switch(config-if)# switchport port-security //打开该接口的端口安全功能

Switch(config-if)# switchport port-security maximum 3

//设置接口上安全地址的最大个数3,范围是1-128。

Switch(config-if)# switchport port-security violation protect

//设置处理违例的方式是protect。

Switch(config-if)# end

Switch#show port-security //显示所有安全端口的统计信息,包括最大安全地址数,当前安全地址数以及违例处理方式等。

2、交换机B上的三台计算机依次ping交换机A上的计算机,结果是?

在接口配置模式下,使用命令no switchport port-security来关闭一个接口的端口安全功能。使用命令no switchport port-security maximum来恢复为缺省个数。使用命令no switchport port-security violation来将违例处理置为缺省模式。

实验七 交换机端口隔离

【实验目的】

理解Port Vlan的配置。

【背景描述】

假设此交换机是宽带小区城域网中的一台楼道交换机,住户PC1连接在交换机的0/5口;住户PC2连接在交换机的0/15口。现在要实现各家各户的端口隔离。Port Vlan是实现VLAN(虚拟局域网)的方式之一,Port Vlan是利用交换机的端口进行VLAN的划分,一个端口只能属于一个VLAN。

【实验拓扑】

【实验步骤】

1 在为划分VLAN前两台PC互相ping可以通

2 创建VLAN

Switch# configure terminal

Switch(config)# vlan 10 !创建vlan 10

Switch(config-vlan)# name test10 !将vlan 10命名为test10

Switch(config)# vlan 20 !创建vlan 20

Switch(config-vlan)# name test20 !将vlan 20命名为test20

验证测试:

Switch# show vlan !查看已配置的vlan信息

3 将接口分配到vlan

Switch# configure terminal

Switch(config)# interface fastethernet0/5

Switch(config-if)# switchport access vlan 10 !将fastethernet 0/5端口加入vlan 10中

Switch(config)# interface fastethernet0/15

Switch(config-if)# switchport access vlan 20 !将fastethernet 0/15端口加入vlan 20中

4 两台PC互相ping不通

验证测试:

Switch# show vlan !查看已配置的vlan信息

注意两次show vlan的区别

思考实验:

1、删除vlan 10和vlan 20。方法:在端口配置模式中使用no switch access vlan 10命令将该端口从vlan 10中删除,然后在全局配置模式中使用no vlan 10命令删除vlan 10。

2、在交换机上连接有pc0、pc1、pc2和pc3四台计算机,如何让连接在交换机上的pc0和pc1相互之间可以通信,pc2和pc3相互之间可以通信,而pc0、pc1和pc2、pc3却不能通信?

用Cisco Packet Tracer 7.0做思考实验2,并提交实验报告,实验报告文件名:姓名-学号-switch2.doc,实验报告内容:1、实验拓扑(截图)2、实验步骤(参考实验七中的实验步骤格式)3、实验结果(截图:四台计算机的ip地址配置截图,两台交换机的vlan信息截图,测试计算机之间是否连通的测试截图)

通过主干连接在多个交换设备之间传递vlan成员信息

当vlan跨越多台交换机时,交换机之间的链路必须能够传输属于不同vlan的帧,并且能够正确区别它们。

这种在一个电缆上传输多个vlan信息的链路被称为主干(Trunk),设备上与主干连接的端口称为主干端口(Trunk Port)。

当交换机在主干端口上发送信息帧时,它必须在信息帧上加上一个vlan标识以说明该帧是属于哪个vlan的。

在信息帧上加标识经常被称为贴标签(Tagging)

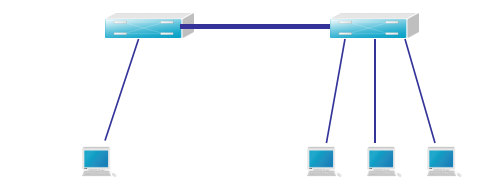

实验八 跨交换机实现VLAN

实验目的

理解跨交换机之间VLAN的特点。

背景描述

假设某企业有两个主要部门:销售部和技术部,其中销售部门的个人计算机系统分散连接,它们之间需要相互进行通信,但为了数据安全起见,销售部和技术部需要进行相互隔离,现要在交换机上做适当配置来实现这一目标。

实验拓扑

实验步骤

1 在交换机SwitchA上创建vlan 10,并将0/5端口划分给vlan 10中。

SwitchA# configure terminal

SwitchA (config)# vlan 10

SwitchA (config-vlan)# name sales

SwitchA (config-vlan)# exit

SwitchA (config)# interface fastethernet 0/5

SwitchA (config-if)# switchport access vlan 10

验证测试:

SwitchA# show vlan id 10 !查看id号为10的vlan的信息

2在交换机SwitchA上创建vlan 20,并将0/15端口划分给vlan 20中。

SwitchA (config)# vlan 20

SwitchA (config-vlan)# name technical

SwitchA (config-vlan)# exit

SwitchA (config)# interface fastethernet 0/15

SwitchA (config-if)# switchport access vlan 20

验证测试:

SwitchA# show vlan id 20 !查看id号为20的vlan的信息

3把交换机SwitchA与交换机SwitchB相连的端口定义为tag vlan模式。

SwitchA (config)# interface fastethernet 0/24

SwitchA (config-if)# switchport mode trunk

验证测试:

SwitchA# show interfaces fastethernet 0/24 switchport !验证端口已被设置为tag vlan模式。

注:交换机的trunk接口默认情况下支持所有vlan。

4在交换机SwitchB上创建vlan 10,并将0/5端口划分给vlan 10中。

SwitchB# configure terminal

SwitchB (config)# vlan 10

SwitchB (config-vlan)# name sales

SwitchB (config-vlan)# exit

SwitchB (config)# interface fastethernet 0/5

SwitchB (config-if)# switchport access vlan 10

验证测试:

SwitchB# show vlan id 10 !查看id号为10的vlan的信息

5把交换机SwitchB与交换机SwitchA相连的端口定义为tag vlan模式。

SwitchB (config)# interface fastethernet 0/24

SwitchB (config-if)# switchport mode trunk

验证测试:

SwitchB# show interfaces fastethernet 0/24 switchport !验证端口已被设置为tag vlan模式。

6验证:在pc1的命令行中能ping通pc3,但是在pc2的命令行中不能ping通