目录

- 一、实验目的

- 二、实验环境

- 三、实验原理

- 四、实验任务

- 五、实验步骤

- 1. 主机A的Windows虚拟机与主机B的Windows虚拟机进行互相Ping,结果如图1所示(相互能够ping通)。

- 2. 相互ping通之后请启用主机A、B下Windows的防火墙。启用之后,A、B下Windows应该相互ping不通,如下图所示。

- 3. 在主机A、B的两台Win7虚拟机的防火墙上启用ICMP的相关流量,通过防火墙的高级设置的“入站规则”->“文件和打印机共享(回显请求”-ICMPv4-In)(专用、公用)”->“启用规则”。如下图所示。启用之后,两台win7之间应该能相互ping通。

- 4. 在客户机1(主机A的Win7虚拟机)上,通过“控制面板”->“系统和安全”->“Windows防火墙”->左边的“高级设置”->“连接安全规则”->“新建规则”->要求(“出站和入站连接要求身份验证”)->“身份验证方法”->“高级”->“自定义”->“第一身份验证”-〉“添加”->“预共享密钥”。如下图所示。规则的名字自己设定(与学号相关即可)。

- 5. 此时,客户机1 ping 客户机2应不通。使用Wireshark捕获客户机1(主机A的Win7虚拟机)与客户机2(主机B的Win7虚拟机)ping过程的数据流。

- 6. 在客户机2(主机B的Win7虚拟机)上重复4中的所有步骤(预共享密钥设置与客户机1即主机A的Win7虚拟机相同)。

- 7. 此时,客户机1再次 ping 客户机2,应该可以ping通。使用Wireshark捕获客户机1(主机A的Win7虚拟机)与客户机2(主机B的Win7虚拟机)ping过程的数据流。

- 六、实验过程需要思考和分析的问题

一、实验目的

通过实验掌握Windows下IPSec协议的工作原理,掌握协议中预共享密钥的配置和应用,理解IPSec协议的相关报文格式和含义。

二、实验环境

A、B两台主机一组,具体实验环境要求如下:

- 主机A需安装Windows操作系统(或通过VMWare搭建Windows虚拟机,WIN7、WIN10均可),同时安装好Wireshark抓包工具。

- 主机B需安装Windows操作系统(或通过VMWare搭建Windows虚拟机,WIN7、WIN10均可),同时安装好Wireshark抓包工具。

- 在进行下面的实验步骤之前,请先正确配置主机A、B的IP地址(关闭虚拟机上Windows防火墙), 并能相互ping通。

三、实验原理

IPSec工作原理。

四、实验任务

假设某公司的业务跨越Internet,为了确保数据通信的安全,公司高层决定利用IPSec加密计算机之间的网络数据。

假设是你该公司的网络管理员的,在Windows环境中,通过启用IPSec安全策略实现ping过程的网络数据流的保护。

五、实验步骤

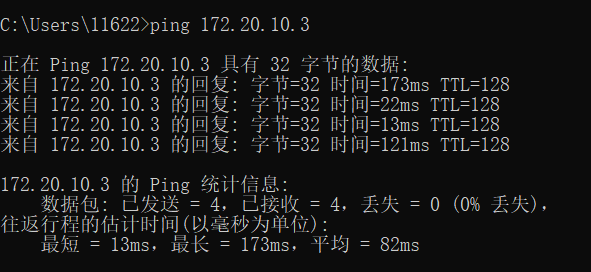

1. 主机A的Windows虚拟机与主机B的Windows虚拟机进行互相Ping,结果如图1所示(相互能够ping通)。

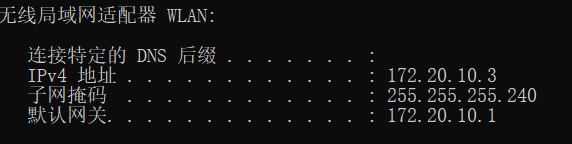

本机IP为``172.20.10.3`:

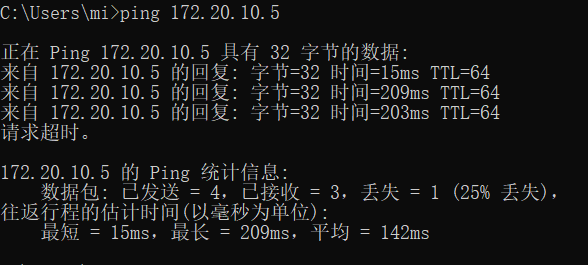

靶机IP为172.20.10.5:

主机和靶机能够相互ping通:

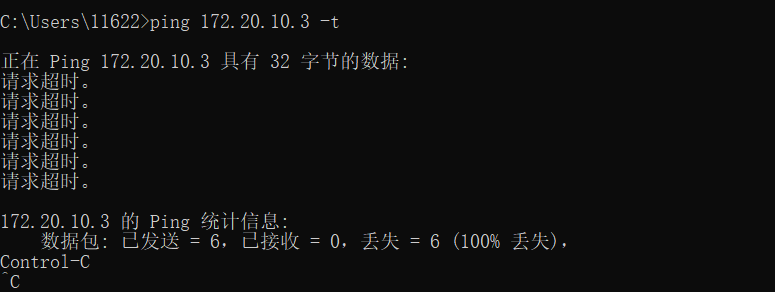

2. 相互ping通之后请启用主机A、B下Windows的防火墙。启用之后,A、B下Windows应该相互ping不通,如下图所示。

防火墙开启后,主机和靶机不能相互ping通:

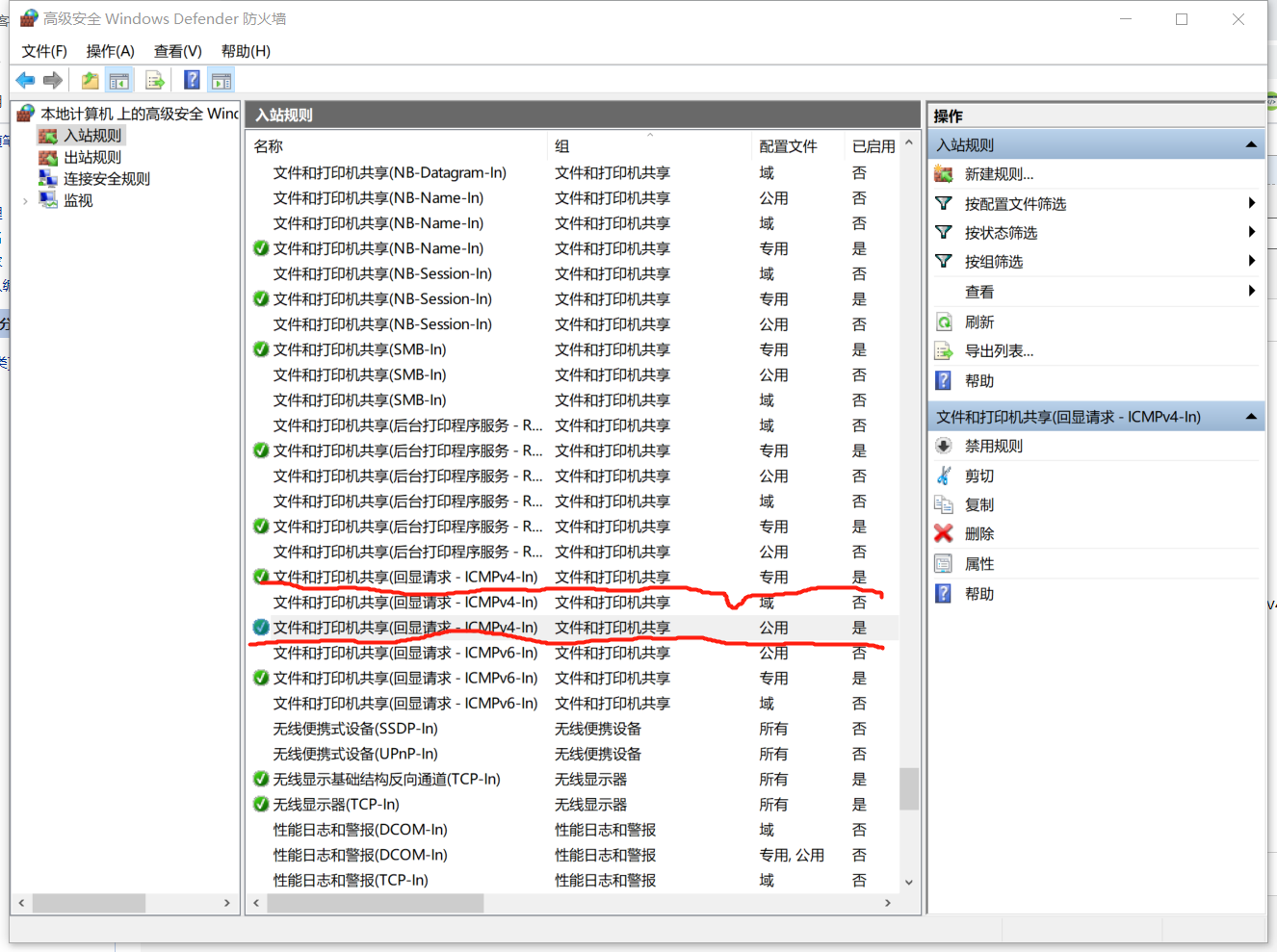

3. 在主机A、B的两台Win7虚拟机的防火墙上启用ICMP的相关流量,通过防火墙的高级设置的“入站规则”->“文件和打印机共享(回显请求”-ICMPv4-In)(专用、公用)”->“启用规则”。如下图所示。启用之后,两台win7之间应该能相互ping通。

成功启用该规则

主机与靶机能够相互ping通:

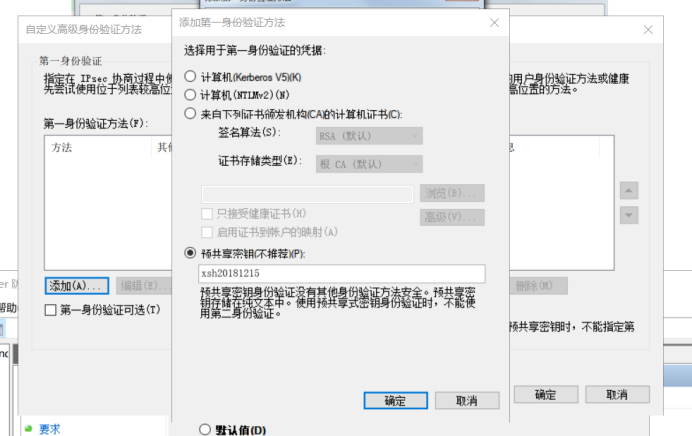

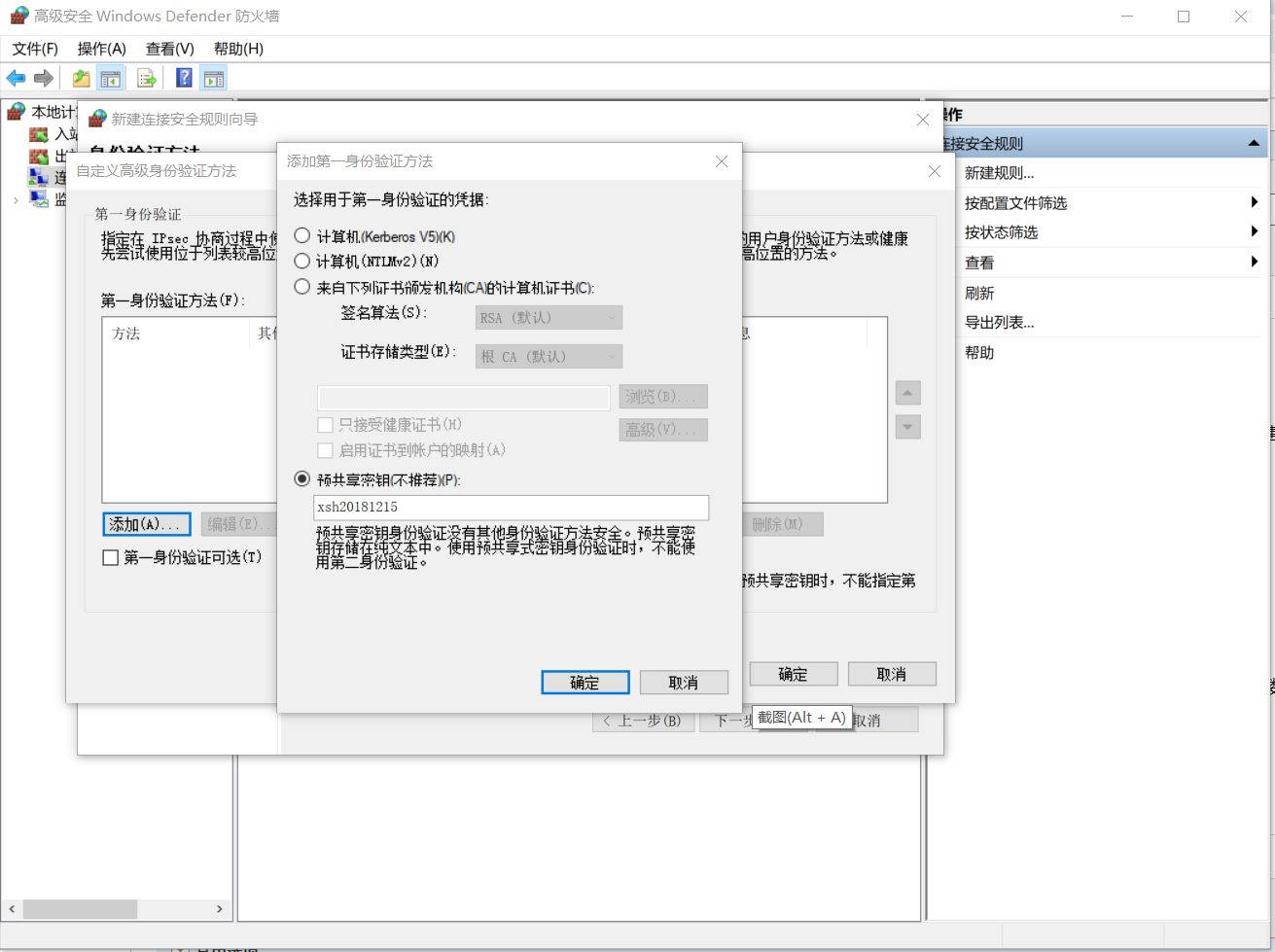

4. 在客户机1(主机A的Win7虚拟机)上,通过“控制面板”->“系统和安全”->“Windows防火墙”->左边的“高级设置”->“连接安全规则”->“新建规则”->要求(“出站和入站连接要求身份验证”)->“身份验证方法”->“高级”->“自定义”->“第一身份验证”-〉“添加”->“预共享密钥”。如下图所示。规则的名字自己设定(与学号相关即可)。

本次实验我的本机为客户机2(即靶机),对方主机为客户机1

客户机1规则设置:

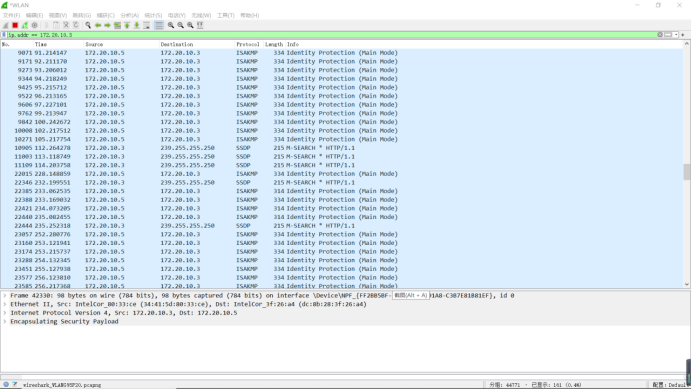

5. 此时,客户机1 ping 客户机2应不通。使用Wireshark捕获客户机1(主机A的Win7虚拟机)与客户机2(主机B的Win7虚拟机)ping过程的数据流。

此时,客户机1ping客户机2是ping不通的:

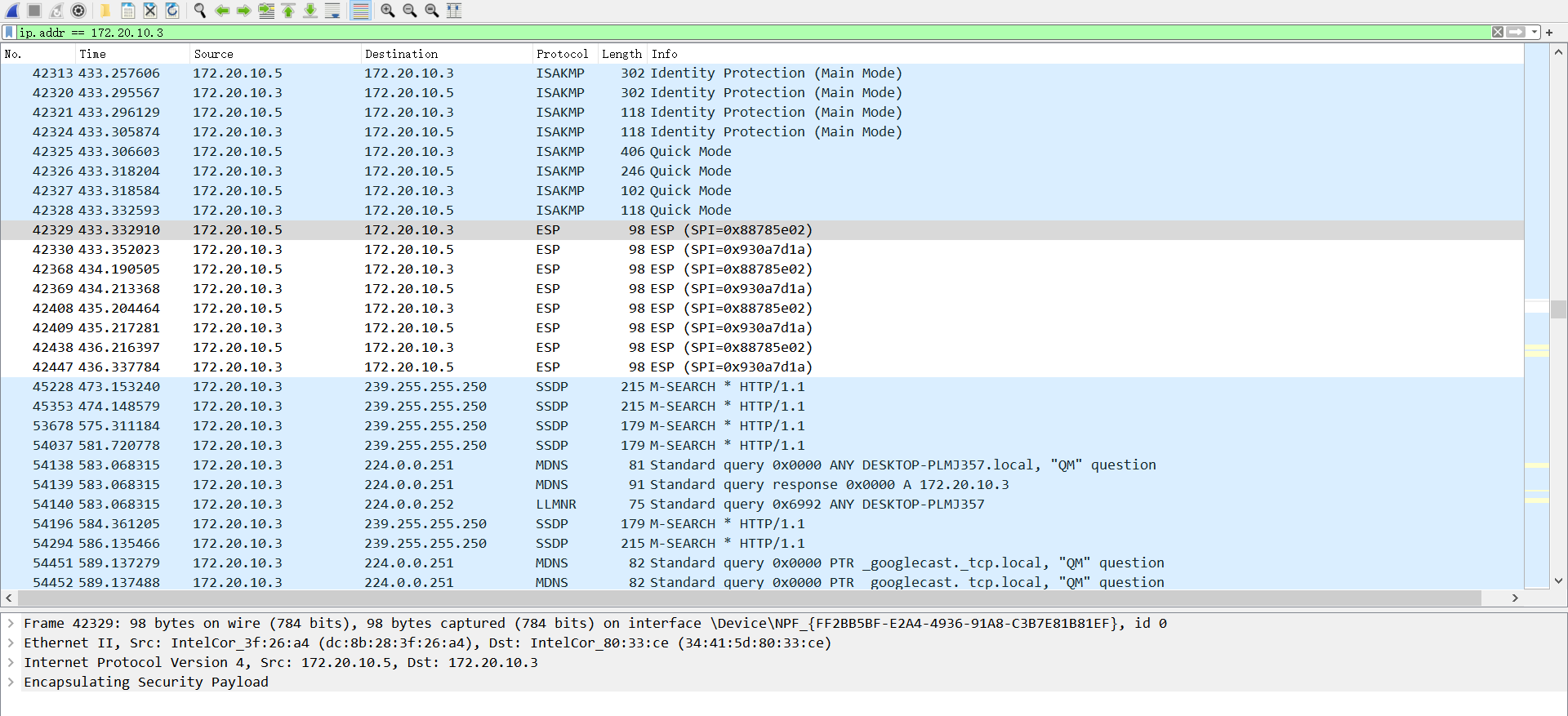

将wireshark的过滤规则设置为ip.addr == 172.20.10.3

6. 在客户机2(主机B的Win7虚拟机)上重复4中的所有步骤(预共享密钥设置与客户机1即主机A的Win7虚拟机相同)。

密钥为对方设置规则的密钥:

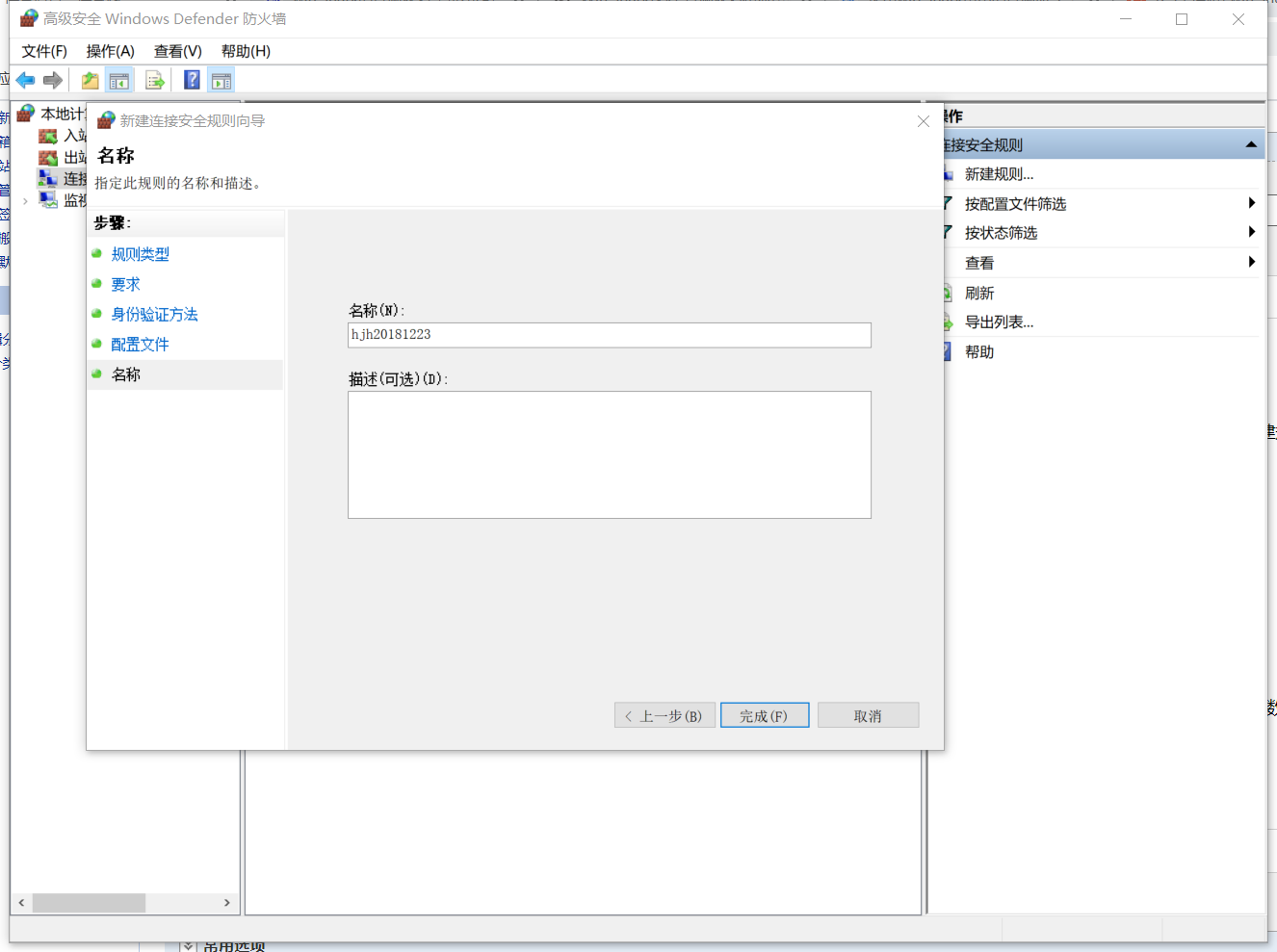

规则名字为本人姓名学号:

7. 此时,客户机1再次 ping 客户机2,应该可以ping通。使用Wireshark捕获客户机1(主机A的Win7虚拟机)与客户机2(主机B的Win7虚拟机)ping过程的数据流。

此时,主机与靶机之间能够ping通:

wireshark抓包:

白色部分即ping通的抓包

六、实验过程需要思考和分析的问题

1. 分析步骤5中捕获的数据流。

因为数据不能ping通,只有发包没有返回包。

2. 分析步骤7中捕获的数据流。

规则修改后,数据是通的,tcp三次握手协议能够达成。

3. 思考为什么在实验中为什么要进行步骤4,在该步骤中完成了IPSec过程中的哪些工作流程?

为了确保只有特定的ip能够通过我的防火墙协议。完成了过滤流程。