来源Unit 4: Unix/Linux Forensics Analysis 4.1 Unix/Linux Forensics Analysis Additional Forensic Analysis

使用工具有:Foremost, Scalpel, Magic Rescue, Photorec, TestDisk等。这里以Foremost为例感受一下发现了什么。

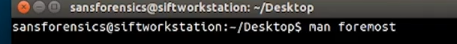

用man命令看看这个工具有什么参数。

用这个工具自带的数据结构在原始二进制中匹配文件的头、尾来恢复文件。注意,该工具还得靠自带的数据结构来识别其他二进制是什么意思。数据结构的知识就有了用武之地了,可以更新这个工具让它更强大。

可以把所有未分配使用的数据库提取出来成一个文件,然后用这个工具看一看里面都有什么历史遗留数据。你也可以把内存里取出来的原始二进制给这个工具查。因为这些文件啥都没有(即没数据结构)只剩下二进制了。

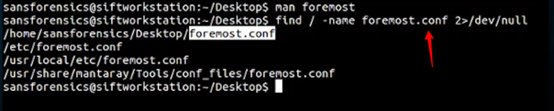

那么这个工具依赖的数据结构在哪里?它在最重要的配置文件中。因为从根/ 开始寻找 找不到会出现很多错误信息 它们用2表示,把错误的信息输出为空,留下对的信息。

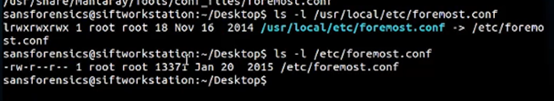

有多个文件?其实就一个,其他文件都是复制或者软连接做出来的副本。把它放桌面方便修改。

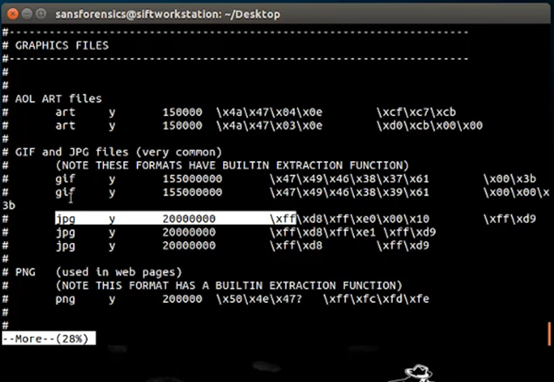

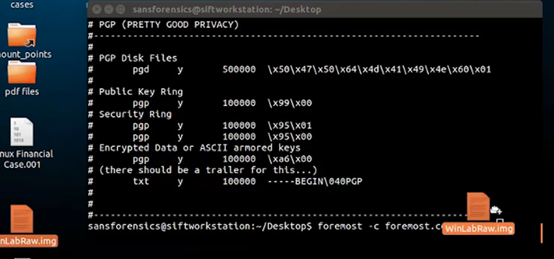

More命令查看一下配置文件,可以发现各种文件后面对应的十六进制都是固定不变的,有了这种类似二进制的字典就可以把没有数据结构的原始二进制提取成为人类可读的信息了。

要使用哪个,你需要修改配置文件来删除这些最前面的#号,因为它是注释。删掉才能工作。

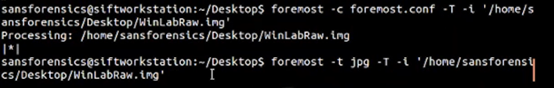

复制一个配置文件到桌面,当作修改的。软件自带的配置文件不动,当作备份。用自己的配置文件使用 –c 参数 因为当前位置就在桌面不需要路径 -T 创建带有时间戳的文件 -i提取一张很可疑的图片。

运行命令提取出结果如下。可以感受到一张图片里面隐藏了6张。这里只取消了配置文件的gif和jpeg注释。

现在不用桌面的配置文件了,把它移掉,-t指定一个jpg格式

最后,只要你的配置文件存在这个数据结构,你就可以用这个工具提取所有的二进制出来。