ARP协议

广播和广播域

- 广播:将广播地址作为目的地址的数据帧。

- 广播域:网络中能接收到同一个广播所有节点的集合,广播域越小对网络干扰越小。

MAC地址广播 - 广播地址为FF-FF-FF-FF-FF-FF。

IP地址广播

- 255.255.255.255。

- 广播IP地址网段的广播地址,如192.168.1.255/24。

交换机无法隔离广播域,路由器可以对广播域进行隔离,因此ARP协议属于内网渗透手段。

ARP协议原理

ARP协议的作用

- ARP(Address Resolution Protocol)地址解析协议,将一个已知的IP地址解析成MAC地址的一个TCP/IP协议。

- 用来解决网络中只知对方IP地址,但是交换机无法对IP地址进行转发的问题。

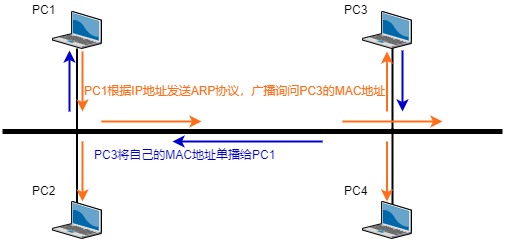

APR协议作用过程

- ARP广播请求:ARP请求包文会写下对方IP地址,MAC地址写为FF-FF-FF-FF-FF-FF。

- ARP单播应答:广播域中符合IP地址的计算机收到0806的ARP广播之后,将自己的MAC地址单发给ARP来源计算机,记录在ARP缓存表中。

- ARP协议原理图

- 发送ARP广播请求

ARP报文内容:我是10.1.1.1 我的mac:AA

谁是10.1.1.3 你的mac:? - 接收ARP单播应答

- ARP协议过程原理图

- 发送ARP广播请求

ARP相关命令

Win系统中的ARP命令

- arp -a: 查看ARP缓存表

- arp -d: 清楚ARP缓存

- arp -s: ARP绑定

ARP攻击与ARP欺骗的原理和应用

ARP攻击和欺骗的原理

- ARP攻击或欺骗的原理是:

通过发送伪造虚假的ARP报文(广播或单播),来实现的攻击或欺骗!

如虚假报文的mac是伪造的不存在的,实现ARP攻击,结果为中断通信/断网!

如虚假报文的mac是攻击者自身的mac地址,实现ARP欺骗,结果可以监听、窃取、篡改、控制流量,但不中断通信! - ARP协议没有验证机制,所以容易被arp投毒攻击

- ARP攻击者通过发送虚假伪造的arp报文对受害者进行ARP缓存投毒

ARP协议攻击防御手段

-

静态ARP绑定

手工绑定/双向绑定

windows客户机上:

arp -s 10.1.1.254 00-01-2c-a0-e1-09

arp -a //查看ARP缓存表

路由器上静态绑定:

Router(config)#arp 10.0.0.95 0013.240a.b219 arpa f0/0

优点:配置简单

缺点:工作量大,维护量大,每一个端口都需要配置一组IP与MAC -

ARP防火墙

自动绑定静态ARP

主动防御——防火墙不停向网关发送ARP包表明自己的身份,防止网关被黑客欺骗,被监听

优点:简单易用

缺点:当开启人数较多时,会增大网络负担 -

硬件级ARP防御

交换机支持“端口”做动态ARP绑定(配合DHCP服务器)

或做静态ARP绑定conf t ip dhcp snooping // 打开DHCP Snooping功能 int range f0/1 - 48 //批量设置多个端口 switch(config-if-range) //未完