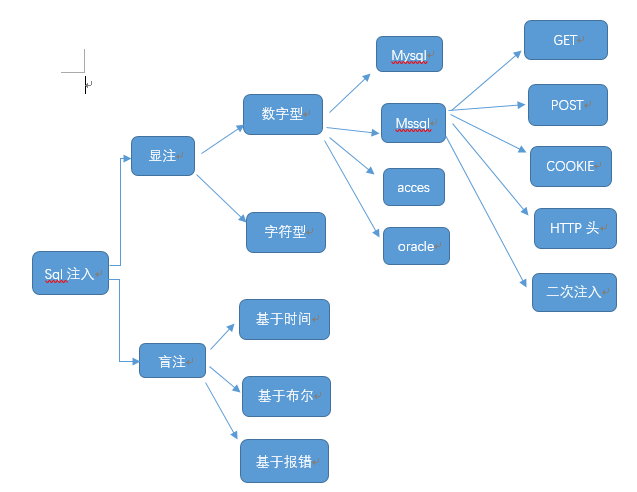

Top 1 sql注入:

分类方法:

1是否有回显来分类

2.是否考虑闭合问题

没有回现的三种方式

3.按照数据库类型分类

4.注入类型

TOP 2 失效的访问控制列表:

1.注册后没有更新cookie 关闭浏览器,会话结束时没有销毁cookie

2.密码重置的时候,可以拿成功cokie修改任意密码

3.查询个人资料时,uid参数没有加密,可以遍历所有个人资料。(水平越权)

TOP 3 XSS(跨站脚本攻击):

1.反射型 :将恶意代码插入html中,将连接发给受害者,受害者点击cookie被盗取,但是连接只能使用一次。

2.储存型 :将恶意代码直接写入服务器中,镶嵌在html页面上,所有访问该页面的用户,都会被攻击。(持久)

3.DOM型 :上面两个都会在服务器端进行恶意代码的执行,而dom型是在客户端由浏览器去解析执行。

防止盗取COOKIE的修复方案,在给重要的COOKIE上添加HTTPONLY标识

TOP 4 失效的访问控制:

1.绕过后台,越权访问后台上传等页面,上传webshell。(垂直越权)

2. 绕过cookie验证遍历其他用户信息.(水平越权)

3.限制访问ip访问,利用 ssrf、域传送等漏洞得到内网ip,修改referer来绕过

TOP 5 安全配置错误:

1.域传送漏洞 allow-transfer {any;}

2.没有关闭显错信息 error_reporting(0) display_error:off

3.远程包含开关没关 allow_url_include() 导致远程包含webshell php://input伪协议直接写入一句话

4.web权限以system 或者root权限这种高权限运行,拿下后甚至不需要提权。

5. 默认密码 隐藏后台,端口 等配置问题