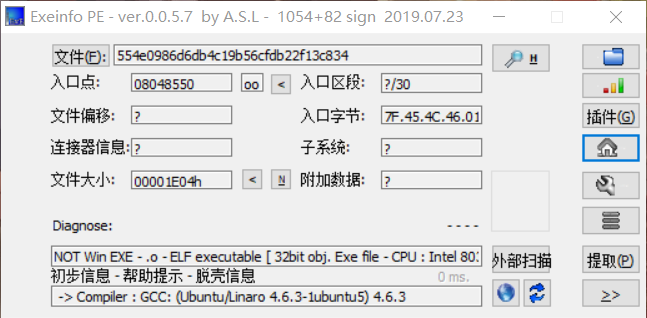

首先查壳,是ELF文件

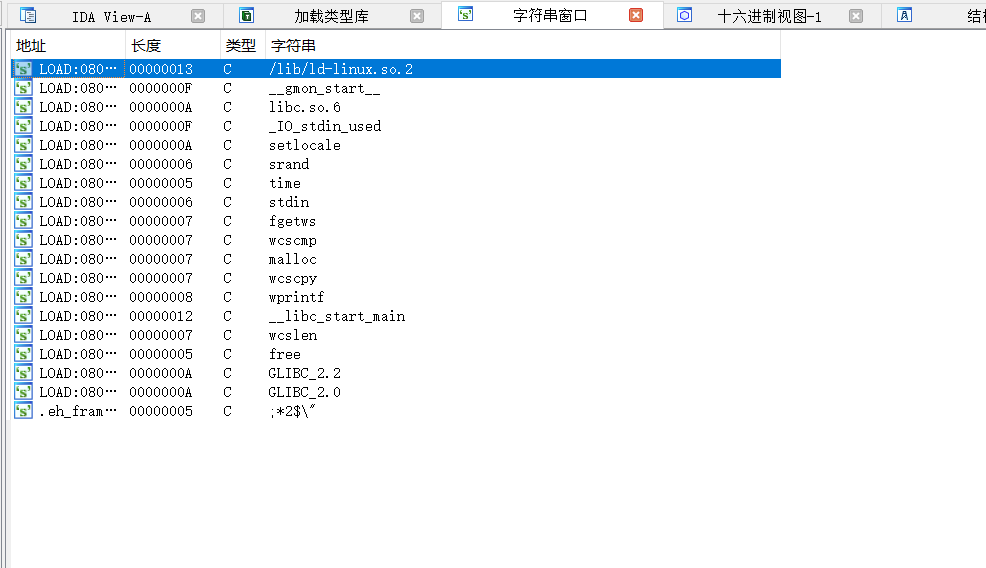

IDA载入,shift+F12查找字符串,没有发现关键字符串

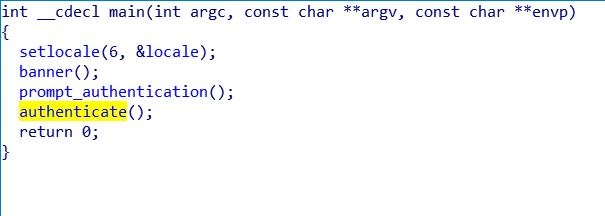

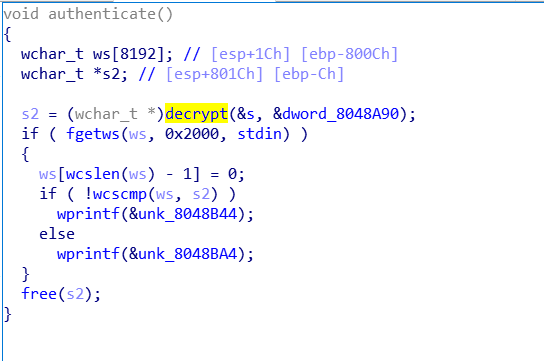

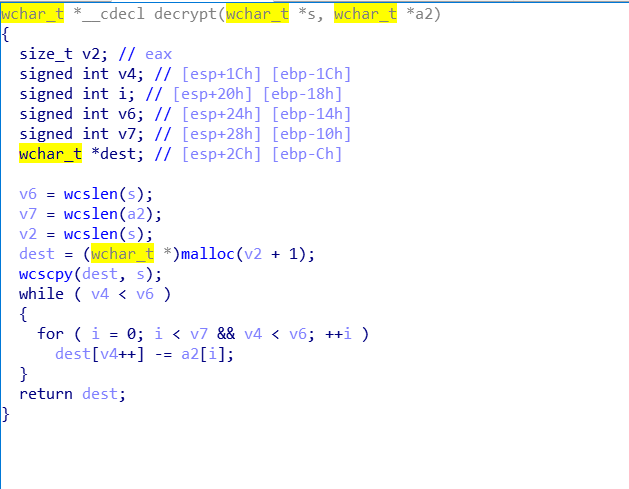

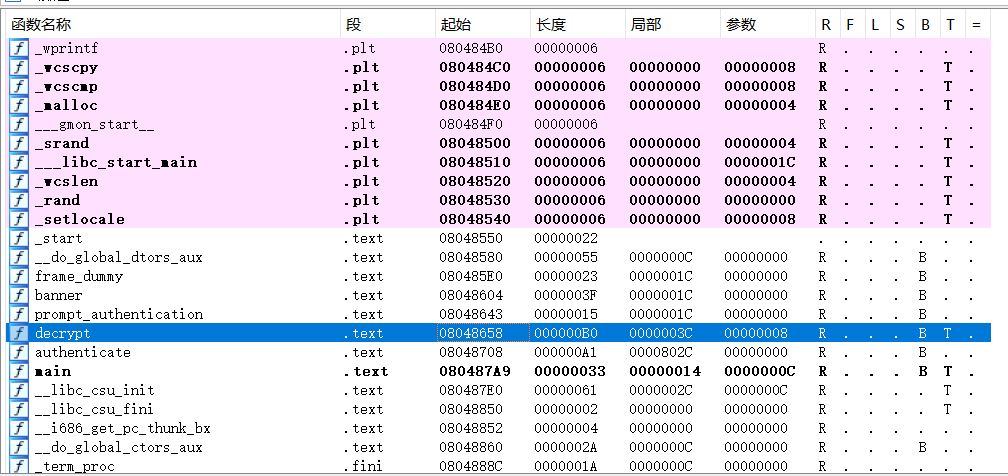

找到main函数,F5查看伪代码,经过分析最终找到关键函数decrypt(意为解密)

这里有两种思路:

1.根据decrypt函数写脚本解密(比较难)

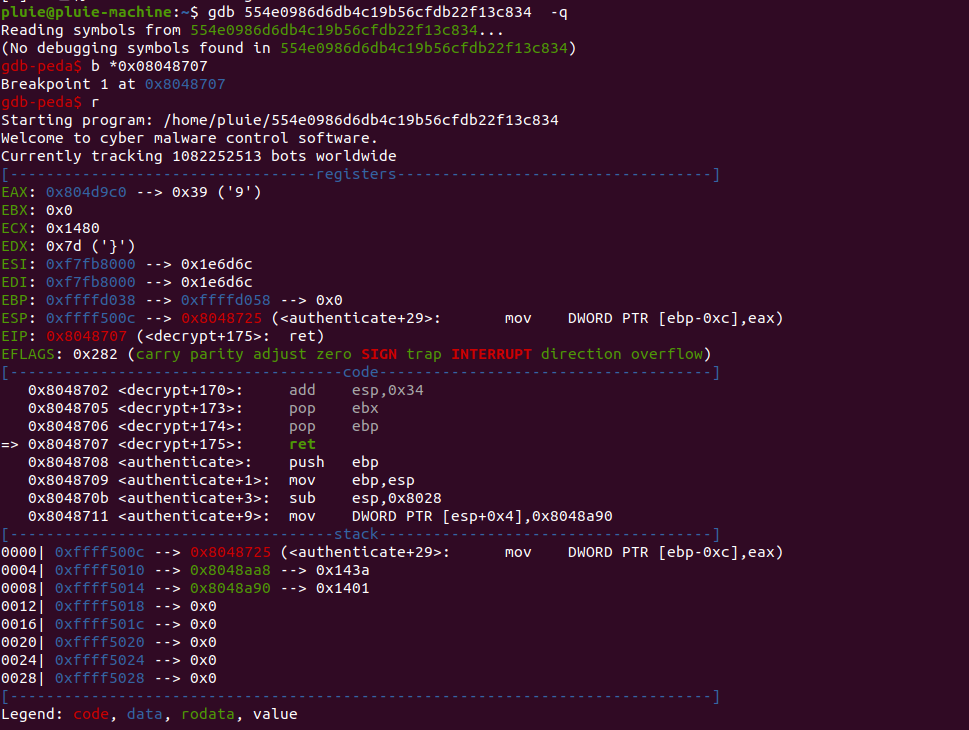

2.用gdb调试

这里提供后者思路

用gdb调试,在0x08048707处下断点(该地址为decrypt函数结束时的地址,在IDA中可以查看):

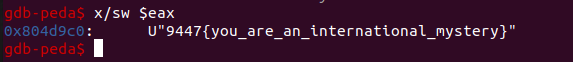

可以看到eax的内容是0x39,所以输入指令x/sw $eax查看eax内容,结果得到flag