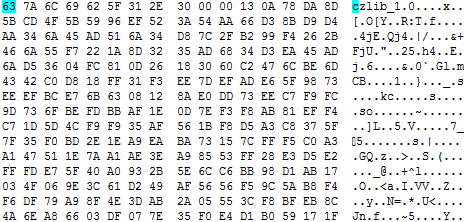

最近看公司同事在玩页游《斗破乾坤》我也进去完了一把,感觉画面还不错,就是不停的点鼠标做任务,一会就烦了,看了下前端配置文件,我们以error.json_3e30为例,这个肯定是记录错误码的文件直接打开是乱码,二进制打开看到:

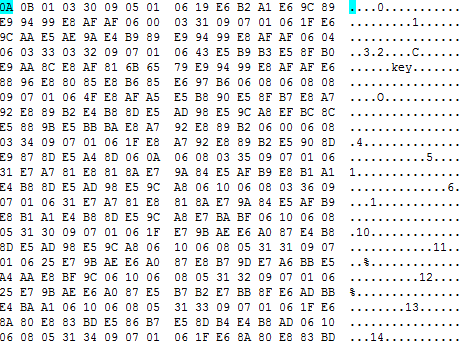

前面写着czlib_1.0,那肯定是zlib压缩,然后找了个zlib压缩后的数据对比了下,发现,压缩后的数据从78DA开始的,因此也就是从第13个字节开始,解压后发现文件依然不能直接看到,直接打开只能看到少许几个单词,因此可以断定没有加密,只是某种编码如下:

我们可以看到,这里肯定不是ASCII码,因为有大量的不能显示的字符,后来想到AS3中的AMF编码,查了下AMF编码格式,基本断定就是AMF编码,用python写了个小工具如下:

#!/usr/bin/env python

#coding=utf-8

import os

import sys

import zlib

import json

import pyamf

def amfparser(srcpath, n, dstpath):

fsize = os.path.getsize(srcpath)

srchandle = open(srcpath, 'rb')

srchandle.seek(n)

rdata = srchandle.read(fsize - n)

decdata = pyamf.decode(zlib.decompressobj().decompress(rdata))

srchandle.close()

wdata = {}

dsthandle = open(dstpath, 'w')

wdata[k] = [elem[k] for elem in decdata for k in elem]

dsthandle .write(json.dumps(wdata, encoding='utf-8', ensure_ascii=False))

dsthandle.close()

if __name__ == '__main__':

reload(sys)

sys.setdefaultencoding('utf-8')

#amfparser('charm.xml_e3bb', 13, 'charm.xml')

#amfparser('quest_preload.xml_baa2', 13, 'quest_preload.xml')

#amfparser('13001_skill.tt_474f', 4, '13001_skill.txt')

#amfparser('13005_attacked.tt_7a53', 4, '13005_attacked.txt')

amfparser('error.json_3e30', 13, 'error.json')

中间还是遇到了点问题,因为python默认不支持amf编码,下载了pyamf,然后进行解码,由于python默认ascii编码,而amf解码出来的字符串是unicode编码,最后想到了json,直接把编码结果序列化成json字符串写入文件中,终于正常写入文件,然后用jsonview查看文件.不过不是所有文件编码都是一致的,有的是从第四个字节开始解压缩数据的,他可能根据文件后缀进行判断偏移量,也可能根据文件头进行判断.