攻击机靶机IP(截图见上一篇博客)

- Kali:192.168.217.129

- Metasploitable_Winxp_sp1:192.168.217.132

- Metasploitable2_Linux:192.168.217.136

- SEED_Ubuntu9:192.168.217.137

扫描结果:

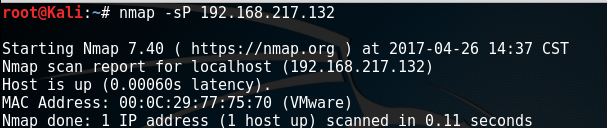

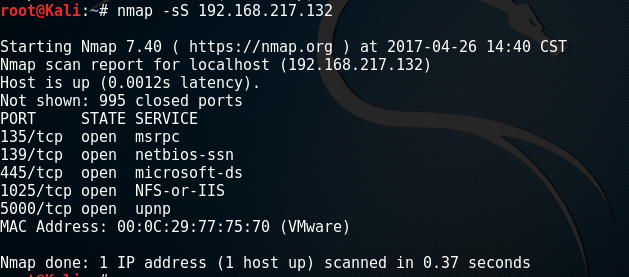

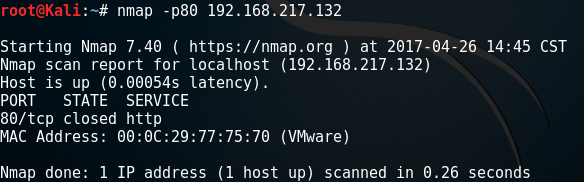

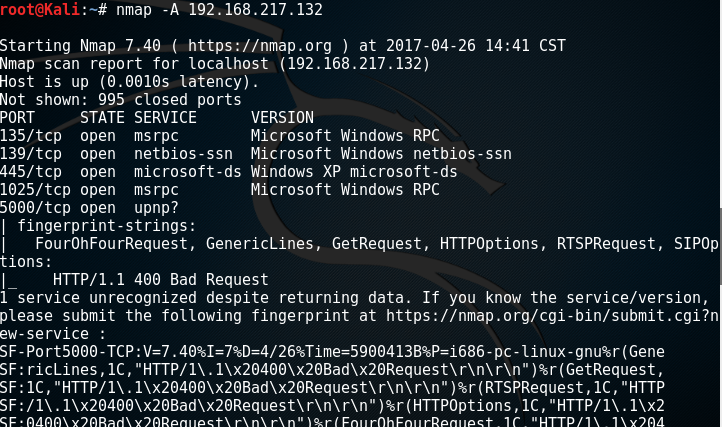

1.对于Metasploitable_Winxp_sp1:

- IP地址活跃:-sP

- 开放的TCP和UDP端口:-sT/-sS、-sU

- 操作系统版本:-O

- 安装的网络服务(见端口扫描的service)

- 针对指定端口的扫描(如80

- 万能开关扫描,包含以上所有扫描内容

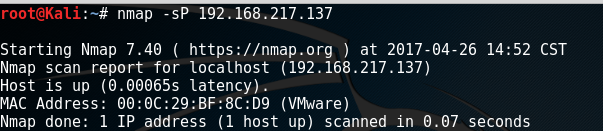

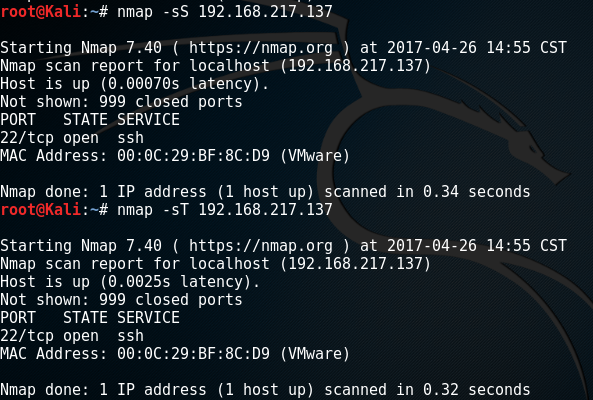

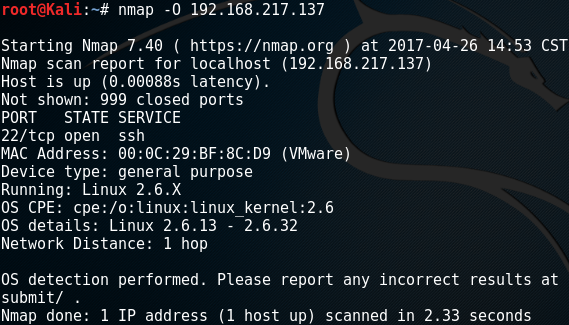

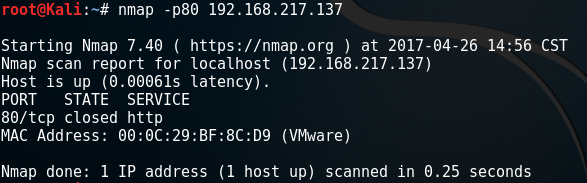

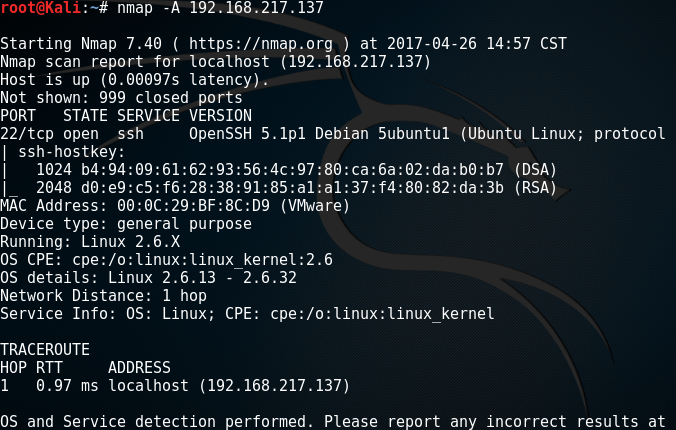

2.对于SEED_Ubuntu9:

- IP地址活跃:-sP

- 开放的TCP和UDP端口:-sT/-sS、-sU

- 操作系统版本:-O

- 安装的网络服务(见端口扫描的service)

- 针对指定端口的扫描(如80)

- 万能开关扫描,包含以上所有扫描内容

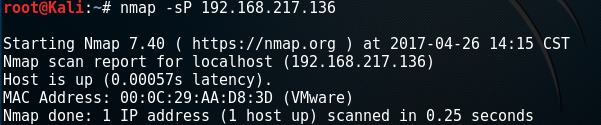

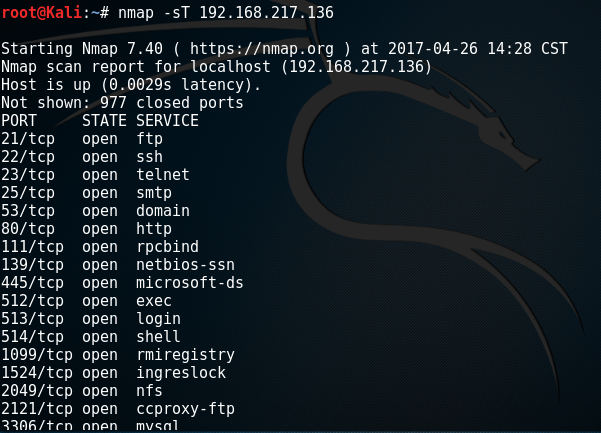

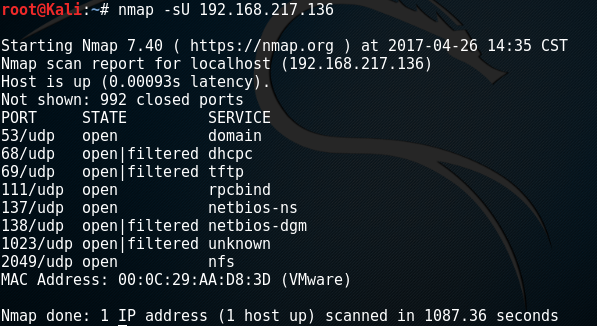

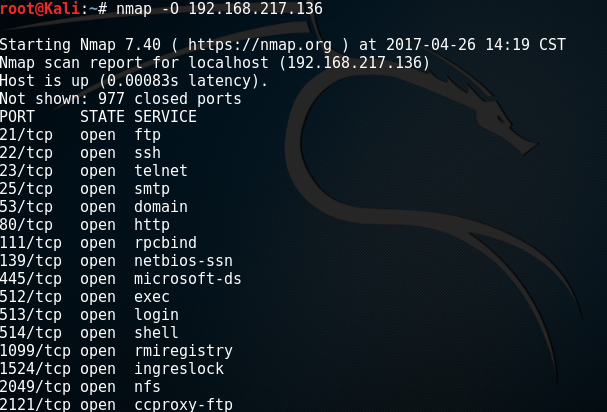

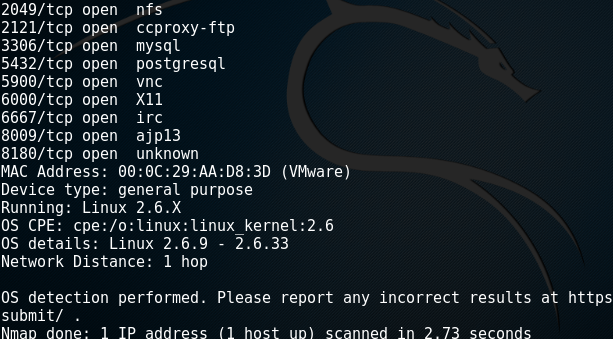

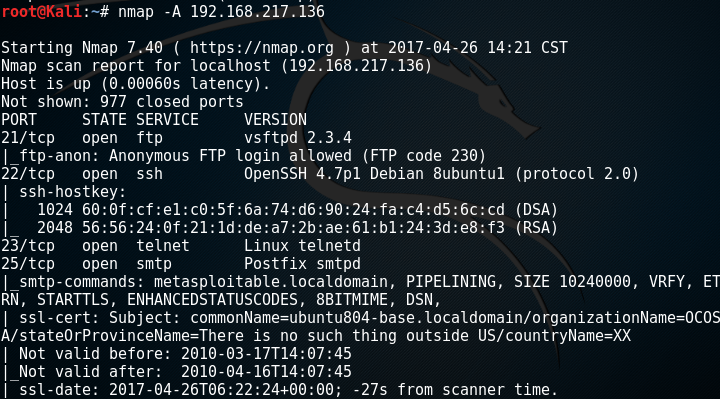

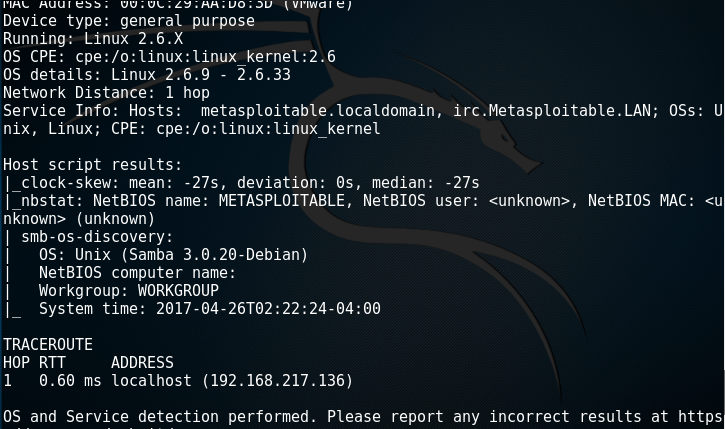

3.对于Metasploitable2_Linux:

-

IP地址活跃:-sP

-

开放的TCP和UDP端口:-sT/-sS、-sU

-

操作系统版本:-O

-

安装的网络服务(见端口扫描的service)

-

万能开关扫描,包含以上所有扫描内容

进度

| week | 教材/12章 | 视频/38 | 博客 |

| 1 | Linux基础 | 0 | 1篇 |

| 2 | 第1-2章 | 1-5 | 1篇 |

| 3 | 第3章 | 6-10 | 2篇 |

| 4 | 第4章 | 11-15 | 1篇 |

| 5 | 第11-12章 | 16-20 | 1篇 |

| 6 | 第5-6章 | 21-25 | 1篇 |

| 7 | 第7章 | 26-30 | 1篇 |

| 8 | 第8章 | 31-35 | 1篇 |

| 9 | 第9-10章 | 36-38 | 1篇 |