整型

intval()函数

但是不能暴库

注意:从yxcms来看,如果是批量传送整数,可能会出现没有使用intval()的情况,可能会存在注入。

字符型

htmlspecialchars()实体化,没啥用

addslashes()函数

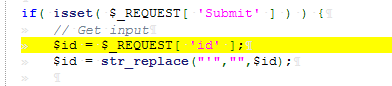

str_replace()函数

注意:要是遇到转义引号的,尝试一下宽字符注入。

使用PDO预编译语句

伪静态与参数绑定

如果是一个参数,可能存在伪静态;要是输入单引号显示404或者跳转页面,则被参数绑定了

如果是多个参数+伪静态,则可能是参数绑定

页面跳转

极有可能参数绑定,因为输入错误参数而页面跳转