实践内容

各种搜索技巧的使用

Google Hacking

Google Hacking的含义指利用Google Google搜索引擎搜索信息来进行入侵的技术和行为。有具体以下命令。

+ intitle:搜索网页标题中包含有特定字符的网页。例如intitle: 后台,这样网页标题中带有‘后台’的网页都会被搜索出来。

+ inurl:搜索包含有特定字符的URL。例如inurl:admin,可以用来查找网站后台。

+ intext: 搜索网页正文内容中的指定字符,例如intext:操作系统。可以搜索含有‘操作系统’的页面

+ Filetype: 搜索指定类型的文件。例如操作系统 filetype:pdf,就可以找到关于操作系统的pdf文档。

+ Site:找到与指定网站有联系的URL。例如Site:baidu.com。所有和这个网站有联系的URL都会被显示。

+ movie: 当我们用movie提交查询的时候,Google会返回跟查询关键词相关的电影信息。(当前只支持英文Google)

+ info: 查询网站的一些信息。例如info:bbs.byr.cn,它只会返回一个结果,是一个选择列表,列表的选项是这个网站的某一方面的信息。info=cache+related+link+site+intext+intitle。

+ 双引号: 代表完全匹配,使关键词不分开,顺序都不能变。

+ 减号: 减号与前一个关键词之间一定要有一个空格,与后一个关键词之间一定不能有空格。搜索结果为,匹配前一个关键词但不匹配后一个关键词的结果。例如seo -搜索引擎。

+ AND: 逻辑与,这个命令我们其实一直都在用,只是没有意识到。一般用空格代替,还可以用“+”代替。例如霹雳布袋+败亡之剑,返回的结果同时包含两者。

+ weather: 查询某一地区或城市的天气。不过我们这一地区或城市必须是Google能识别的,例weather:beijing,Google将会给我们返回北京的天气。

+ 星号(*): 通配符,可以匹配任意字符串。例如搜索*擎,则返回的结果中不仅有“搜索引擎”,还有“搜索巨擎”之类的。

+ allinurl: 结果的url中包含多个关键词。例如allinurl:byr jobs,等于inurl:byr inurl:jobs。allinurl也是排他性指令

+ define: 查询关键词的词义,起的是字典的作用。Google会返回包含查询关键词定义的网页,例define:computer,支持汉字哦!

+ 查找后台地址:site:域名inurl:login|admin|manage|member|admin_login|login_admin|system|login|user|main|cms

+ 查找文本内容:site:域名 intext:管理|后台|登陆|用户名|密码|验证码|系统|帐号|admin|login|sys|managetem|password|username

+ 查找可注入点:site:域名 inurl:aspx|jsp|php|asp

+ 查找上传漏洞:site:域名 inurl:file|load|editor|Files

+ 查看脚本类型:site:域名 filetype:asp/aspx/php/jsp

+ 迂回策略:inurl:cms/data/templates/images/index/

+ 网络设备关键词:intext:WEB Management Interface for H3C SecPath Series

+ 存在的数据库:site:域名 filetype:mdb|asp|#

这里我挑选几个来演示。

1.查找后台数据库管理页面

inurl:/phpmyadmin/index.php

2.只在baidu.com 中查找url中含有 Login的网页

site:baidu.com inurl:Login

3.查找有可能存在SQL注入的网站

inurl:id=1

Shodan

Shodan 是一个搜索引擎,但它与 Google 这种搜索网址的搜索引擎不同,Shodan 是用来搜索网络空间中在线设备的,你可以通过 Shodan 搜索指定的设备,或者搜索特定类型的设备。

在kali中的用法

Commands:

alert Manage the network alerts for your account # 管理账户的网络提示

convert Convert the given input data file into a... # 转换输入文件

count Returns the number of results for a search # 返回查询结果数量

download Download search results and save them in a... # 下载查询结果到文件

honeyscore Check whether the IP is a honeypot or not. # 检查 IP 是否为蜜罐

host View all available information for an IP... # 显示一个 IP 所有可用的详细信息

info Shows general information about your account # 显示账户的一般信息

init Initialize the Shodan command-line # 初始化命令行

myip Print your external IP address # 输出用户当前公网IP

parse Extract information out of compressed JSON... # 解析提取压缩的JSON信息,即使用download下载的数据

scan Scan an IP/ netblock using Shodan. # 使用 Shodan 扫描一个IP或者网段

search Search the Shodan database # 查询 Shodan 数据库

stats Provide summary information about a search... # 提供搜索结果的概要信息

stream Stream data in real-time. # 实时显示流数据

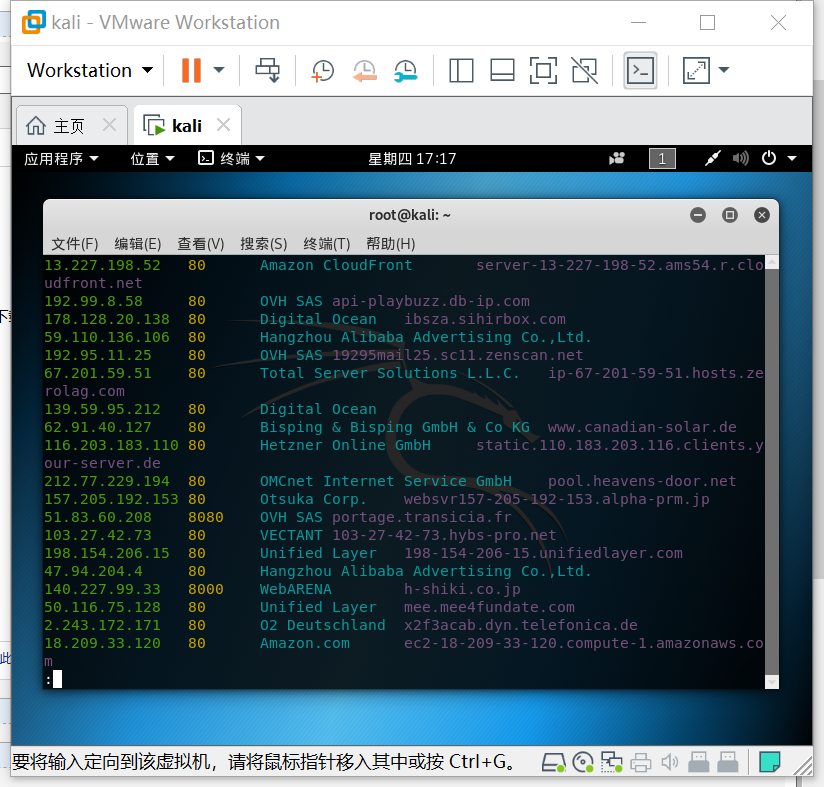

也是一样挑选几个命令演示以下。

1.扫描有那些主机。

shodan search --fields ip_str,port,org,hostnames apache

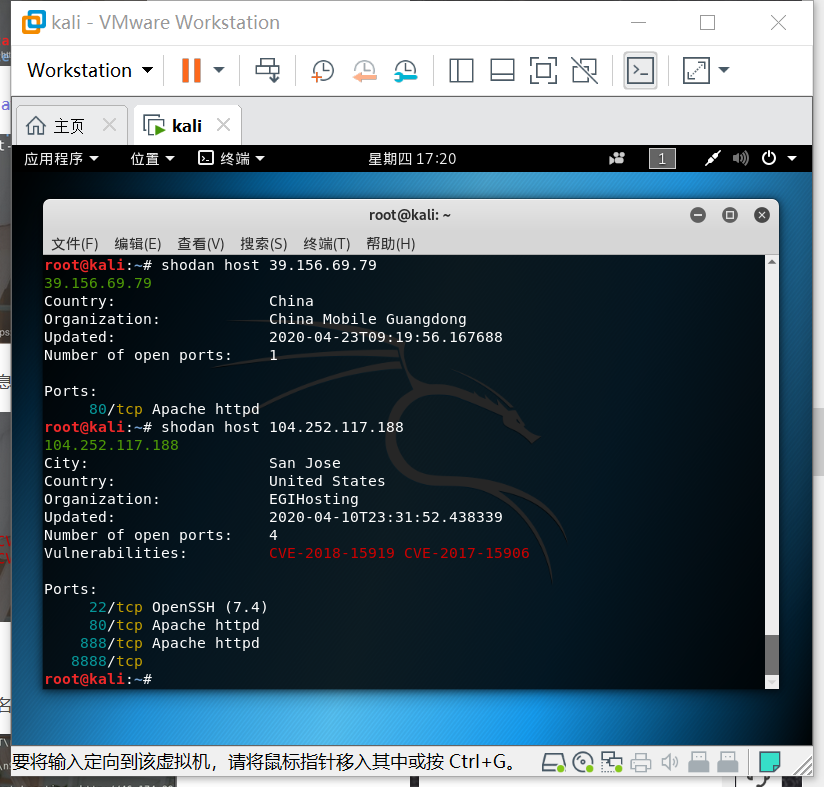

2.查看指定主机的相关信息,如地理位置、开放端口、可能存在的漏洞等信息。

shodan host ip

DNS IP 注册信息的查询

ping测试网站http://ping.chinaz.com/

1.ping www.baidu.com测试

多地ping百度的响应ip不同,说明开启了cdn(内容分发网络),这样我们ping出来的ip并不是百度服务器真实的ip,需要用其他方法绕过。

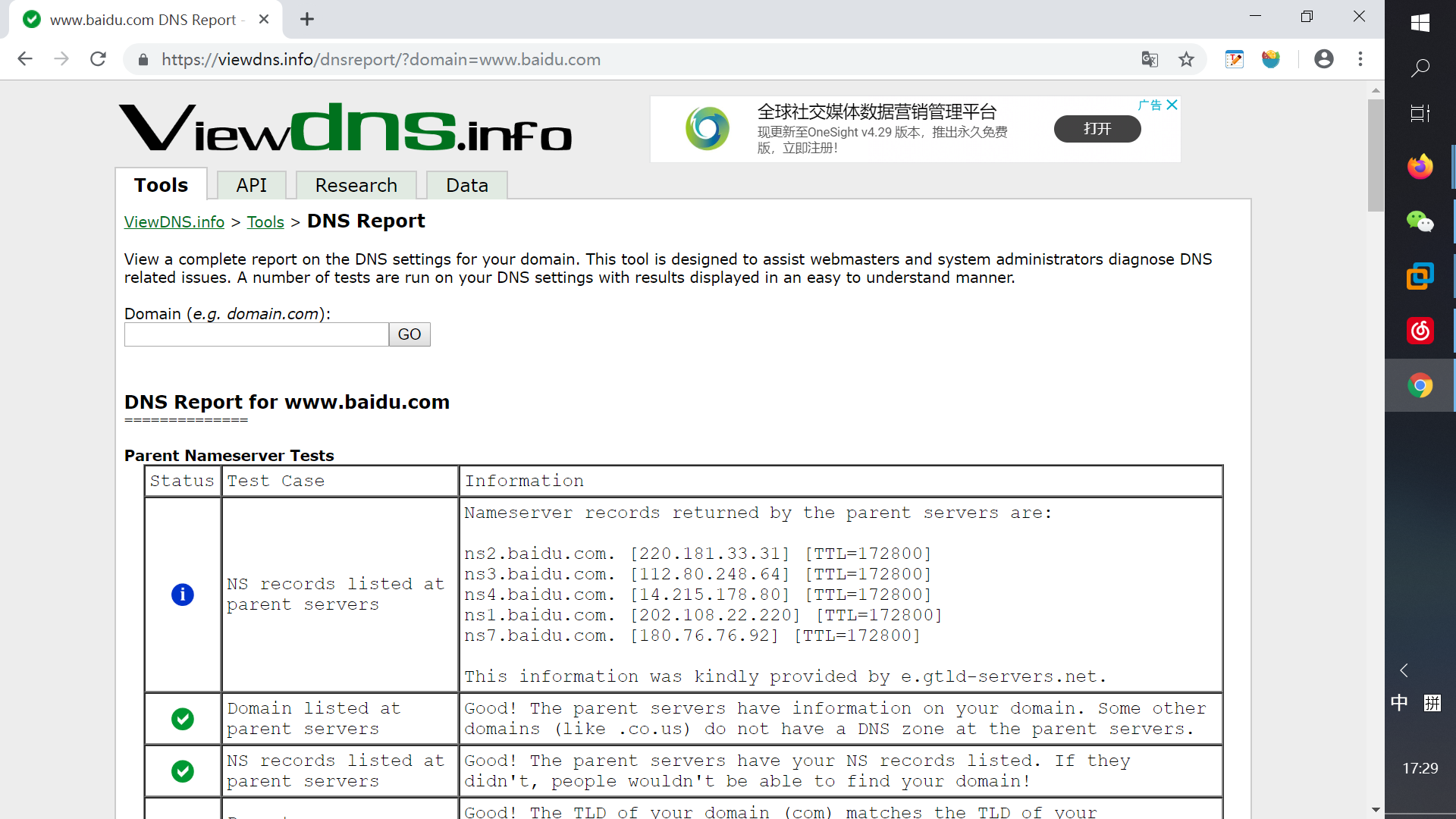

使用网站https://viewdns.info/

1.在线查询百度ip信息

2.在线查询百度dns信息

通过域名whois查询

1.在线查询google.com信息

基本扫描技术

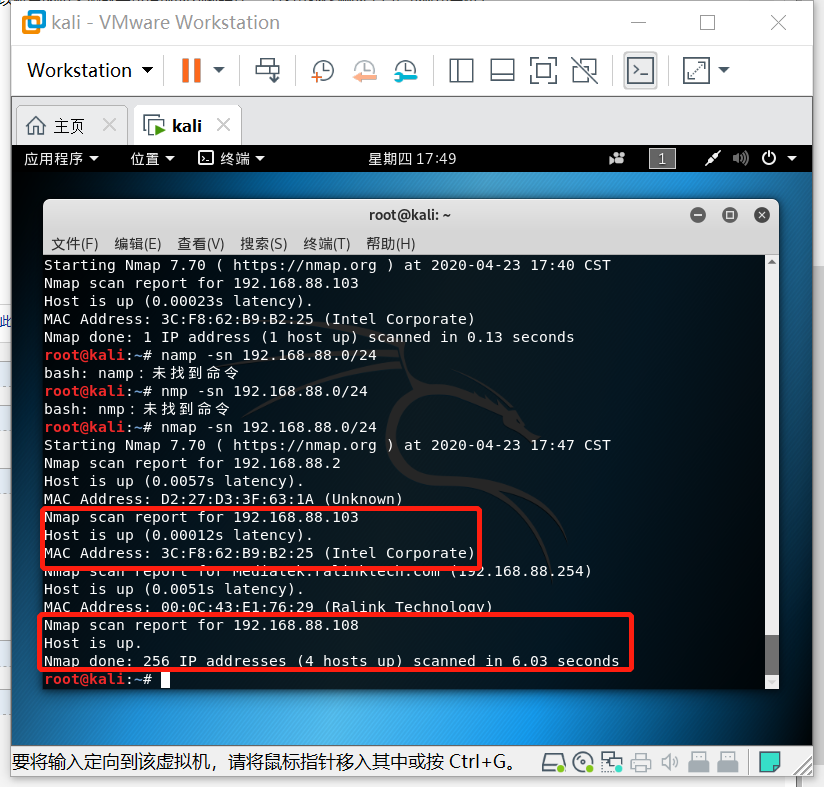

nmap 探测主机是否在线

命令namp -sn会发送四种不同类型的数据包来探测目标主机是否在线。(还有 -PE/-PP/-PM/-PS等命令,这里不一一演示)

- CMP echo request

- a TCP SYN packet to port 443(https)

- a TCP ACK packet to port 80(http)

- an ICMP timestamp request

依次发送四个报文探测目标机是否开启。只要收到其中一个包的回复,那就证明目标机开启。使用四种不同类型的数据包可以避免因防火墙或丢包造成的判断错误。(这里我探测的是自己的win主机)

namp -sn 192.168.88.103

探测 192.168.88.0这个网段内主机在线情况。

nmap -sn 192.168.88.0/24

可以看到主机和虚拟机在线。

nmap 端口扫描

这里采用的是tcp connent扫描查看主机开放端口情况(当然还有 -sA/-sS/-sN/-sF/-sX/-sU/-sY/-sZ 等等)。

nmap -sT 192.168.88.103

-p可以指定查看端口。

nmap -sT -p80 192.168.88.103

nmap OS探测

nmap -O 192.168.88.103

这里主机的win10没有检测出来,可能是nmap版本过旧,nmap-os-db中没有win10相应的指纹信息。

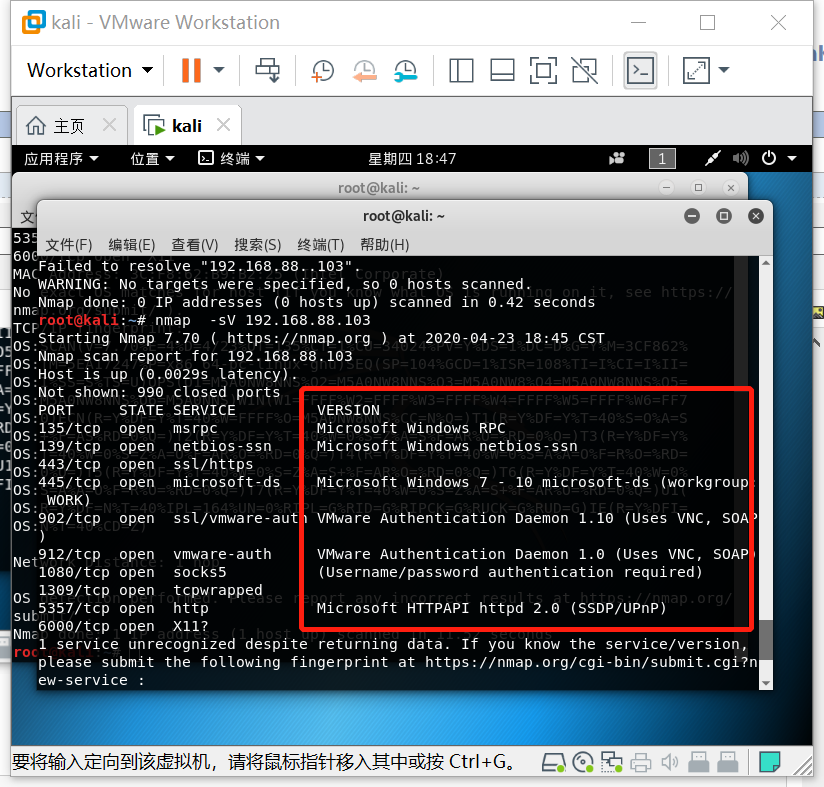

namp 服务版本探测

nmap -sV 192.168.88.103

可以看到各个端口运行服务的版本

nmap 服务探测

nmap -T0 -A 192.168.88.103

-A是全面扫描,不仅列出目标主机开放的端口号,对应的服务,还较为详细的列出了服务的版本,其支持的命令,到达目标主机的每一跳路由等信息。

-T有(0~5)六个级别,级别越高,扫描速度越快,但也容易被防火墙或IDS检测并屏蔽掉。

可以看到各种服务的具体信息,而且很意外的是全盘扫描可以识别我主机的操作系统(那按理来说-O也可以,不知道为啥指纹识别不出)

OpenVAS 漏洞扫描

输入主机ip即可扫描

随便打开一个缓冲区溢出漏洞瞧瞧

可以看到存在漏洞的软件和版本,漏洞的利用原理以及危害,也给出了防范方法。还给出了漏洞的CVE。

我们可以在CVE中更详细的了解漏洞的各种信息。

问题回答

(1)哪些组织负责DNS,IP的管理。

答:ICANN(互联网名称与数字地址分配机构)是一个非营利性的国际组织,成立于1998年10月,是一个集合了全球网络界商业、技术及学术各领域专家的非营利性国际组织。负责在全球范围内对互联网唯一标识符系统及其安全稳定的运营进行协调,包括互联网协议(IP)地址的空间分配、协议标识符的指派、通用顶级域名(gTLD)以及国家和地区顶级域名(ccTLD)系统的管理、以及根服务器系统的管理。

(2)什么是3R信息。

答:注册人-注册商-官方注册局。

(3)评价下扫描结果的准确性。

答:CVE中发布的漏洞基本可以扫出,对已知漏洞扫描的准确率不错。

内容来源

渗透测试之信息收集

Google Hacking的简单用法

Google Hacking总结

Shodan的基本使用

Nmap使用详解

绕过CDN查找网站真实ip