0x01 导入表结构

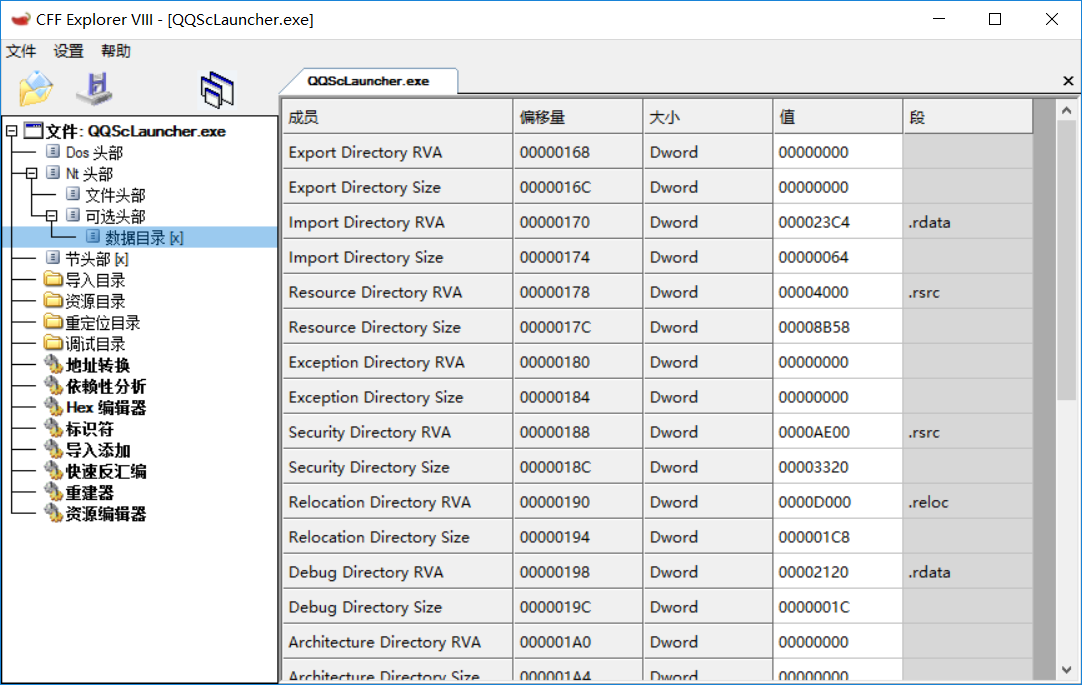

数据目录表中的第二个成员标记了导入表的RVA和Size大小,由此可以定位到导入表:

typedef struct _IMAGE_DATA_DIRECTORY { DWORD VirtualAddress; DWORD Size; } IMAGE_DATA_DIRECTORY, *PIMAGE_DATA_DIRECTORY;

导入函数的代码位于一个或者多个DLL中,在调用者程序中只保留一些相关的函数信息,包括函数名及其对应的DLL名等。对于磁盘上的PE 文件来说,它无法得知这些输入函数将来在内存中的地址,只有当PE 文件被装入内存后,Windows的 加载器才将相关DLL 装入,并将调用导入函数的指令和函数实际所处的地址联系起来。这就是“动态链接”的概念。动态链接是通过PE 文件中定义的“导入表”来完成的,导入表中保存的正是函数名和其对应的DLL 名等。

导入表的结构成员:

1 typedef struct _IMAGE_IMPORT_DESCRIPTOR{ 2 union{ 3 DWORD Characteristics; 4 DWORD OriginalFirstThunk;//输入名称表INT的RAV 5 }; 6 DWORD TimoeDateStamp; //文件生成时间 7 DWORD ForwaiderChain; 8 DWORD Name; //DLL名称的RVA(一个用null作为结束符的ASCII字符串的一个RVA,该字符串是该导入DLL文件的名称,如:KERNEL32.DLL) 9 DWORD FirstThunk; //输入地址表IAT的RAV 10 } IMAGE_IMPORT_DESCRIPTOR;

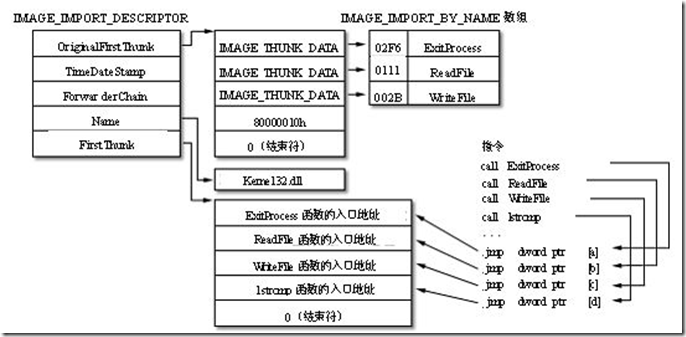

OriginalFirstThunk和FirstThunk是最关键的两个成员,在被PE加载器加载之前,它们都分别指向一个包含一系列IMAGE_THUNK_DATA结构的数组,数组中的每个IMAGE_THUNK_DATA结构定义了一个导入函数的信息,数组最后以一个内容为0的IMAGE_THUNK_DATA结构作为结束。

一个IMAGE_THUNK_DATA结构就是一个联合体双字,把它定义成联合体结构,使得它在不同时刻有不同的含义。

1 typedef struct _IMAGE_THUNK_DATA32 { 2 union { 3 DWORD ForwarderString; //指向一个转向者字符串的RVA 4 DWORD Function; //被输入的函数的内存地址 5 DWORD Ordinal; //被输入的函数的序数值 6 DWORD AddressOfData; //指向IMAGE_IMPORT_BY_NAME 7 } u1; 8 } IMAGE_THUNK_DATA32; 9 typedef IMAGE_THUNK_DATA32 * PIMAGE_THUNK_DATA32;

当 IMAGE_THUNK_DATA 值的最高位为 1时,表示函数以序号方式导入,这时候低 31位被看作一个函数序号。(可以用预定义值IMAGE_ORDINAL_FLAG32或80000000h来对最高位进行测试)

当 IMAGE_THUNK_DATA 值的最高位为 0时,表示函数以字符串类型的函数名方式导入,这时双字的值是一个 RVA,指向一IMAGE_IMPORT_BY_NAME 结构。

IMAGE_IMPORT_BY_NAME STRUCT Hint WORD ? Name1 BYTE ? IMAGE_IMPORT_BY_NAME ENDS

IMAGE_IMPORT_BY_NAME 中的Hint 字段也表示函数的序号,不过这个字段是可选的,有些编译器总是将它设置为 0,Name1字段定义了导入函数的名称字符串,这是一个以 0 为结尾的字符串。

0x02 关键问题:

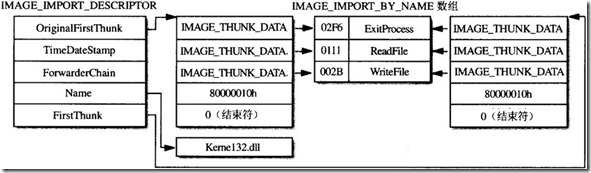

(1)需要两个一样的IMAGE_THUNK_DATA 数组的理由?

当PE文件被装入内存的时候,FirstThunk字段指向的那个数组的值将被修改, Windows装载器会将指令Jmp dword ptr[VA]指定的VA中保存的的RVA替换成真正的函数地址,其实VA处正是FirstThunk字段指向的那个数组的一员。

实际上,当PE文件被装入内存后,内存中的映象就被Windows装载器修正成了下图的样子,其中由FirstThunk字段指向的那个数组中的每个双字都被替换成了真正的函数入口地址,之所以在PE文件中使用两份IMAGE_THUNK_DATA 数组的拷贝并修改其中的一份,是为了最后还可以留下一份拷贝用来反过来查询地址所对应的导入函数名。

(2)导入地址表(Import Address Table)

在PE文件中,所有DLL对应的导入地址数组是被排列在一起的,全部这些数组的组合也被称为导入地址表(Import Address Table),导入表中第一个IMAGE_IMPORT_DESCRIPTOR结构的FirstThunk字段指向的就是IAT的起始地址。也可以通过数据目录表的第13项找到IAT数据块的位置和大小。

加载前:

加载后: