第一题:

扫描二维码即可得到flag

第二题:

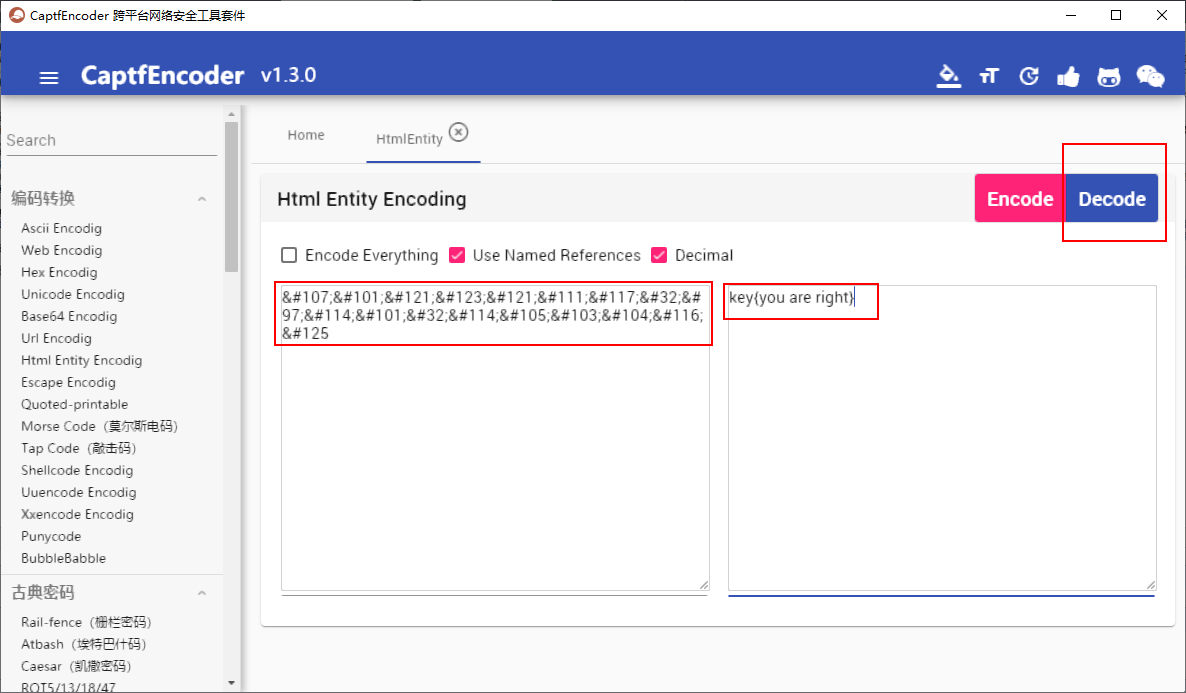

图片保存到本地,notepad++打开

为HTML加密,解码得到flag

第三题:

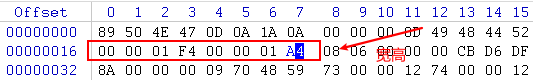

下载压缩包,得到2.png,图片详细信息和notepad++未找到有用信息,猜测是高度被修改,winhex打开,原始十六进制如图

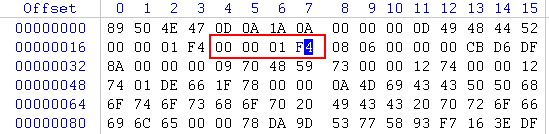

更改高度后为

得到flag

第四题:

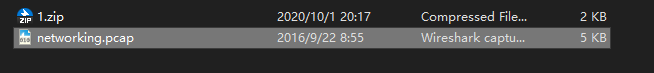

提示为telnet,下载后得到压缩包,解压得到wireshark数据包

打开数据包,随便点击一个tcp数据包,右键追踪流-tcp流

得到flag

第五题:

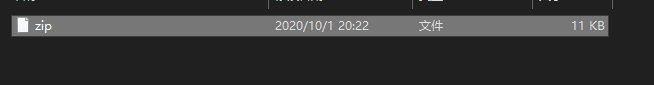

下载下来一个zip,位置文件类型,提示为zip,改后缀加.zip

解压出一个眼见非实.docx

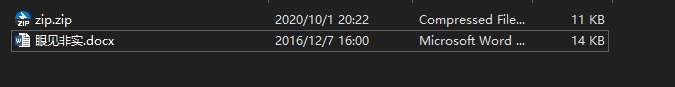

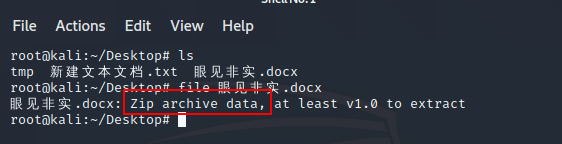

word无法打开,可能是后缀被改了,拖进kali看文件类型(file命令)

为zip格式文件,改后缀为zip

解压后

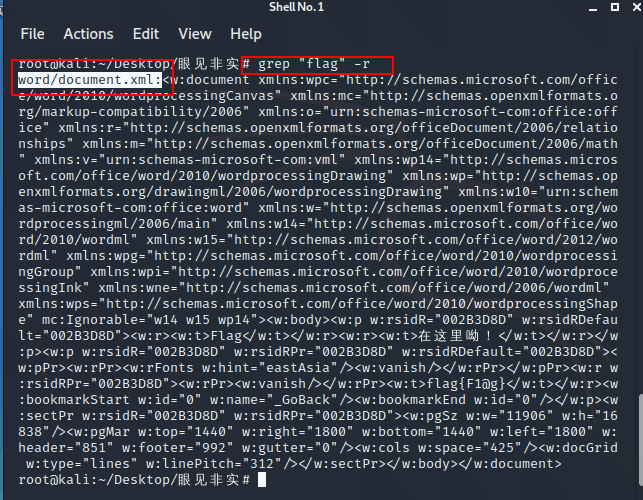

然后grep "flag" -r

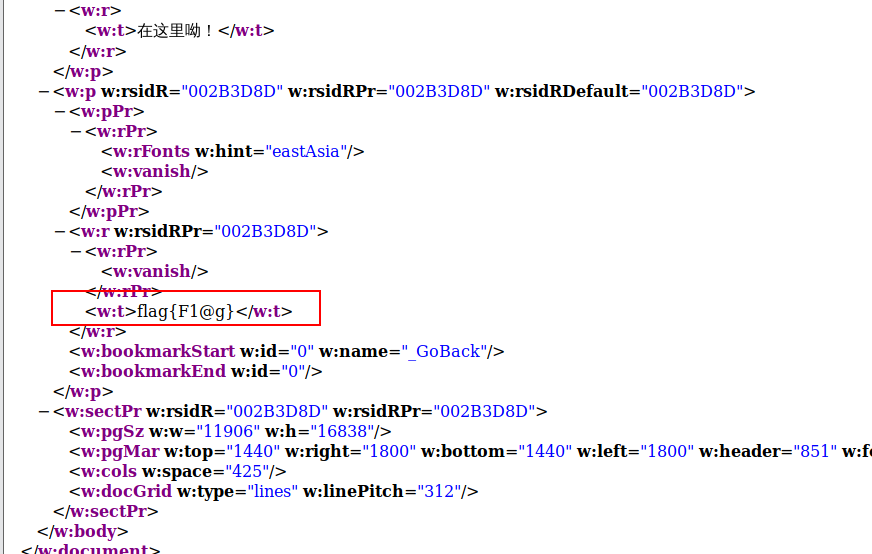

得到flag存贮文件位置word/document.xml,打开

第六题:

得到一个压缩包,先解压

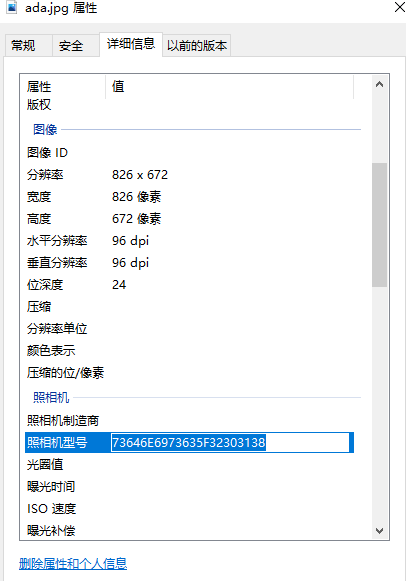

查看属性,详细信息

base16解码

先留着

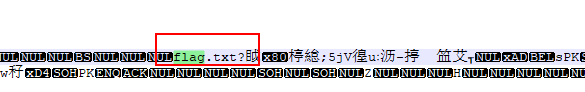

notepad++打开图片,搜索flag,看到flag.txt,猜测有隐藏文件

binwalk分析后,有zip隐藏文件

binwalk分离

得到加密压缩包,然后之前解密的密码输入,得到flag

第七题

保存图片

详细信息和notepad++都未看到有用信息,猜测高度被修改,修改后无果

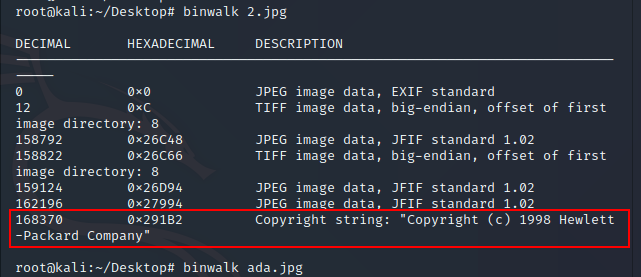

猜测有隐藏文件,binwalk分析

果然有隐藏文件,foremost分离

得到flag

第八题:

提示某人名字全拼

google一下

女神刘亦菲

第九题

文件报毒了,附上题目解析链接

https://blog.csdn.net/qq_42777804/article/details/90302185

第十题

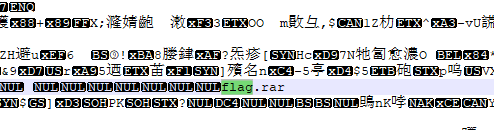

notepad搜索,看到flag.rar

猜测有隐藏文件

foremost分离

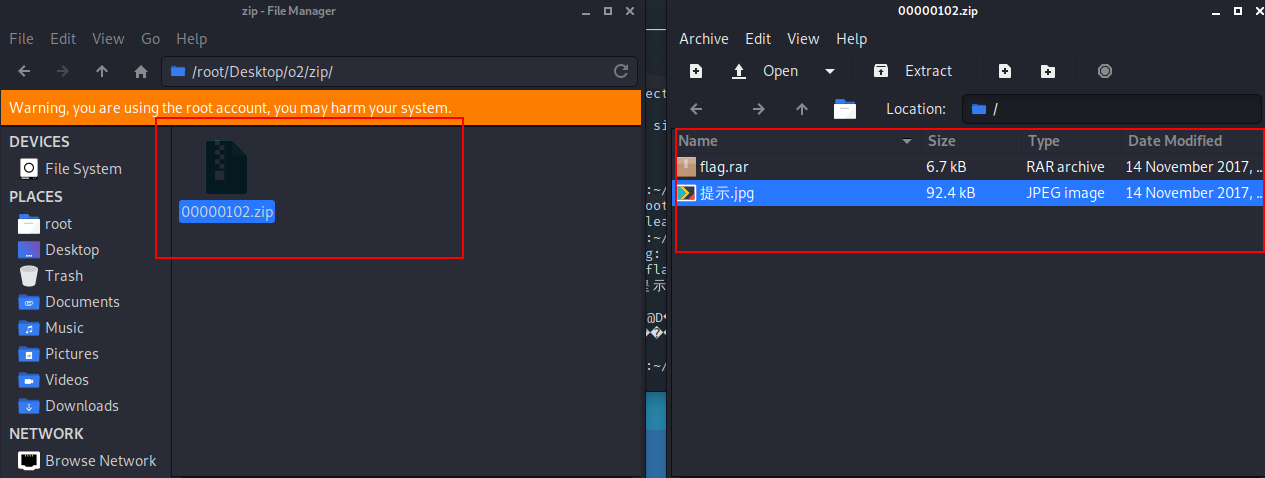

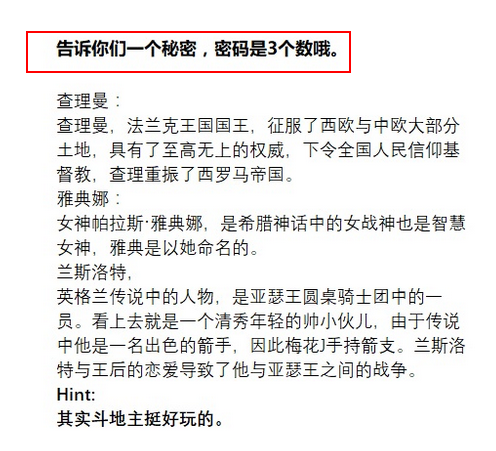

有个提示.jpg,打开

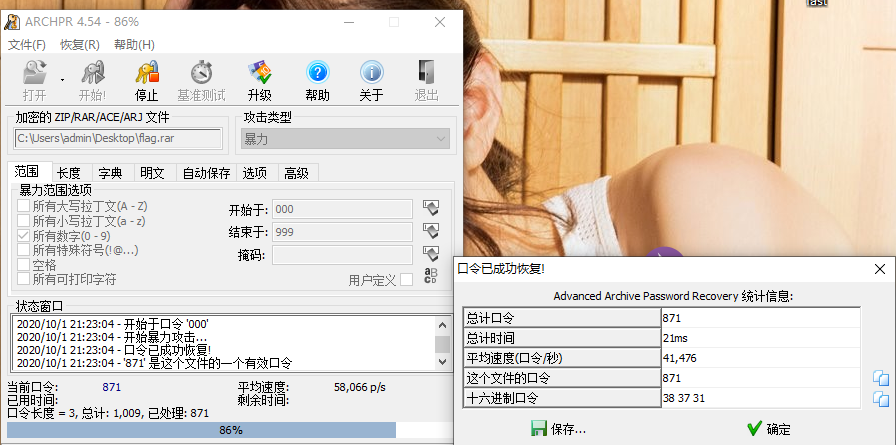

用ARH爆破:

解压出这个玩意?????????

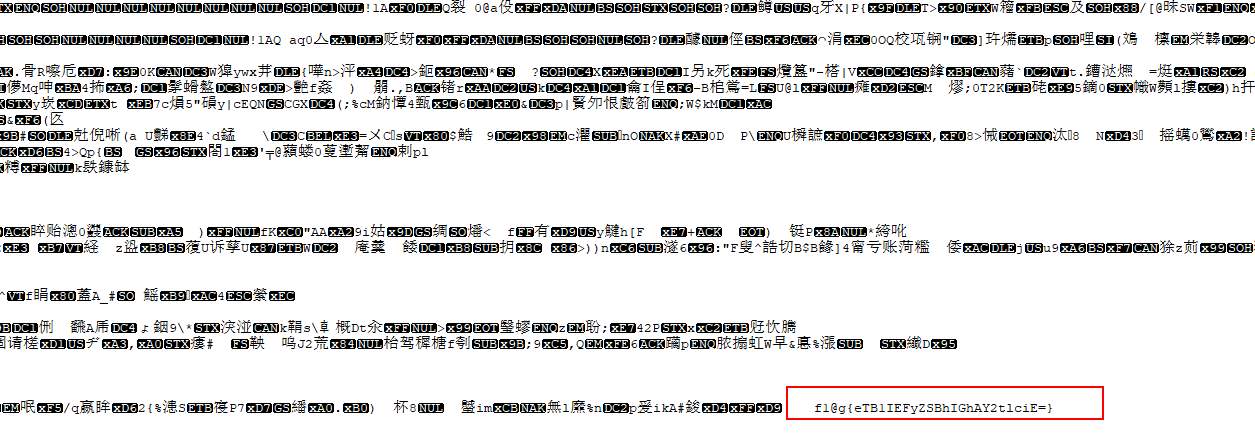

notepad++打开拉到最后,得到flag

第11题

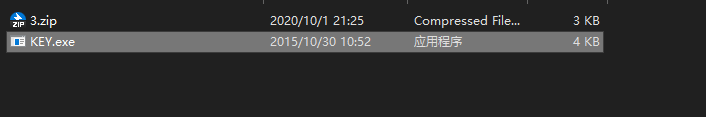

得到压缩包,解压后为exe文件

结果无法打开

notepad打开

![]()

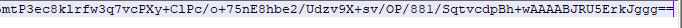

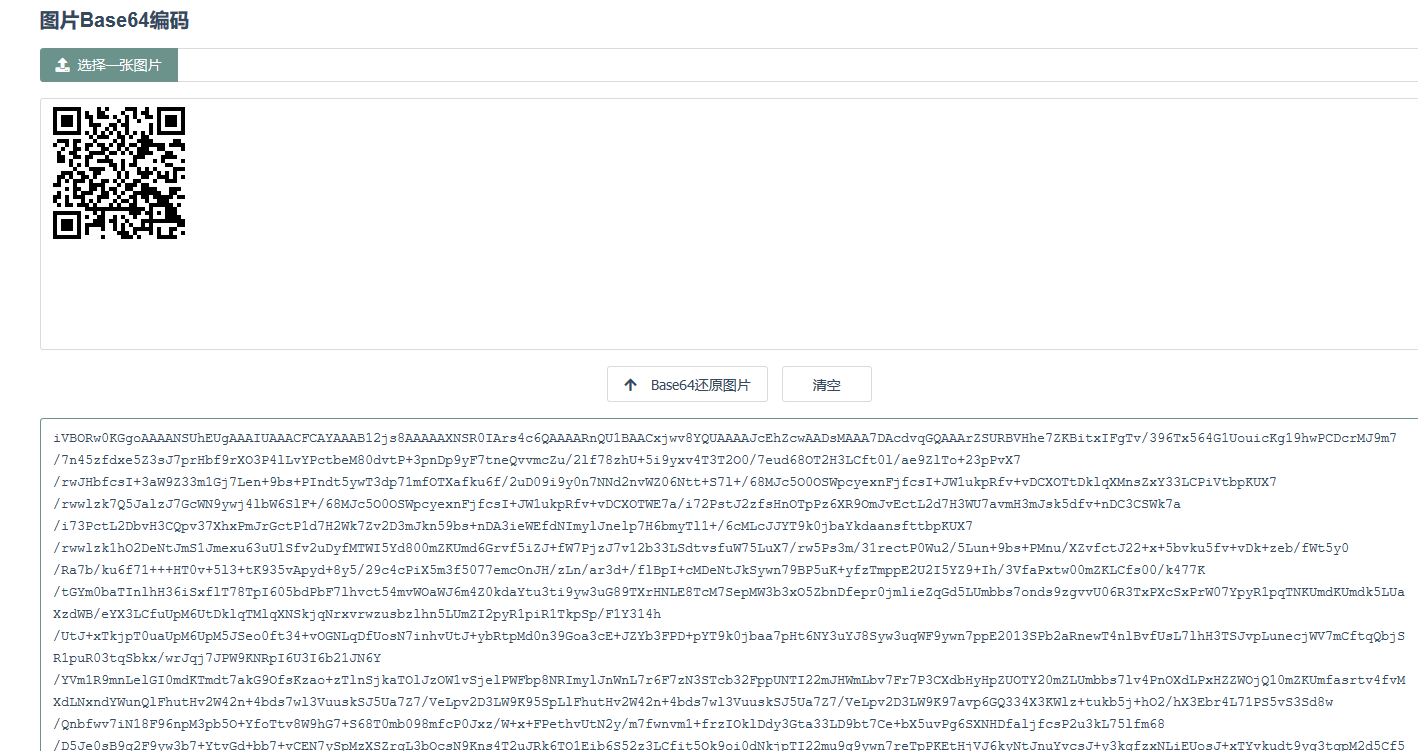

提示为jpg文件,后面为base64编码

可能需要是base64转成图片得到flag

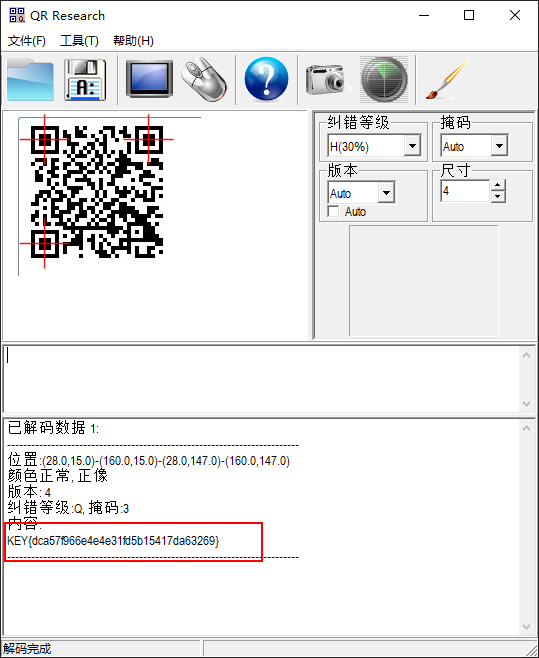

得到二维码,扫码得到flag

附上转换链接 https://oktools.net/image2base64