翻译来自:掣雷小组

成员信息:

thr0cyte,Gr33k,花花,MrTools,R1ght0us,7089bAt,

这个公众号,一定要关注哦,慢慢会跟上面老哥们一起分享很多干货哦~~

标记红色的部分为今日更新内容。

第三章、使用代理、爬行器和爬虫

3.0、介绍

3.1、使用DirBuster寻找敏感文件和目录

3.2、使用ZAP寻找敏感文件和目录

3.3、使用Burp套件查看和修改请求

3.4、使用Burp套件的Intruder模块来查找文件和文件夹

3.5、使用ZAP代理查看和修改请求

3.6、使用ZAP爬虫

3.7、使用Burp套件爬虫一个网站

3.8、使用Burp套件的中继器重复请求

3.9、使用WebScarab

3.10、从爬行结果中识别相关文件和目录

3.2、使用ZAP寻找敏感文件和目录

OWASPZed Attack Proxy (ZAP)是一种非常通用的web安全测试工具。它具有代理、被动和主动漏洞扫描器、模糊器、爬行器、HTTP请求发送器和其他一些有趣的特性。在这个小节中,我们将使用最近添加的强制浏览,这是在ZAP中DirBuster的实现。

准备

为了使这个程序工作,我们需要使用ZAP作为我们的Web浏览器的代理:

1.从Kali Linux菜单启动OWASP ZAP,然后从Applications | 03 - Web Application Analysis | owasp-zap

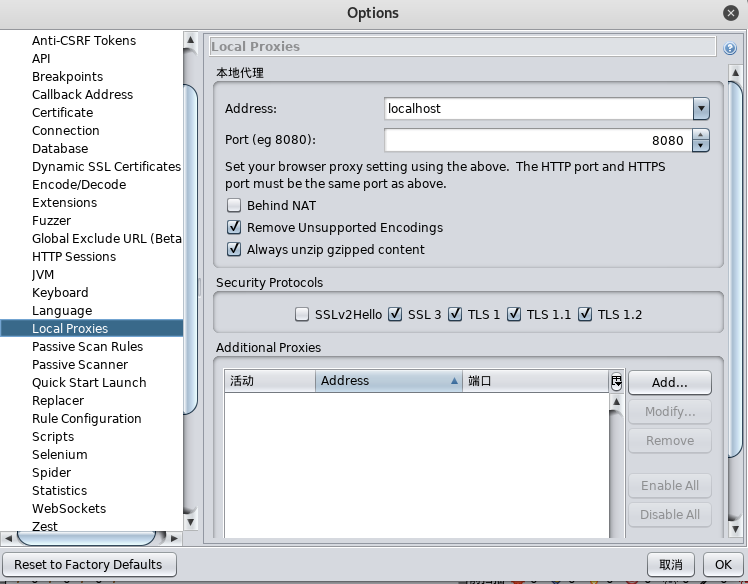

2.接下来,我们将更改ZAP的代理设置。 默认情况下,它使用端口8080, 这是可以的,但是如果我们让ZAP和Burp Suite同时运行,则会干扰Burp Suite等其他代理。在ZAP中,转到Tools | Options | Local Proxies并将端口更改为8088

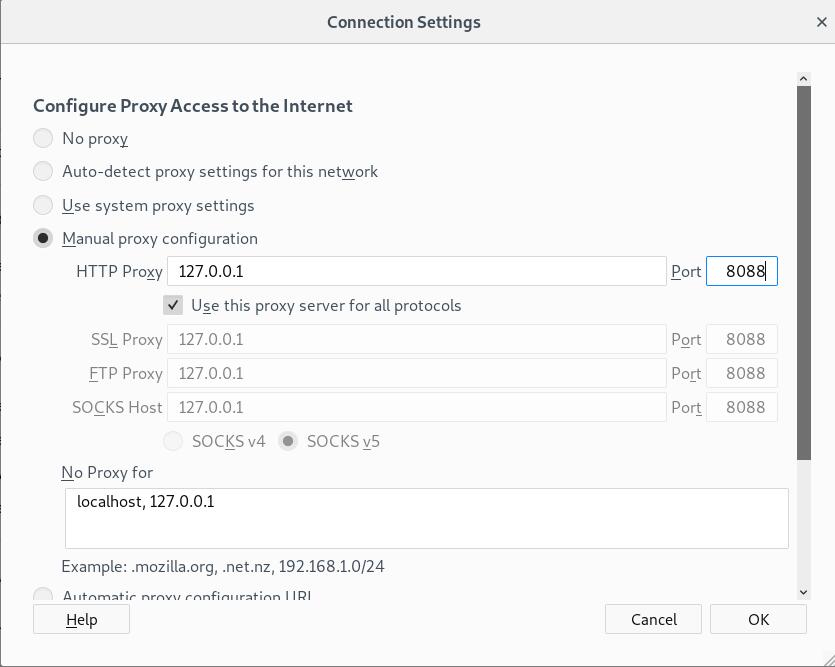

3.现在,在Firefox中,转到主菜单并导航到Preferences | Advanced | Network; 在Connection中,单击Settings。

4.选择手动代理配置,并将HTTP代理设置为127.0.0.1,将端口设置为8088。 选中该选项以对所有协议使用相同的代理,然后单击OK:

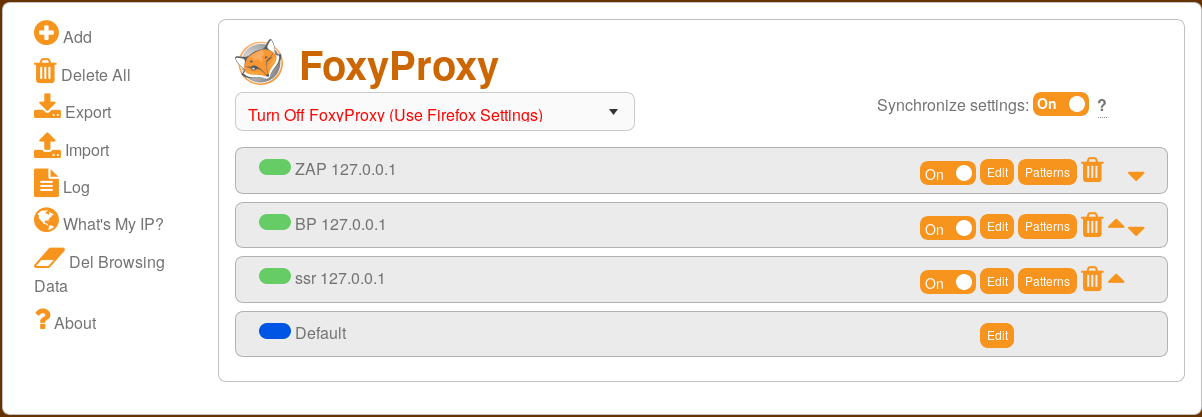

5.我们还可以使用FoxyProxy插件设置多个代理设置,切换他们只需点击一下:

怎么做…

现在我们已经配置了浏览器和代理,我们准备扫描服务器的存在的文件夹,使用以下步骤:

1. 正确配置代理后,浏览到http://192.168.56.11

2. 我们将看到ZAP通过显示我们刚访问过的主机的树结构来对此操作做出反应。

3. 现在,在ZAP的左上角面板(“站点”选项卡)中,右键单击WackoPicko文件夹

在http://192.168.56.11网站内。 然后,在上下文菜单中,导航到Attack |

强制浏览目录(和子目录); 这将进行递归扫描:

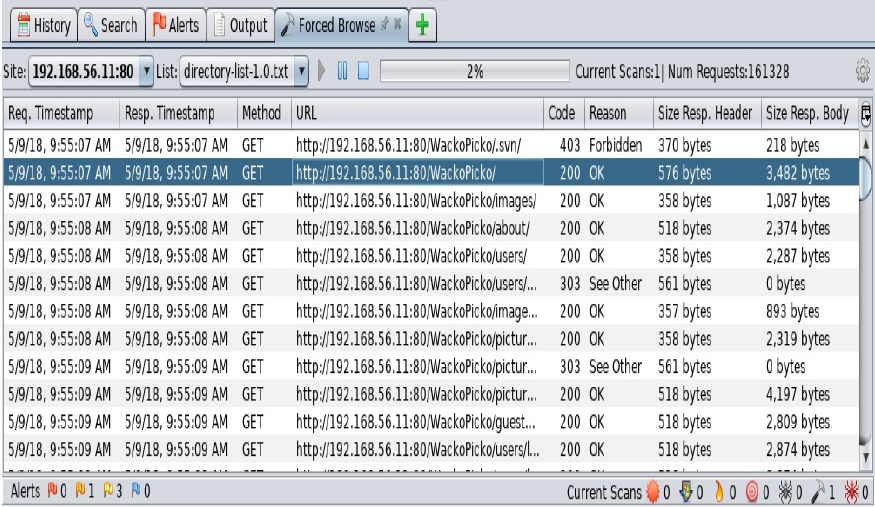

4.在底部面板中,我们将看到ForcedBrowse选项卡。 我们可以查看扫描进度及其结果:

它是如何工作的…

代理是一个应用程序,充当客户端和服务器之间的中介,或者为一个服务器组提供不同的服务。客户端从代理请求服务,代理能够将请求转发到适当的服务器并获取来自客户端的回复。

当我们将浏览器使用ZAP作为代理时,并且ZAP正在监听时,它不会直接发送请求到我们想要浏览网页的服务器,而是发送到我们定义的地址。然后ZAP将请求转发给服务器,但我们发送的是没有注册和分析过的信息。

ZAP的强制浏览与DirBuster的工作方式相同; 我们需要配置相应的字典,并向服务器发送请求,就像它试图浏览列表中的文件一样。如果文件存在,服务器将相应地做出响应; 如果它们不存在或者当前用户无法访问,则服务器将返回错误。

另请参阅

Kali Linux中包含的另一个非常有用的代理是Burp Suite。 它也有一些非常有趣的功能; 可以用作强制浏览的替代品,我们刚才使用的是Burp的Intruder。 虽然它并非专门用于此目的,但它是一种值得一试的多功能工具。