2017-2018-1 20155329《信息安全技术》实验二——Windows口令破解

实验原理

口令破解方法

- 字典破解: 指通过破解者对管理员的了解,猜测其可能使用某些信息作为密码,利用工具来生成密码破解字典。如果相关信息设置准确,字典破解的成功率很高,并且其速度快,因此字典破解是密码破解的首选。

- 暴力破解:指对密码可能使用的字符和长度进行设定后,对所有可能的密码组合逐个实验。随着可能字符和可能长度的增加,存在的密码组合数量也会变得非常庞大,因此暴力破解往往需要花费很长的时间,尤其是在密码长度大于10,并且包含各种字符(英文字母、数字和标点符号)的情况下。

口令破解方式

- 离线破解:离线破解攻击者得到目标主机存放密码的文件后,就可以脱离目标主机,在其他计算机上通过口令破解程序穷举各种可能的口令,如果计算出的新密码与密码文件存放的密码相同,则口令已被破解。

- 在线破解:通过在线破解攻击者可以使用一个程序连接到目标主机,不断地尝试各种口令试图登录目标主机。目标主机系统中某些低等级的账号的口令往往容易被尝试成功,然后,攻击者使用其账号进入系统获取密码存放文件(Windows系统是SAM文件,Linux系统是passwd等文件),再使用离线破解方法破解高权限的口令(管理员口令等)。

实验内容

字典破解

- 创建新用户,避免破解时间过长,故选择简单的组合,我的生日19960812作为密码

- 进入实验平台,单击工具栏“字典生成器”按钮,启动“字典生成器”。选择“生日”标签页,输入的年份与月份信息应尽量包含步骤

- 单击工具栏“LC5”按钮,启动LC5口令破解工具。选择“Session”(会话)|“Session Options…”(会话选项)菜单项,在弹出的“Auditing Options For This Session”对话框中选中“Dictionary Crack”项的“Enabled”,取消其它项的“Enabled”。单击“Dictionary List”(字典列表)按钮,导入步骤(2)中生成的字典文件。

- 返回LC5主界面,选择“Session”|“Import…”(导入)菜单项,在弹出的“Import”对话框中导入本地用户列表,选择“Session”|“Begin Audit”(开始审计)菜单项,开始字典破解用户口令。

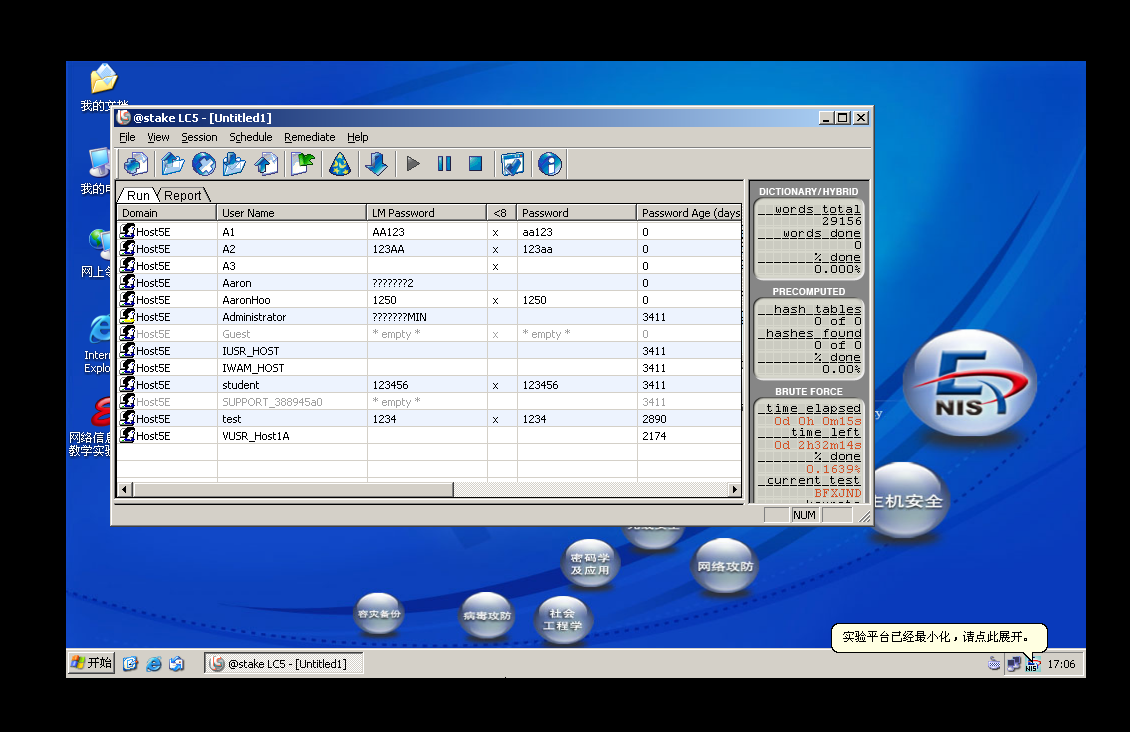

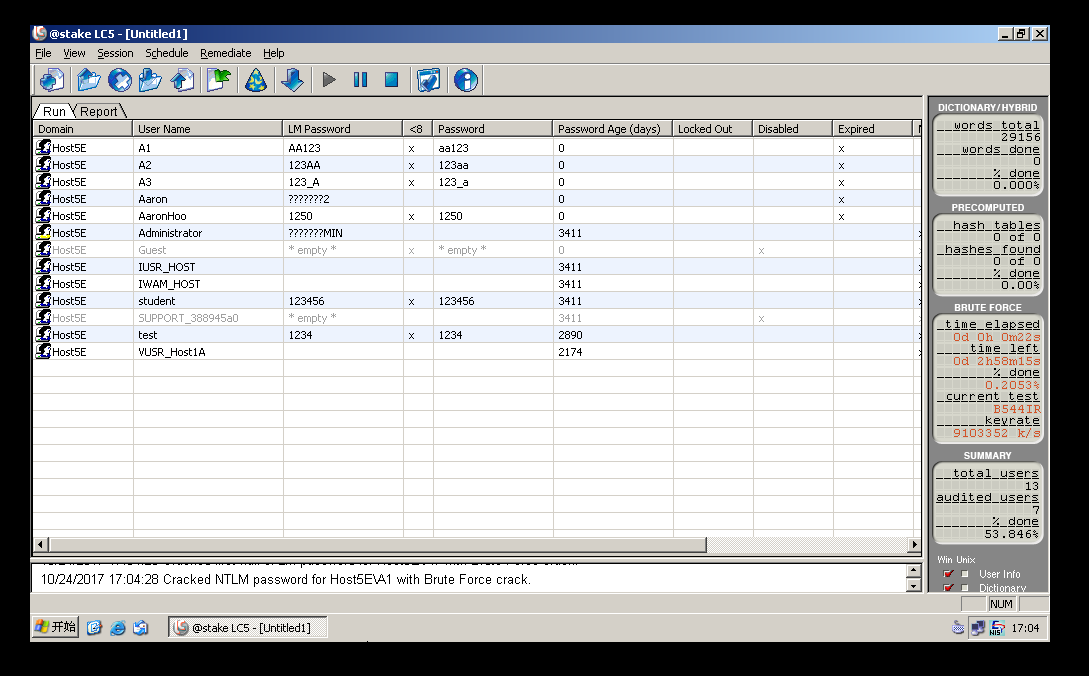

暴力破解

- 创建新用户,建议使用字母和数字的简单组合,减少破译时间(在实验时使用了过于复杂的组合导致破解很久未完成)

- 选择LC5的“File”|“New Session…”(新会话)菜单项,新建会话。重新导入本地用户列表。

- 在会话选项中仅选中“Brute Force Crack”(暴力破解)|“Enabled”,并在“Character Set”(字符集)中选择“alphabet+numbers”(字母表+数字), 开始暴力破解新建用户口令。

设置多个不同强度的密码,比较破解时间长短

思考题

- 分析口令破解软件L0phtCrack(简写为LC)的工作原理。

个人理解是在一定范围内穷举破解

- Windows 7的口令保护文件名称及存储位置是什么?

Win7系统的用户密码存储于C:windowssystem32configsam文件中,存储的密码是经过不可逆加密算法处理的Hash散列

- Windows保护系统帐户口令的算法有LM和NTLM,这两种算法有什么区别?

LM只能存储小于等于14个字符的密码hash

- 为了保护口令安全,设置口令应该遵循什么样的原则?

大小写字母,符号,数字,随机组合,尽量长一些,利于自己记忆,别人难以记忆,就如老师上课PPT展示的最有诗意的密码。

- Windows系统在什么地方可设置帐户密码策略?帐户密码策略包括哪些内容?

1、密码必须符合复杂性要求

2、密码长度最小值

3、密码最长存留期

4、强制密码历史

5、所有用户使用可还原的加密来存储密码

- 在密码破解中,常到彩虹表(Rainbow Table),彩虹表是什么?

能够实现直接建立出一个数据文件,里面事先记录了采用和目标采用同样算法计算后生成的Hash散列数值,在需要破解的时候直接调用这样的文件进行比对,破解效率就可以大幅度地提高,这样事先构造的Hash散列数据文件在安全界被称之为Table表(文件)。

- 你认为口令破解的技术将如何发展?

密码技术在不断地发展,人们的安全意识也越来越高,对密码的破解难度也越来越大。需要更快更精确的破解口令,我认为以后的口令破解会是大数据的时代,数据汇总之后可以快速的提取出有用的信息,给我们缩小范围,让我们更快更精确的破解口令