thread is devil.... (from sqlite FAQ.) so funny ...

1. Eprocess

在系统内部代表一个进程。。一个非常复杂的结构体,记录了进程的很多属性。。 存在系统的空间中, 除了一个叫PEB(进程环境块)的结构。。因为要在user-mode 修改该结构。。。除了Eprocess外, Win32的子系统(csrss)同样也维护了进程的一份数据结构。。所以在前面的blog中的驱动隐藏进程只是抹去了进程链表中的内容,但是 csrss中还有一份。。如果anti-rookit能够检查csrss。还是可以发现隐藏的进程。。。

Eprocess的结构文档微软是未公开的,在ntddk.h中也找不到的定义。。。但是还是可以通过 windbg 查看该结构的完整内容。。。不同的操作系统的结构是不同的,。。。os:windows xp sp3

kd> dt _eprocess

ntdll!_EPROCESS

+0x000 Pcb : _KPROCESS //进程控制块

+0x06c ProcessLock : _EX_PUSH_LOCK

+0x070 CreateTime : _LARGE_INTEGER

+0x078 ExitTime : _LARGE_INTEGER

+0x080 RundownProtect : _EX_RUNDOWN_REF

+0x084 UniqueProcessId : Ptr32 Void //进程ID 偏移:0x084

+0x088 ActiveProcessLinks : _LIST_ENTRY //进程双向链表指针 偏移:0x88

+0x090 QuotaUsage : [3] Uint4B

+0x09c QuotaPeak : [3] Uint4B

+0x0a8 CommitCharge : Uint4B

+0x0ac PeakVirtualSize : Uint4B

+0x0b0 VirtualSize : Uint4B

+0x0b4 SessionProcessLinks : _LIST_ENTRY

+0x0bc DebugPort : Ptr32 Void

+0x0c0 ExceptionPort : Ptr32 Void

+0x0c4 ObjectTable : Ptr32 _HANDLE_TABLE

+0x0c8 Token : _EX_FAST_REF

+0x0cc WorkingSetLock : _FAST_MUTEX

+0x0ec WorkingSetPage : Uint4B

+0x0f0 AddressCreationLock : _FAST_MUTEX

+0x110 HyperSpaceLock : Uint4B

+0x114 ForkInProgress : Ptr32 _ETHREAD

+0x118 HardwareTrigger : Uint4B

+0x11c VadRoot : Ptr32 Void

+0x120 VadHint : Ptr32 Void

+0x124 CloneRoot : Ptr32 Void

+0x128 NumberOfPrivatePages : Uint4B

+0x12c NumberOfLockedPages : Uint4B

+0x130 Win32Process : Ptr32 Void

+0x134 Job : Ptr32 _EJOB

+0x138 SectionObject : Ptr32 Void

+0x13c SectionBaseAddress : Ptr32 Void

+0x140 QuotaBlock : Ptr32 _EPROCESS_QUOTA_BLOCK

+0x144 WorkingSetWatch : Ptr32 _PAGEFAULT_HISTORY

+0x148 Win32WindowStation : Ptr32 Void

+0x14c InheritedFromUniqueProcessId : Ptr32 Void

+0x150 LdtInformation : Ptr32 Void

+0x154 VadFreeHint : Ptr32 Void

+0x158 VdmObjects : Ptr32 Void

+0x15c DeviceMap : Ptr32 Void

+0x160 PhysicalVadList : _LIST_ENTRY

+0x168 PageDirectoryPte : _HARDWARE_PTE_X86

+0x168 Filler : Uint8B

+0x170 Session : Ptr32 Void

+0x174 ImageFileName : [16] UChar

+0x184 JobLinks : _LIST_ENTRY

+0x18c LockedPagesList : Ptr32 Void

+0x190 ThreadListHead : _LIST_ENTRY

+0x198 SecurityPort : Ptr32 Void

+0x19c PaeTop : Ptr32 Void

+0x1a0 ActiveThreads : Uint4B

+0x1a4 GrantedAccess : Uint4B

+0x1a8 DefaultHardErrorProcessing : Uint4B

+0x1ac LastThreadExitStatus : Int4B

+0x1b0 Peb : Ptr32 _PEB

+0x1b4 PrefetchTrace : _EX_FAST_REF

+0x1b8 ReadOperationCount : _LARGE_INTEGER

+0x1c0 WriteOperationCount : _LARGE_INTEGER

+0x1c8 OtherOperationCount : _LARGE_INTEGER

+0x1d0 ReadTransferCount : _LARGE_INTEGER

+0x1d8 WriteTransferCount : _LARGE_INTEGER

+0x1e0 OtherTransferCount : _LARGE_INTEGER

+0x1e8 CommitChargeLimit : Uint4B

+0x1ec CommitChargePeak : Uint4B

+0x1f0 AweInfo : Ptr32 Void

+0x1f4 SeAuditProcessCreationInfo : _SE_AUDIT_PROCESS_CREATION_INFO

+0x1f8 Vm : _MMSUPPORT

+0x238 LastFaultCount : Uint4B

+0x23c ModifiedPageCount : Uint4B

+0x240 NumberOfVads : Uint4B

+0x244 JobStatus : Uint4B

+0x248 Flags : Uint4B

+0x248 CreateReported : Pos 0, 1 Bit

+0x248 NoDebugInherit : Pos 1, 1 Bit

+0x248 ProcessExiting : Pos 2, 1 Bit

+0x248 ProcessDelete : Pos 3, 1 Bit

+0x248 Wow64SplitPages : Pos 4, 1 Bit

+0x248 VmDeleted : Pos 5, 1 Bit

+0x248 OutswapEnabled : Pos 6, 1 Bit

+0x248 Outswapped : Pos 7, 1 Bit

+0x248 ForkFailed : Pos 8, 1 Bit

+0x248 HasPhysicalVad : Pos 9, 1 Bit

+0x248 AddressSpaceInitialized : Pos 10, 2 Bits

+0x248 SetTimerResolution : Pos 12, 1 Bit

+0x248 BreakOnTermination : Pos 13, 1 Bit

+0x248 SessionCreationUnderway : Pos 14, 1 Bit

+0x248 WriteWatch : Pos 15, 1 Bit

+0x248 ProcessInSession : Pos 16, 1 Bit

+0x248 OverrideAddressSpace : Pos 17, 1 Bit

+0x248 HasAddressSpace : Pos 18, 1 Bit

+0x248 LaunchPrefetched : Pos 19, 1 Bit

+0x248 InjectInpageErrors : Pos 20, 1 Bit

+0x248 VmTopDown : Pos 21, 1 Bit

+0x248 Unused3 : Pos 22, 1 Bit

+0x248 Unused4 : Pos 23, 1 Bit

+0x248 VdmAllowed : Pos 24, 1 Bit

+0x248 Unused : Pos 25, 5 Bits

+0x248 Unused1 : Pos 30, 1 Bit

+0x248 Unused2 : Pos 31, 1 Bit

+0x24c ExitStatus : Int4B

+0x250 NextPageColor : Uint2B

+0x252 SubSystemMinorVersion : UChar

+0x253 SubSystemMajorVersion : UChar

+0x252 SubSystemVersion : Uint2B

+0x254 PriorityClass : UChar

+0x255 WorkingSetAcquiredUnsafe : UChar

+0x258 Cookie : Uint4B

Pcb是存储了进程调度相关的信息。。 使用windbg查看下pcb。。

kd> dt _kprocess

ntdll!_KPROCESS

+0x000 Header : _DISPATCHER_HEADER

+0x010 ProfileListHead : _LIST_ENTRY

+0x018 DirectoryTableBase : [2] Uint4B

+0x020 LdtDescriptor : _KGDTENTRY

+0x028 Int21Descriptor : _KIDTENTRY

+0x030 IopmOffset : Uint2B

+0x032 Iopl : UChar

+0x033 Unused : UChar

+0x034 ActiveProcessors : Uint4B

+0x038 KernelTime : Uint4B

+0x03c UserTime : Uint4B

+0x040 ReadyListHead : _LIST_ENTRY

+0x048 SwapListEntry : _SINGLE_LIST_ENTRY

+0x04c VdmTrapcHandler : Ptr32 Void

+0x050 ThreadListHead : _LIST_ENTRY //进程的所有线程组成了双向链表。。。。这是链表头

+0x058 ProcessLock : Uint4B

+0x05c Affinity : Uint4B

+0x060 StackCount : Uint2B

+0x062 BasePriority : Char

+0x063 ThreadQuantum : Char

+0x064 AutoAlignment : UChar

+0x065 State : UChar

+0x066 ThreadSeed : UChar

+0x067 DisableBoost : UChar

+0x068 PowerState : UChar

+0x069 DisableQuantum : UChar

+0x06a IdealNode : UChar

+0x06b Flags : _KEXECUTE_OPTIONS

+0x06b ExecuteOptions : UChar

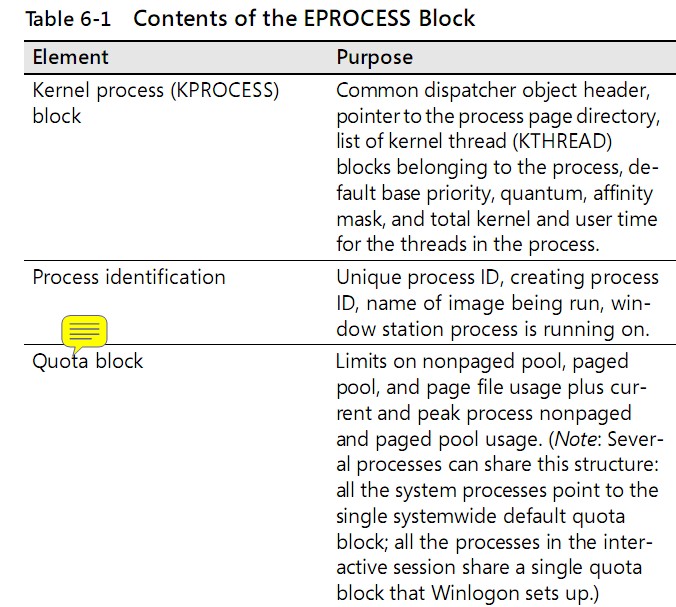

windows Internals 对eprocess的解释:

peb包含的加载器、堆管理器、和其他的系统dll在user-mode需要的信息。。。

使用windbg查看peb的结构信息。。

kd> !process

PROCESS 8055ac20 SessionId: none Cid: 0000 Peb: 00000000 ParentCid: 0000

DirBase: 00039000 ObjectTable: e1000888 HandleCount: 128.

Image: Idle

VadRoot 00000000 Vads 0 Clone 0 Private 0. Modified 0. Locked 0.

DeviceMap 00000000

Token e1003030

ElapsedTime 00:00:00.000

UserTime 00:00:00.000

KernelTime 00:01:29.078

QuotaPoolUsage[PagedPool] 0

QuotaPoolUsage[NonPagedPool] 0

Working Set Sizes (now,min,max) (4, 50, 450) (16KB, 200KB, 1800KB)

PeakWorkingSetSize 0

VirtualSize 0 Mb

PeakVirtualSize 0 Mb

PageFaultCount 0

MemoryPriority BACKGROUND

BasePriority 0

CommitCharge 0

THREAD 8055a9c0 Cid 0000.0000 Teb: 00000000 Win32Thread: 00000000 RUNNING on processor 0

不知道为什么我的windbg 不能列出系统进程信息。。。有空要查查看。。

windows Interals 对peb的解释:

从上图看出, 映像的加载基地址 、进程临界区对象的超时值、进程堆信息 全在peb中进行存储 。。。。

进程的堆 (把核心编程翻出来看了下 )

当进程初始化时,系统在进程的地址空间中创建一个堆栈。该堆栈称为进程的默认堆栈。按照默认设置,该堆栈的地址空间区域的大小是1 MB。但是,系统可以扩大进程的默认堆栈,使它大于其默认值。当创建应用程序时,可以使用/ H E A P链接开关,改变堆栈的1 M B默认区域大小。由于D L L没有与其相关的堆栈,所以当链接D L L时,不应该使用/ H E A P链接开关。/ H E A P链接开关的句法如下:

/HEAP:reserve[,commit]

由于进程的默认堆栈可供许多Wi n d o w s函数使用,你的应用程序有许多线程同时调用各种Wi n d o w s函数,因此对默认堆栈的访问是顺序进行的。换句话说,系统必须保证在规定的时间内,每次只有一个线程能够分配和释放默认堆栈中的内存块。如果两个线程试图同时分配默认堆栈中的内存块,那么只有一个线程能够分配内存块,另一个线程必须等待第一个线程的内存块分配之后,才能分配它的内存块。一旦第一个线程的内存块分配完,堆栈函数将允许第二个线程分配内存块。这种顺序访问方法对速度有一定的影响。如果你的应用程序只有一个线程,并且你想要以最快的速度访问堆栈,那么应该创建你自己的独立的堆栈,不要使用进程的默认堆栈。不幸的是,你无法告诉Wi n d o w s函数不要使用默认堆栈,因此,它们对堆栈的访问总是顺序进行的。

单个进程可以同时拥有若干个堆栈。这些堆栈可以在进程的寿命期中创建和撤消。但是,默认堆栈是在进程开始执行之前创建的,并且在进程终止运行时自动被撤消。不能撤消进程的默认堆栈。每个堆栈均用它自己的堆栈句柄来标识,用于分配和释放堆栈中的内存块的所有堆栈函数都需要这个堆栈句柄作为其参数。

哈哈 和Eprocess联系起来了 好爽。。。。